Apache OFBiz’in kimlik doğrulama öncesi uzaktan kod yürütme güvenlik açığından, genel kanıt (PoC) açıklarından yararlanılarak aktif olarak yararlanılıyor.

Apache OFBiz (Open For Business), birçok işletmenin e-ticaret envanteri ve sipariş yönetimi, insan kaynakları operasyonları ve muhasebe için kullandığı açık kaynaklı bir kurumsal kaynak planlama sistemidir.

OFBiz, dünya çapında 120.000’den fazla şirket tarafından kullanılan ticari bir proje yönetimi ve sorun izleme yazılımı olan Atlassian JIRA’nın bir parçasıdır. Bu nedenle açık kaynak projedeki herhangi bir kusur Atlassian’ın ürününe aktarılır.

Bu kimlik doğrulama atlama hatası CVE-2023-49070 olarak izleniyor ve 5 Aralık 2023’te yayınlanan OFBiz 18.12.10 sürümünde düzeltildi.

Sorun potansiyel olarak saldırganların kimlik doğrulama olmadan ayrıcalıklarını yükseltmesine, rastgele kod yürütmesine ve hassas bilgilere erişmesine olanak sağladı.

SonicWall araştırmacıları, Apache’nin XML-RPC kodunu OFBiz’den kaldırmaya yönelik düzeltmesini araştırırken, CVE-2023-49070’in temel nedeninin hala mevcut olduğunu keşfetti.

Bu eksik düzeltme, saldırganların yazılımın tamamen yamalı bir sürümündeki hatadan yararlanmasına hâlâ izin veriyordu.

Saldırılarda aktif olarak istismar edildi

Dün yayınlanan bir yazıda SonicWall araştırmacıları, belirli kimlik bilgisi kombinasyonlarını kullanırken Apache’nin CVE-2023-49070 güvenlik açığına yönelik düzeltmesini atlamanın mümkün olduğunu gösterdi.

SonicWall’ın raporu, “Daha önce açıklanan CVE-2023-49070’in temel nedeni araştırılırken keşfedildi” diye açıklıyor.

“CVE-2023-49070 yamasını uygulamak için alınan güvenlik önlemleri, temel sorunu olduğu gibi bıraktı ve bu nedenle kimlik doğrulama atlaması hala mevcuttu.”

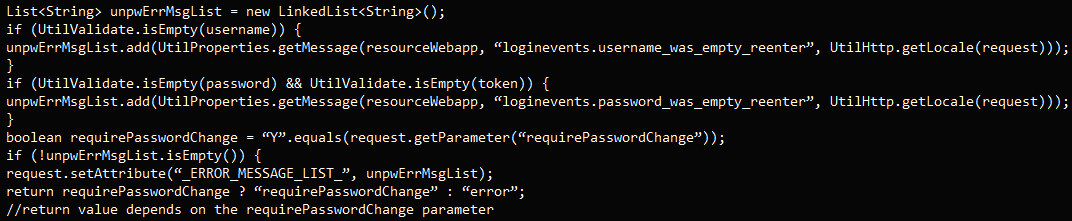

Bu yama atlama işlemi, boş veya “requirePasswordChange=Y” gibi özel parametrelerin işlenmesindeki hatalı mantıktan kaynaklanmaktadır.

SonicWall bulgularını Apache ekibine bildirdi ve ekip, sunucu tarafı istek sahteciliği (SSRF) sorunu olarak kategorize ettikleri kusuru hızla çözdü.

Yeni bypass sorununa CVE-2023-51467 atandı ve 26 Aralık 2023’te yayınlanan OFBiz 18.12.11 sürümünde giderildi.

Ancak pek çok kişi henüz bu son sürüme yükseltme yapmadı ve kimlik doğrulama öncesi RCE’ye yönelik halka açık PoC’lerin çokluğu, kusuru bilgisayar korsanları için kolay bir hedef haline getiriyor.

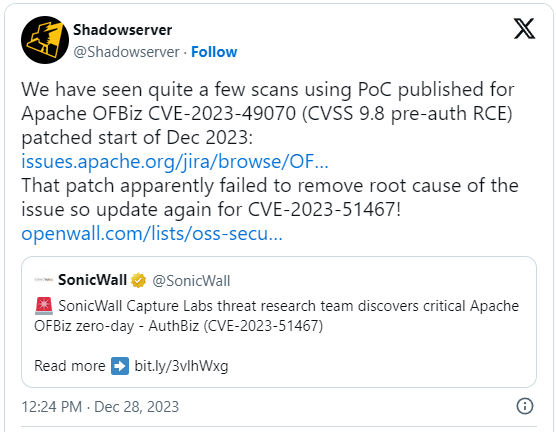

Tehdit izleme hizmeti ‘Shadowserver’ bugün, CVE-2023-49070’den yararlanmaya çalışan, halka açık PoC’lerden yararlanan çok sayıda tarama tespit ettiğini bildirdi.

ShadowServer CEO’su Piotr Kijewski, “Aralık ayı boyunca CVE-2023-49070 için yayınlanmış bir PoC kullanılarak taramalar gözlemledik, bu nedenle CVE-2023-51467 için de benzer şeyler bekliyoruz” diye uyardı.

Kijewski, BleepingComputer’a, savunmasız sunucuları oast.online URL’sine bağlanmaya zorlayarak bulmak için mevcut istismar girişimlerinin yürütüldüğünü söyledi.

Araştırmacılar ayrıca, savunmasız sunucuları tarayanların özellikle savunmasız Confluence sunucularını bulmakla ilgilendiklerini söyledi.

Confluence sunucuları, genellikle diğer dahili hizmetlere yanal olarak yayılmak veya gasp amacıyla kullanılabilecek hassas verileri barındırdıkları için tehdit aktörleri için popüler bir hedeftir.

Riski en aza indirmek için Apache OFBiz kullanıcılarının mümkün olan en kısa sürede 18.12.11 sürümüne yükseltmeleri önerilir.