Açık kaynaklı bir Kurumsal Kaynak Planlama (ERP) sistemi olan Apache OfBiz’de, kimlik doğrulama korumalarını atlamak için kullanılabilecek yeni bir sıfır gün güvenlik açığı keşfedildi.

Şu şekilde izlenen güvenlik açığı: CVE-2023-51467oturum açma işlevinde bulunur ve bu ayın başlarında yayımlanan başka bir kritik güvenlik açığına (CVE-2023-49070, CVSS puanı: 9,8) yönelik tamamlanmamış bir yamanın sonucudur.

Hatayı keşfeden SonicWall Capture Labs tehdit araştırma ekibi, The Hacker News ile paylaşılan bir açıklamada, “CVE-2023-49070 yamasını uygulamak için alınan güvenlik önlemleri, temel sorunu olduğu gibi bıraktı ve bu nedenle kimlik doğrulama bypass’ı hala mevcuttu.” dedi.

CVE-2023-49070, 18.12.10’dan önceki sürümleri etkileyen, başarıyla kullanıldığında tehdit aktörlerinin sunucu üzerinde tam kontrol sahibi olmasına ve hassas verileri sifonlamasına olanak tanıyan, önceden kimliği doğrulanmış bir uzaktan kod yürütme kusurunu ifade eder. Bunun nedeni Apache OFBiz’deki kullanımdan kaldırılmış bir XML-RPC bileşenidir.

SonicWall’a göre, CVE-2023-51467, bir HTTP isteğinde boş ve geçersiz KULLANICI ADI ve ŞİFRE parametreleri kullanılarak bir kimlik doğrulama başarı mesajı döndürmek için tetiklenebilir, bu da korumayı etkili bir şekilde atlatabilir ve bir tehdit aktörünün yetkisiz dahili kaynaklara erişmesine olanak sağlayabilir.

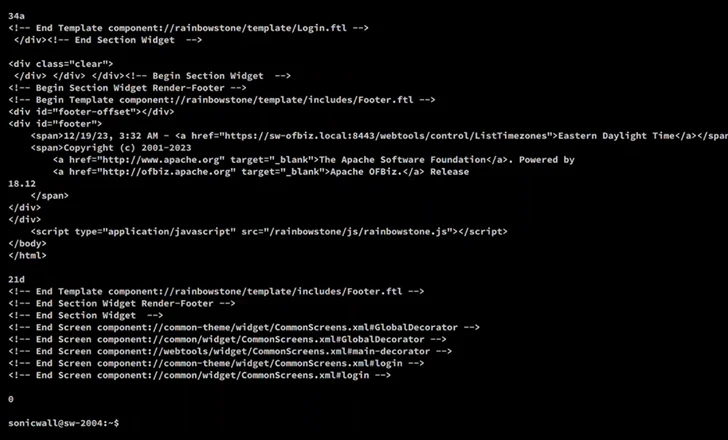

Saldırı, “requirePasswordChange” parametresinin URL’de “Y” (yani evet) olarak ayarlanmasına dayanıyor ve bu durum, kullanıcı adı ve şifre alanlarına iletilen değerlere bakılmaksızın kimlik doğrulamanın önemsiz bir şekilde atlanmasına neden oluyor.

NIST Ulusal Güvenlik Açığı Veritabanındaki (NVD) kusurun açıklamasına göre “Güvenlik açığı, saldırganların basit bir Sunucu Tarafı İstek Sahteciliği (SSRF) elde etmek için kimlik doğrulamayı atlamasına olanak tanıyor.”

Potansiyel tehditleri azaltmak için Apache OFbiz’in mümkün olan en kısa sürede 18.12.11 veya sonraki bir sürüme güncelleme yapmasına güvenen kullanıcılar.