Apache Software Foundation, Amerika Birleşik Devletleri merkezli, çeşitli açık kaynaklı yazılım projelerine mali yardım sağlayan, kar amacı gütmeyen bir kuruluştur. Apache Software Foundation (ASF), Apache HTTP Sunucusu üzerinde çalışan bir grup kişiden doğmuştur. En son pazar payı istatistikleri, Apache HTTP Sunucusunun internette en çok kullanılan web sunucusu konumunu koruduğunu göstermektedir. Apache Software Foundation, bir çift güvenlik açığını gidermek için HTTP Sunucusu web sunucusunun yeni bir sürümünün yayınlandığını duyurdu. Bu güvenlik açıkları, bir saldırganın istekleri kaçırmasına, işlemin çökmesine ve HTTP yanıt bölme işlemini tetiklemesine olanak tanır.

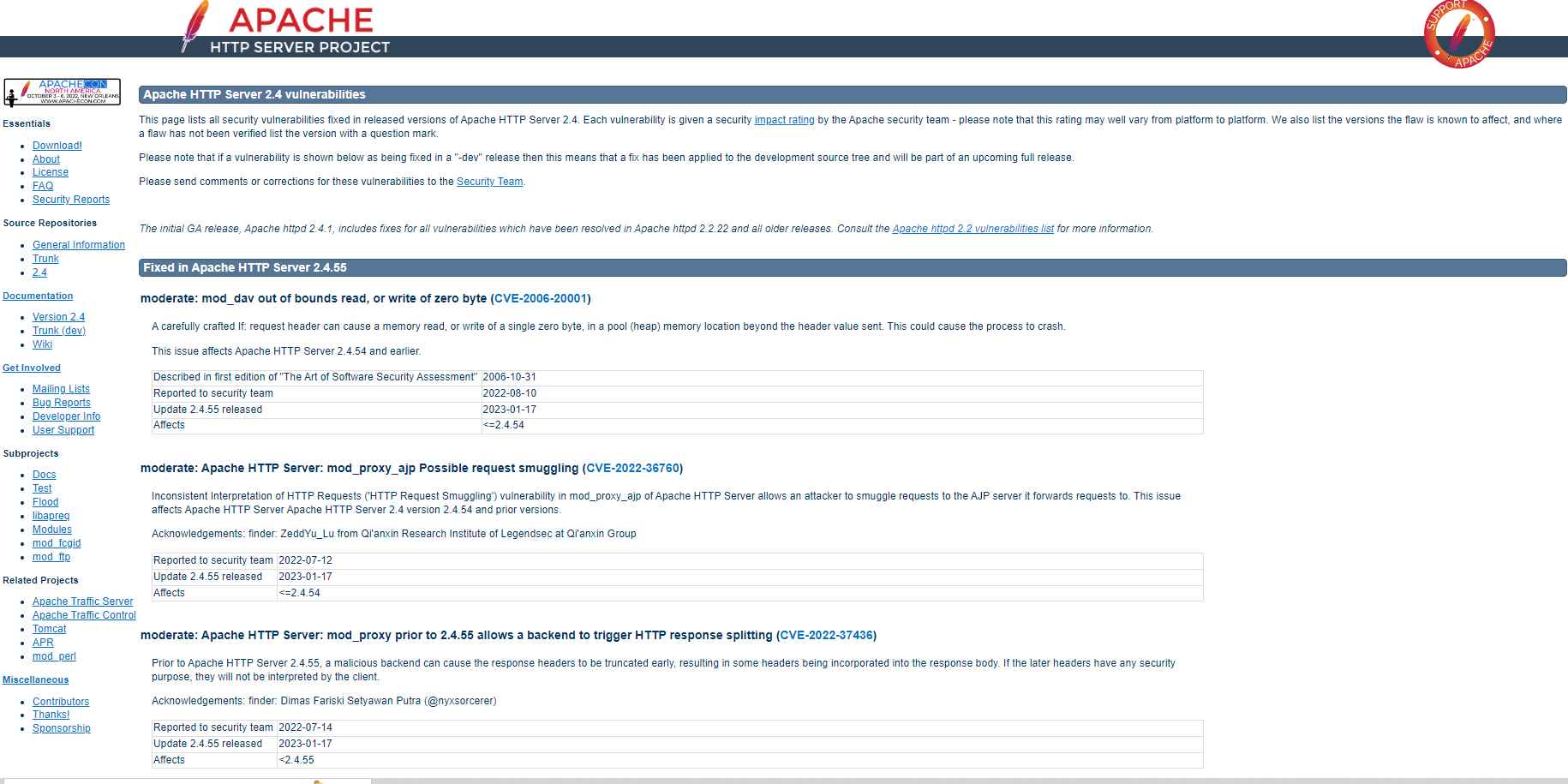

Yama, resmi olarak belgelenen üç güvenlik açığını ele alıyor: CVE-2006-20001, CVE-2022-36760 ve CVE-2022-37436.

Apache Software Foundation yaptıkları açıklamada şunları yazdı:

CVE-2006-20001 — Bu güvenlik açığı orta düzeyde olarak derecelendirilmiştir. İyi yapılandırılmış bir If: istek başlığı, teslim edilen başlık değerinin ötesinde bir havuz (yığın) hafıza adresinde tek bir sıfır baytın hafıza okumasını veya yazılmasını tetikleyebilir. Bu, başlık değeri aktarılmasa bile olabilir. Bu, işlemin bozulmasına neden olabilir.

CVE-2022-36760 – “HTTP İsteklerinin Tutarsız Yorumlanması” veya “HTTP İstek Kaçakçılığı” olarak bilinen bu güvenlik açığı, Apache HTTP Sunucusunun mod proxy ajp bileşeninde bulunmaktadır. Bu güvenlik açığı, bir saldırganın istekleri ilettiği AJP sunucusuna gizlice istek göndermesine olanak tanır.

CVE-2022-37436 – Bu güvenlik açığı orta düzeyde kabul edilir. Apache HTTP Sunucusu sürüm 2.4.55’in yayınlanmasından önce, kötü amaçlı bir arka uç, yanıt üstbilgilerinin erken kesilmesine neden olabilir ve bu da belirli üstbilgilerin yanıt gövdesine dahil edilmesine neden olabilir. Bu sorun, Apache HTTP Sunucusunun en son sürümünde giderilmiştir. Son başlıklar, dahil edilmelerinin nedeni güvenlik olduğundan müşteri tarafından değerlendirilmeyecektir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.