ÖNEMLİ NOKTALAR

- Güvenlik Açığından Hızlı İstismar: Androxgh0st botnet, web sunucuları, IoT cihazları ve Cisco ASA, Atlassian JIRA ve TP-Link yönlendiricileri dahil olmak üzere çeşitli teknolojilerdeki 27 güvenlik açığından yararlanarak cephaneliğini genişletti.

- Mozi Botnet ile entegrasyon: Botnet, IoT cihazlarını hedef alan ve potansiyel olarak komuta ve kontrol altyapısını paylaşan Mozi veri yüklerini içerir, bu da artan koordinasyon ve karmaşıklığın sinyalini verir.

- Zayıf Güvenlik Uygulamalarına Odaklanma: Androxgh0st, yönetici erişimi elde etmek ve kalıcılığı sürdürmek için kaba kuvvet saldırıları, kimlik bilgileri doldurma ve varsayılan veya zayıf parolalara sahip cihazların kötüye kullanılmasından yararlanır.

- Küresel ve Çin’e Özel Hedefler: Botnet, hem küresel sistemlerdeki hem de Çin’e özgü teknolojilerdeki güvenlik açıklarından yararlanıyor; kanıtlar, Çin CTF topluluklarıyla bağlantılara ve Mandarin tabanlı kimlik avı taktiklerine işaret ediyor.

- Yama İçin Acil Çağrı: Araştırmacılar, uzaktan kod yürütme, veri ihlalleri ve fidye yazılımı saldırıları dahil olmak üzere riskleri azaltmak için etkilenen tüm sistemlere derhal yama uygulanmasını önermektedir.

CloudSEK’in bağlamsal yapay zeka dijital risk platformu Xvigil, Androxgh0st botnet’inde önemli bir evrimi ortaya çıkardı ve botnet’in 20’den fazla güvenlik açığından yararlandığını ve operasyonel olduğunu ortaya çıkardı. Mozi botnet’iyle entegrasyon 2025 ortasına kadar web uygulaması güvenlik açıklarının en az %75 artması bekleniyor. Bu, Androxgh0st’in ilk saldırı vektörü cephaneliğinin Kasım 2024’teki 11’den bir ay içinde yaklaşık 27’ye önemli bir artış gösterdiğini gösteriyor.

Bilginize, CISA Veriliş bu yılın başlarında Androxgh0st’in Cisco ASA, Atlassian JIRA ve PHP çerçeveleri de dahil olmak üzere genişleyen saldırı yüzeyine ilişkin, yetkisiz erişime ve uzaktan kod yürütülmesine olanak tanıyan bir tavsiye niteliğindeki makale.

CloudSEK’in araştırması, Androxgh0st’in başlangıçtaki web sunucularına odaklanmanın ötesinde, artık IoT odaklı Mozi yüklerini de içerecek şekilde genişlediğini vurguluyor. Çeşitli teknolojilerdeki 27 güvenlik açığından aktif olarak yararlanıyor.

Bunlar arasında web komut dosyası ekleme güvenlik açığından yararlanma (CVE-2014-2120) Cisco ASA’da yol geçiş güvenlik açığından yararlanarak (CVE-2021-26086) uzaktan dosya okuma için, yerel dosya ekleme güvenlik açığından yararlanma (CVE-2021-41277) rastgele dosya indirmeleri ve PHPUnit, Laravel, PHP-CGI, TP-Link yönlendiricileri, Netgear cihazları ve GPON yönlendiricilerindeki güvenlik açıklarını hedeflemek için.

Sophos Firewall, Oracle EBS, OptiLink ONT1GEW, Spring Cloud Gateway ve Çin’e özgü çeşitli yazılımlardakiler de dahil olmak üzere çok sayıda başka güvenlik açığından artık yararlanılıyor. Sophos Kimlik Doğrulaması atlama güvenlik açığı, güvenlik duvarının Kullanıcı Portalı ve Webadmin web arayüzlerinde Uzaktan Kod Yürütülmesine (RCE) yol açarak, kimliği doğrulanmamış bir saldırganın rastgele kod yürütmesine olanak tanır.

Bu güvenlik açığı aynı zamanda Oracle E-Business Suite (EBS) Kimliği Doğrulanmamış Rastgele Dosya Yükleme’de de mevcuttur ve bu, Oracle kullanıcısı olarak uzaktan kod yürütme elde etmek için kullanılabilir. OptiLink ONT1GEW GPON 2.1.11_X101 Derleme 1127.190306 ayrıca uzaktan kod yürütülmesine de olanak tanır (kimlik doğrulaması yapılmıştır). Son olarak, PHP CGI argümanı ekleme sorunu (CVE-2024-4577) PHP-CGI’yı etkileyen başka bir sorundur.

Bu istismar, yetkisiz erişime ve uzaktan kod yürütülmesine olanak tanıyarak küresel web sunucuları ve IoT ağları için önemli riskler oluşturur. Dahası, botnet’in artan karmaşıklığı, paylaşılan altyapısında, kalıcı arka kapı taktiklerinde ve Mozi veri yüklerinin dahil edilmesinde açıkça görülmektedir. rapor Okumak.

Araştırma, Androxgh0st ile Mozi botnet’i arasında önemli bir operasyonel örtüşmeye işaret ediyor; Androxgh0st, IoT cihazlarına bulaşmak için Mozi yüklerini dağıtıyor ve potansiyel olarak komuta ve kontrol altyapısını paylaşıyor, bu da yüksek düzeyde bir koordinasyon veya birleşik kontrol yapısı öneriyor.

Daha fazla araştırma, Androxgh0st’in sofistike taktikler kullanıyor güvenliği ihlal edilmiş sistemlere kalıcı erişimi sürdürmek için kod enjeksiyonu ve dosya ekleme gibi. Kaba kuvvet saldırıları kullanarak WordPress kurulumlarını hedefler ve kimlik bilgileri doldurma yönetici erişimi elde etmek için ve varsayılan, zayıf veya kolayca tahmin edilebilir şifrelere sahip cihazlardan sıklıkla yararlanıyor.

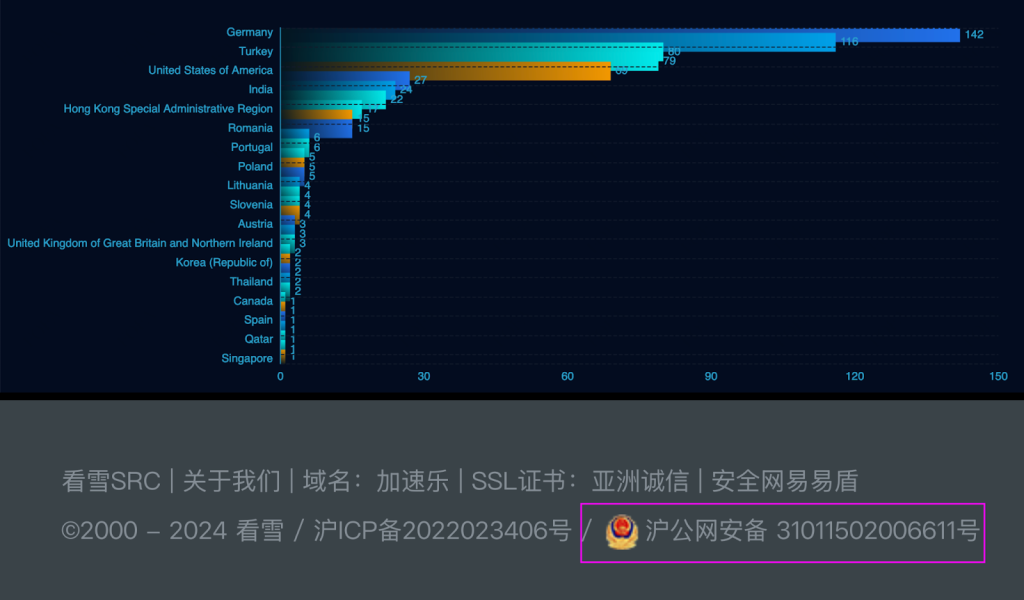

Kesin atıf karmaşık olsa da araştırma, Çin’e özgü teknolojilerin ve yazılımların hedeflenmesi nedeniyle Çin CTF topluluklarıyla bağlantılar olduğunu öne sürüyor. Buna, enjekte edilen yüklerde ve komut altyapısında “PWN_IT” dizesinin kullanımı, kimlik avı tuzaklarında ve kaynak kodunda Mandarin dilinin kullanılması ve Çin Kanxue tarafından barındırılan CTF etkinliklerine potansiyel bağlantılar dahildir. Başarılı bir şekilde istismar edilmesi, veri ihlallerine, hırsızlığa, sistemin bozulmasına, fidye yazılımı saldırılarına, botnet genişlemesine, casusluk ve gözetim faaliyetlerine yol açabilir.

Araştırmacılar, “CloudSEK, sistematik istismar ve kalıcı arka kapı erişimiyle bilinen Androxgh0st botnetiyle ilişkili riskleri azaltmak için bu güvenlik açıklarına derhal yama uygulanmasını öneriyor” dedi.

İLGİLİ KONULAR

- Legion: Telegram’da Satılan Kimlik Bilgisi Toplayan Kötü Amaçlı Yazılım

- Sahte İş Tekliflerindeki Kötü Amaçlı Yazılımlar YouTube İçerik Oluşturucularını Etkiliyor

- Cisco, On Yıllık WebVPN Kusuru İçin Acil Düzeltme Çağrısında Bulundu

- Black Basta, Kötü Amaçlı Yazılım Yaymak İçin MS Teams ve E-posta Bombalamalarını Kullanıyor

- Goldoon Botnet, 9 Yıllık Bir Kusuru İstismar Ederek D-Link Cihazlarını Ele Geçiriyor