Kötü niyetli bir Android uygulaması ortaya çıkarıldı ve meşru Hint Bankacılık uygulamalarını kimlik bilgisi hırsızlığı, gözetim ve yetkisiz finansal işlemleri düzenlemek için taklit edildi.

Bu kötü amaçlı yazılım, algılayıcı kullanıcı arayüzlerinden, sessiz kurulum tekniklerinden yararlanan bir damlalık ve birincil yük içeren modüler bir mimari kullanır ve algılamadan kaçınmak ve kalıcılık sağlamak için Android izinlerinin kapsamlı bir şekilde kötüye kullanılmasıdır.

Derinlemesine kötü amaçlı yazılım analizi

Komut ve Kontrol (C2) işlemleri için Firebase aracılığıyla faaliyet gösteren, otantik bankacılık arayüzlerini taklit eden, kullanıcıları hassas verileri ifşa eden kimlik avı sayfalarını dağıtır.

Damlonun statik analizi, gizli veri eksfiltrasyonunu kolaylaştırmak için bağlantıyı izlemek için Access_network_State gibi izinleri ortaya çıkarır, kullanıcı farkındalığı olmadan ikincil APK’ların kurulumlarını ve query_all_pactages, özellikle bankacılık yazılımını hedeflemek için profil oluşturan uygulamalar için query_all_packages.

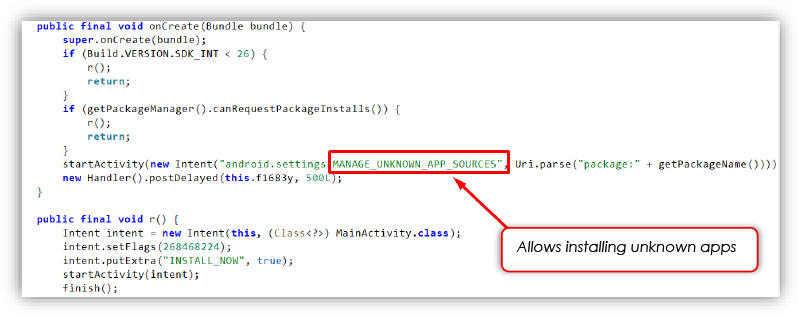

Droper, varlık klasöründen gizli bir yük yüklüyor, FileProvider aracılığıyla harici depolamaya yazıyor ve bir Install_Now bayrağı kullanarak kurulumu başlatıyor, uygulama mağazası incelemesini atlıyor ve gelişmiş bankacılık truva atlarında görülen taktiklere benzer arka plan dağıtımını sağlıyor.

Daha derine inme, ana yük, bir kerelik şifreleri (OTPS) ve iki faktörlü kimlik doğrulama (2FA) kodlarını kesme ve dışarı atma için Read_sms, send_sms ve recia_sms gibi izinleri talep ederken, request_ignore_battery_optimizations kesintisiz arka plan yürütmesini sağlar.

Read_Phone_State ve Read_Phone_Numbers gibi ek izinler, cihaz parmak izini, taşıyıcı adlarını ve telefon numaralarını dahil olmak üzere SIM veri çıkarmayı etkinleştirir ve hatta saldırgan kontrollü numaralardaki çağrıları yönlendirmek için ** 21*numara# gibi USSD kodları aracılığıyla yönlendirmeyi çağırır.

Yük yükü, etkinliğini bilgi olarak kategorize ederek, bir simge olmadan sessizce çalışarak uygulama başlatıcısından gizlenir ve kimlik bilgisi hasadı, kart ayrıntılarını çalmak için hesaplama gibi modüler sınıfları kullanır (CVV’yi 3 haneli olarak doğrulamak, 19 karakter olarak kart numaralarını ve ATM pinlerini 4 haneli olarak) ve boot_completed aracılığıyla bot kaldı.

Veri eksfiltrasyonu, Firebase RealTime veritabanı aracılığıyla gerçekleşir, kullanıcı kimliklerini ve kesici SMS meta verilerini kullanıcı/ gibi yollarda gönderen, içerik, zaman damgası ve SIM yuvası ile saklar/

Dinamik analiz, kullanıcıları ‘Bilinmeyen Uygulamaları yüklemeye’ etkinleştirme ve ardından SMS erişim isteyen ve giriş doğrulamasını (örn. 10 haneli telefon numaraları ve 4 haneli mpinler) meşru görünmesini sağlayan kimlik avı sayfalarını görüntülemesini sağlamak için sahte güncelleme açılır pencereleri başlatan damlalıkları gösterir.

Firebase Bulut Mesajlaşma (FCM), gönderen kimliği, API ve gizli C2’yi sağlayan depolama kovaları için gömülü anahtarlarla yetkisiz çağrılar ve gerçek zamanlı SMS izleme de dahil olmak üzere uzaktan komut yürütmeyi kolaylaştırır.

Prob sırasında, Firebase örneği aktif kaldı, ancak kimlik doğrulama kilitlendi ve devam eden kötü niyetli kullanımının altını çizdi.

Gelişen tehdit manzarası

3 Nisan 2025 gibi erken bir tarihte gözlemlenen bu kötü amaçlı yazılım, siber suçluların uygulama simgelerini, isimlerini ve UI’lerini kullanıcıları OTP hırsızlığı ve 2FA baypas için yüksek riskli izinler vermeleri için aldatacak mobil finansal sahtekarlık eğilimlerini örneklendirir.

Teslimat vektörleri, sahte SMS bağlantıları aracılığıyla sming, gömülü APS ile e-posta kimlik avı, whatsapp botları, banka desteği olarak poz veren aranma çağrıları, uygulamalarda kötü niyetli, yükleri düşüren qR tarayıcıları, qR/nfc’nin kamuya açık bir şekilde kullanılmaya neden olduğu qr/nfc’nin, korunma işlemlerine karşı korunma olduğu gibi, tütsülenmiş yardımcı programları içerir. Sessiz kurulumlar ve kaplamalar için CVE-2025-27363.

Bu kaçak bankacılık Truva atı, bu tür kalıcı tehditlerle mücadele etmek için finansal ekosistemlerde izin riskleri, sağlam uygulama veterinerleme ve anomali tespiti de dahil olmak üzere katmanlı savunmalara duyulan ihtiyacı vurgulamaktadır.

Uzlaşma Göstergeleri (IOCS)

| Gösterge | Tip | Notlar |

|---|---|---|

| ee8e4415b568a88c3db36098b7ae801f4efe56b8b2e7bbaba1b9fb1347d | SHA256 | Taban yükü veya damlalık |

| 131D6EE4484FF3A38425E4BC5D6BD361DFB818FE2F460BFF64C2E9A9A956CFB13D | SHA256 | Ana yük |

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now