XLoader Android kötü amaçlı yazılımının, bulaştığı cihazlarda otomatik olarak çalıştırılan ve başlatılması için kullanıcı etkileşimi gerektirmeyen yeni bir sürümü keşfedildi.

XLoader, diğer adıyla MoqHao, daha önce ABD, İngiltere, Almanya, Fransa, Japonya, Güney Kore ve Tayvan’daki kullanıcıları hedef aldığı görülen, muhtemelen ‘Roaming Mantis’ adlı finansal motivasyona sahip bir tehdit aktörü tarafından işletilen ve oluşturulan bir Android kötü amaçlı yazılımıdır.

Saldırganlar, kötü amaçlı yazılımı öncelikli olarak, bir mobil uygulama için Android APK yükleme dosyası sunan bir siteye işaret eden (kısaltılmış) bir URL içeren SMS metni aracılığıyla dağıtır.

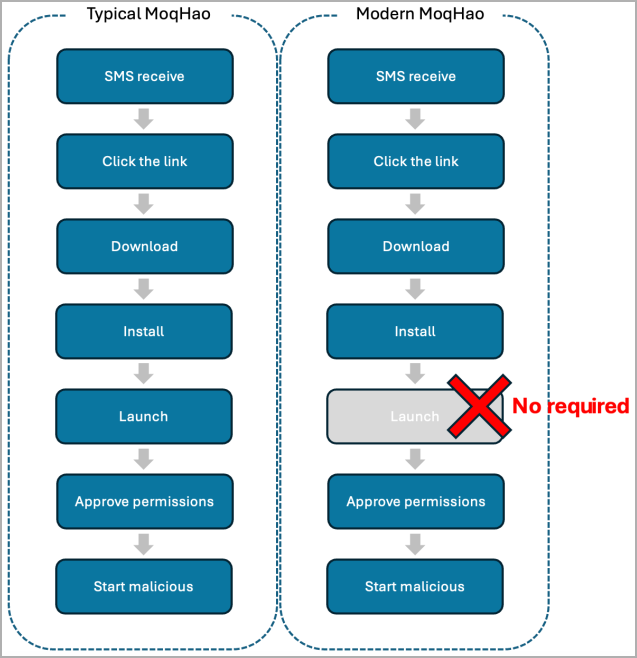

McAfee’deki araştırmacılar, son XLoader çeşitlerinin kurulumdan sonra otomatik olarak başlatılma yeteneğini gösterdiğini bildiriyor. Bu, kötü amaçlı yazılımın arka planda gizlice çalışmasına ve diğer şeylerin yanı sıra hassas kullanıcı bilgilerini sifonlamasına olanak tanır.

Android’in App Defense Alliance ortağı McAfee, “Uygulama yüklenirken kötü amaçlı etkinlikleri otomatik olarak başlıyor” diye açıklıyor.

“Bu tekniği zaten Google’a bildirdik ve onlar da gelecekteki Android sürümlerinde bu tür otomatik yürütmeyi önlemek için halihazırda hafifletici önlemlerin uygulanması üzerinde çalışıyorlar.”

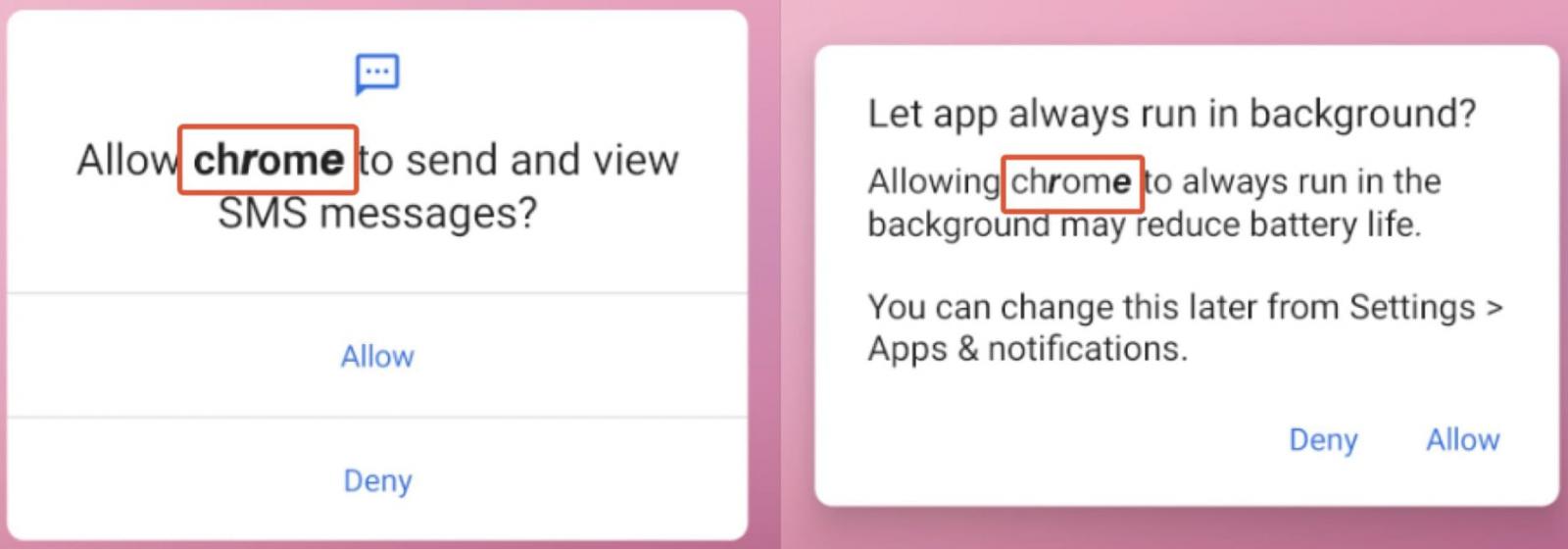

Kötü amaçlı uygulamayı daha da gizlemek için Roaming Mantis, kötü amaçlı APK’ları, özellikle Chrome web tarayıcısını, yasal yazılım olarak gizlemek için Unicode dizeleri kullanıyor.

Bu kimliğe bürünme, bir sonraki adım için hayati öneme sahiptir; bu adım, kullanıcıyı cihazdaki SMS içeriği gönderme ve bu içeriğe erişme gibi riskli izinleri onaylaması için kandırmak ve Android’in Pil Optimizasyonundan bir hariç tutma eklenerek ‘her zaman arka planda çalışmasına’ izin verilmesidir. .

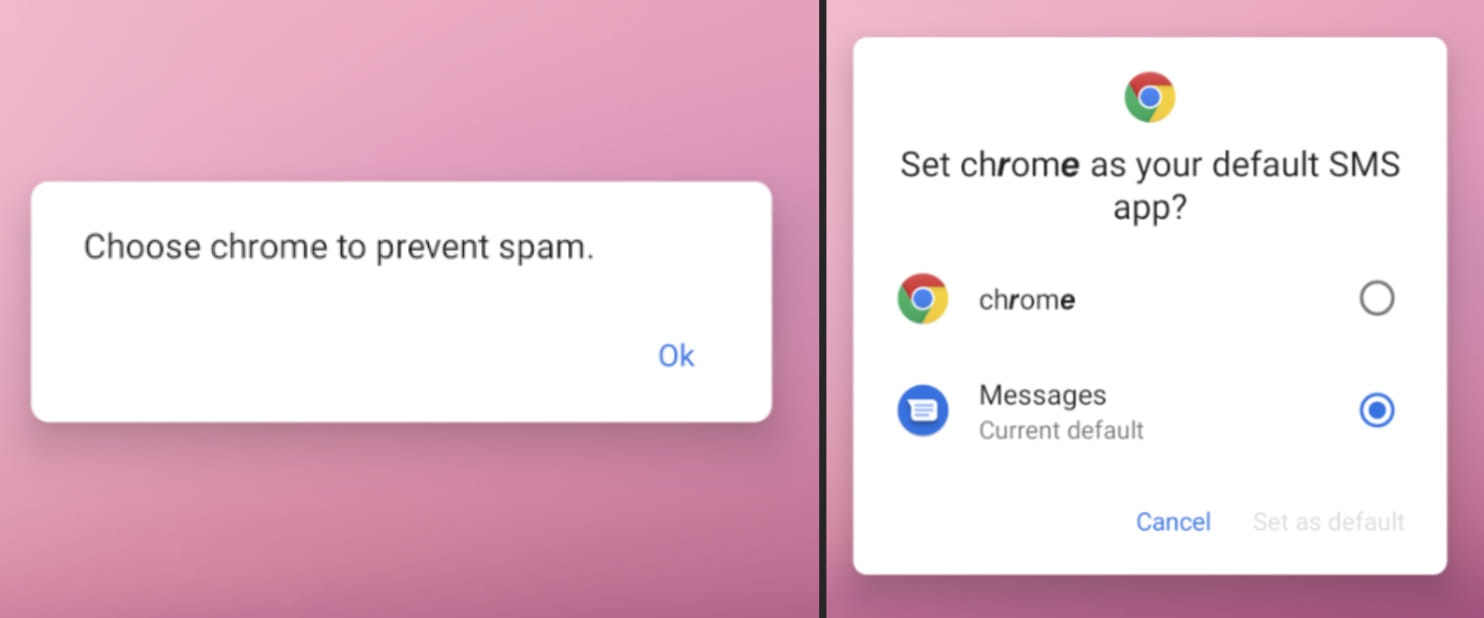

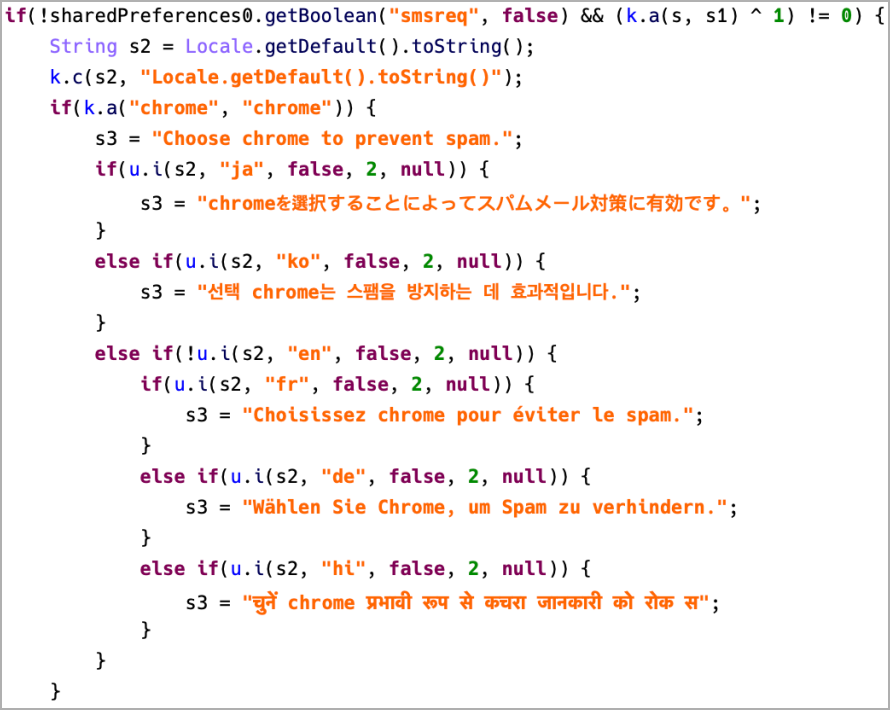

Sahte Chrome uygulaması ayrıca kullanıcıdan kendisini varsayılan SMS uygulaması olarak ayarlamasını istiyor ve bunu yapmanın spam’i önlemeye yardımcı olacağını iddia ediyor.

Bu adımda kullanılan açılır mesajlar, XLoader’ın mevcut hedeflerini gösteren İngilizce, Korece, Fransızca, Japonca, Almanca ve Hintçe dillerinde mevcuttur.

Kötü amaçlı yazılımın çalışması

XLoader’ın en son yinelemesi, cihazda özel kimlik avı saldırıları gerçekleştirmek için bildirim kanalları oluşturur.

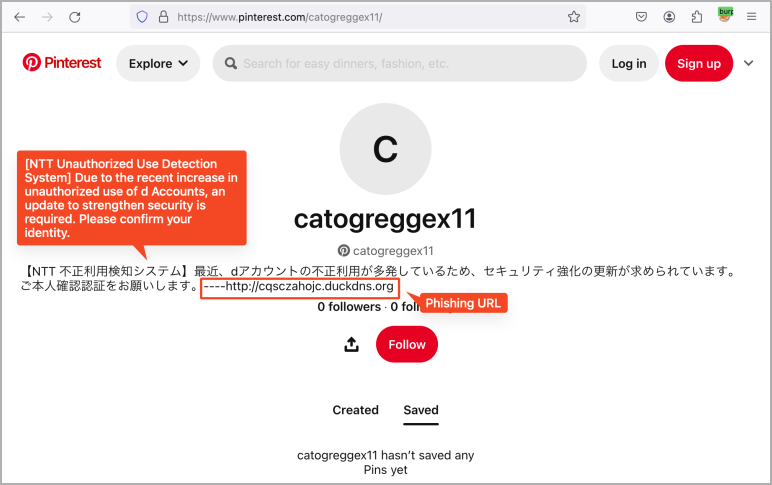

Şüpheli trafik kaynaklarını izleyen güvenlik araçlarının tespitinden kaçınmak için, Pinterest profillerinden kimlik avı mesajlarını ve açılış URL’lerini çıkarır.

Ayrıca Pinterest’i kullanmak, saldırganların cihazdaki kötü amaçlı yazılıma güncelleme gönderme riski olmadan, kimlik avı hedeflerini ve mesajlarını anında değiştirmesine olanak tanır.

Bu başarısız olursa XLoader, kullanıcıyı banka hesabında harekete geçmesini gerektiren bir sorun konusunda uyaran sabit kodlu kimlik avı mesajlarını kullanmaya geri döner.

Ek olarak, kötü amaçlı yazılım, WebSocket protokolü aracılığıyla komuta ve kontrol (C2) sunucusundan aldığı çok çeşitli komutları (toplamda 20) yürütebilir.

En önemli XLoader komutları şunlardır:

- get_photo: Önemli gizlilik ihlallerini riske atarak tüm fotoğrafları kontrol sunucusuna iletir.

- getSmsKW: Tüm SMS mesajlarını kontrol sunucusuna göndererek, potansiyel olarak hassas bilgileri açığa çıkararak gizliliği riske atar.

- SMS gönder: Kötü amaçlı yazılımın SMS mesajları göndermesine, kötü amaçlı yazılımı yaymasına veya kimliğe bürünme yoluyla kimlik avını etkinleştirmesine olanak tanır.

- devam: Kişi listesinin tamamını kontrol sunucusuna aktararak gizlilik ihlallerini riske atar ve hedefli kimlik avını etkinleştirir.

- getPhoneState: Cihaz tanımlayıcılarını (IMEI, SIM numarası, Android kimliği, seri numarası) toplayarak izlemeye olanak tanır.

- http: Kötü amaçlı yazılım indirme, veri sızdırma veya C2 iletişimi için HTTP isteklerinin gönderilmesini kolaylaştırır.

XLoader, 2015 yılında mobil tehdit sahnesinde ortaya çıkışından bu yana saldırı metodolojilerini sürekli olarak geliştirerek gizlilik yeteneklerini ve etkinliğini artırdı.

McAfee, XLoader’ın en yeni çeşitlerinin minimum düzeyde kullanıcı etkileşimi gerektirdiğinden özellikle etkili olabileceği konusunda uyarıyor.

Kötü amaçlı yazılımın Chrome görünümü altında gizlendiğini göz önünde bulunduran McAfee, cihazı tarayabilen ve bilinen göstergelere göre bu tehditleri ortadan kaldırabilen bir güvenlik ürünü kullanılmasını öneriyor.