Tencent Labs ve Zhejiang Üniversitesi’ndeki araştırmacılar, kullanıcı kimlik doğrulamasını atlamak ve cihazın kontrolünü ele geçirmek için modern akıllı telefonlarda parmak izlerini kaba kuvvetle kullanan ‘BrutePrint’ adlı yeni bir saldırı sundu.

Kaba kuvvet saldırıları, bir kodu, anahtarı veya parolayı kırmaya ve hesaplara, sistemlere veya ağlara yetkisiz erişim elde etmeye yönelik birçok deneme yanılma girişimine dayanır.

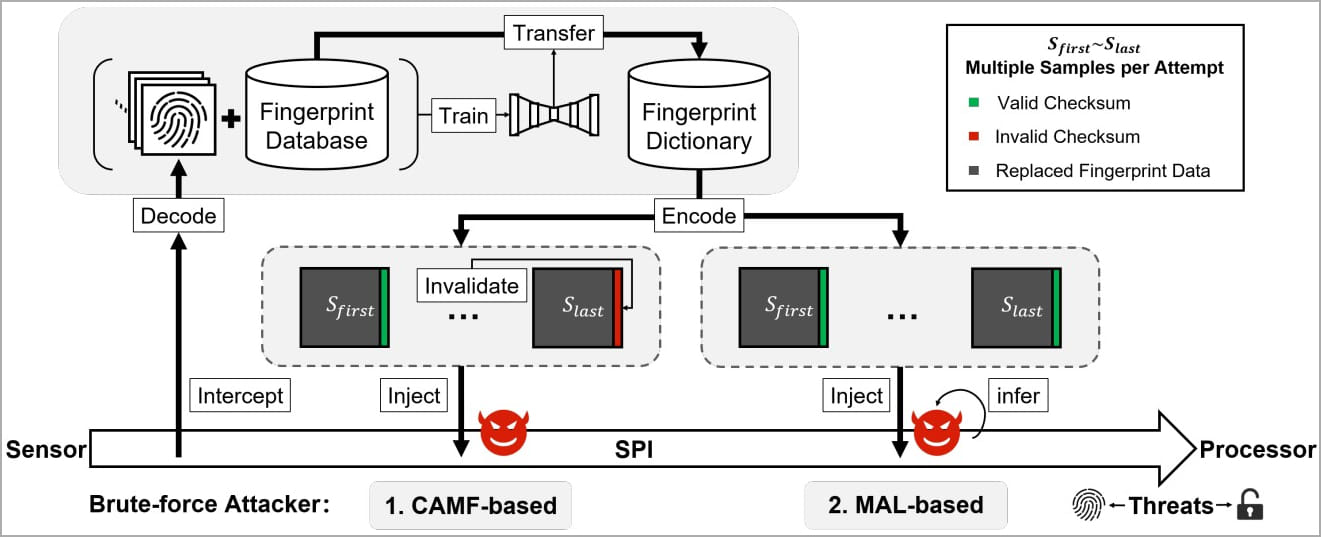

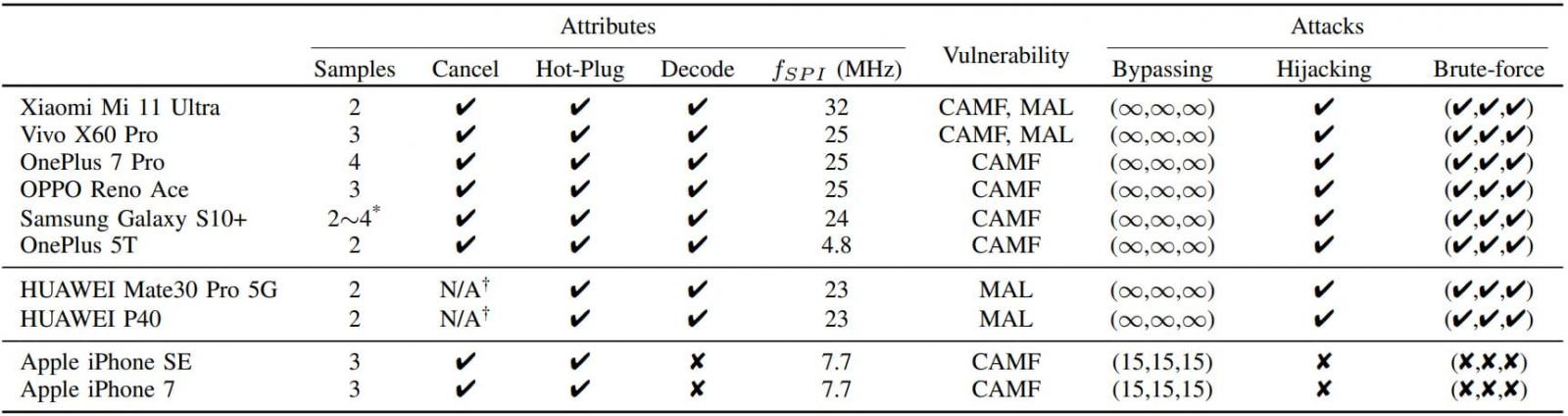

Çinli araştırmacılar, iki sıfır-gün güvenlik açığı olduğunu iddia ettikleri, yani İptal-Aft-Match-Fail (CAMF) ve Eşleştirme güvenlik açıklarından yararlanarak, kaba kuvvet saldırılarına karşı koruma sağlayan girişim sınırları ve canlılık tespiti gibi akıllı telefonlardaki mevcut korumaların üstesinden gelmeyi başardılar. -Kilit Sonrası (MAL).

Arxiv.org’da yayınlanan teknik makalenin yazarları ayrıca, parmak izi sensörlerinin Seri Çevre Birimi Arayüzü (SPI) üzerindeki biyometrik verilerin yetersiz bir şekilde korunduğunu ve parmak izi görüntülerini ele geçirmek için bir ortadaki adam (MITM) saldırısına izin verdiğini buldu.

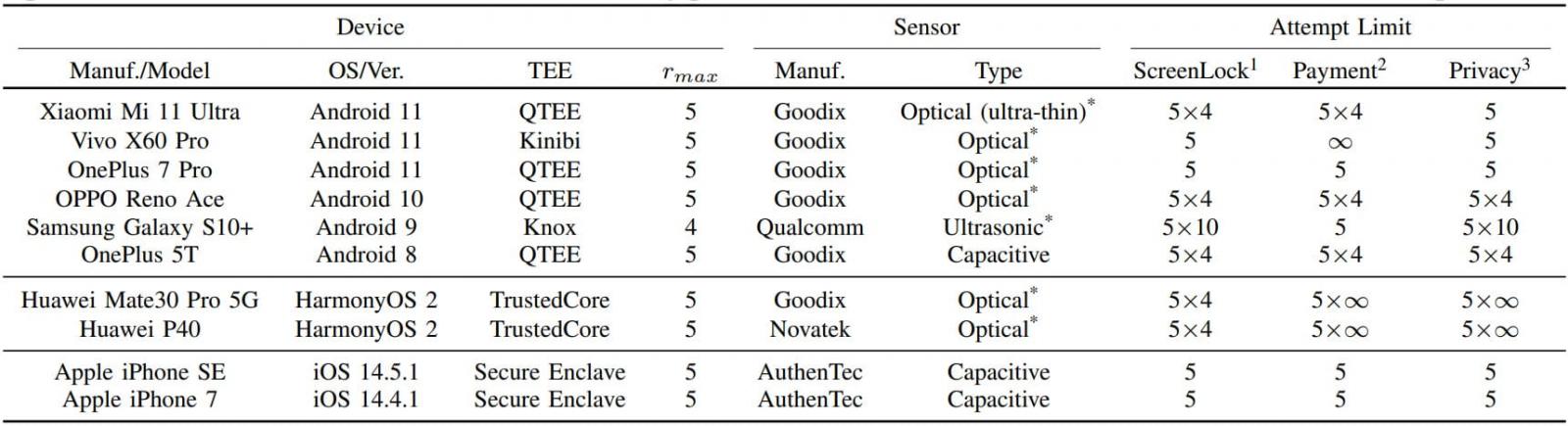

BrutePrint ve SPI MITM saldırıları, on popüler akıllı telefon modeline karşı test edildi ve tüm Android ve HarmonyOS (Huawei) cihazlarda sınırsız deneme ve iOS cihazlarda on ek deneme gerçekleştirdi.

BrutePrint nasıl çalışır?

BrutePrint’in amacı, kullanıcı tanımlı parmak izi eşleştirilene kadar hedef cihaza sınırsız sayıda parmak izi görüntüsü göndermektir.

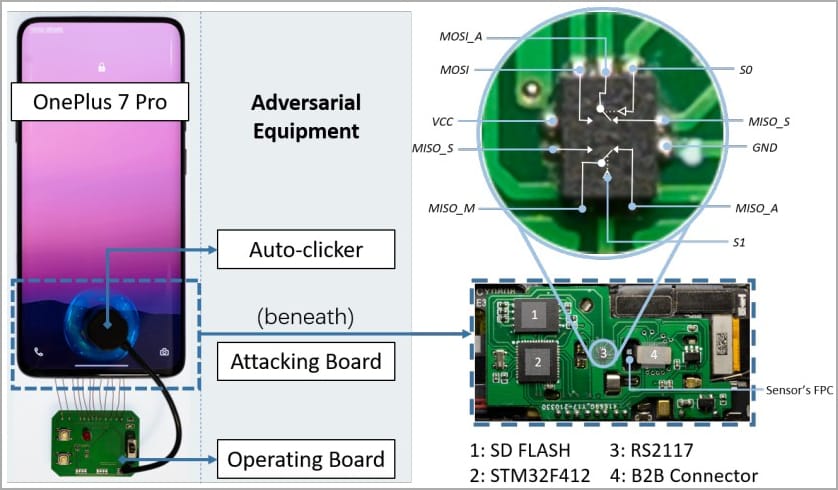

Saldırganın bir BrutePrint saldırısı başlatmak için hedef cihaza fiziksel olarak erişmesi, akademik veri kümelerinden veya biyometrik veri sızıntılarından elde edilebilecek bir parmak izi veritabanına ve yaklaşık 15 ABD dolarına mal olan gerekli ekipmana erişmesi gerekir.

Parola kırma işleminin aksine, parmak izi eşleşmeleri belirli bir değer yerine bir referans eşiği kullanır, bu nedenle saldırganlar kabul eşiğini artırmak ve daha kolay eşleşmeler oluşturmak için Yanlış Kabul Oranını (FAR) değiştirebilir.

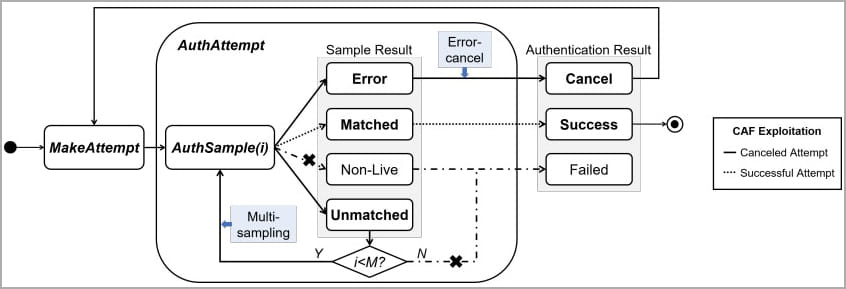

BrutePrint, parmak izi sensörü ile Güvenilir Yürütme Ortamı (TEE) arasında yer alır ve akıllı telefonlarda parmak izi kimlik doğrulamasının çoklu örnekleme ve hata önleme mekanizmalarını değiştirmek için CAMF açığından yararlanır.

CAMF, kimlik doğrulama sürecini erken bir noktada durdurmak için parmak izi verilerine bir sağlama toplamı hatası enjekte eder. Bu, saldırganların hedef cihazda parmak izlerini denemesine izin verirken, koruma sistemleri başarısız girişimleri kaydetmez ve bu nedenle onlara sonsuz deneme hakkı verir.

MAL kusuru, saldırganların hedef cihaz “kilitleme modunda” olsa bile hedef cihazda denedikleri parmak izi görüntülerinin kimlik doğrulama sonuçlarını çıkarmasına olanak tanır.

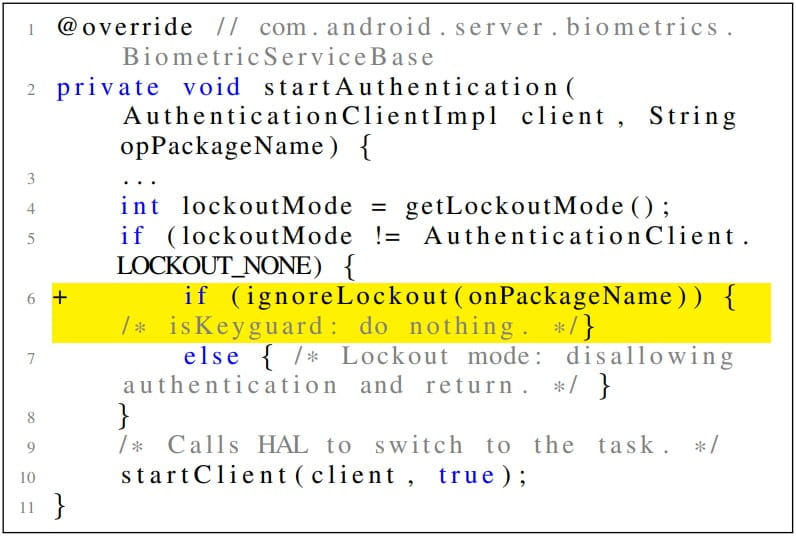

Kilitleme modu, belirli sayıda başarısız ardışık kilit açma girişiminden sonra etkinleştirilen bir koruma sistemidir. Kilitleme “zaman aşımı” sırasında, cihaz kilit açma girişimlerini kabul etmemelidir, ancak MAL bu kısıtlamayı atlamaya yardımcı olur.

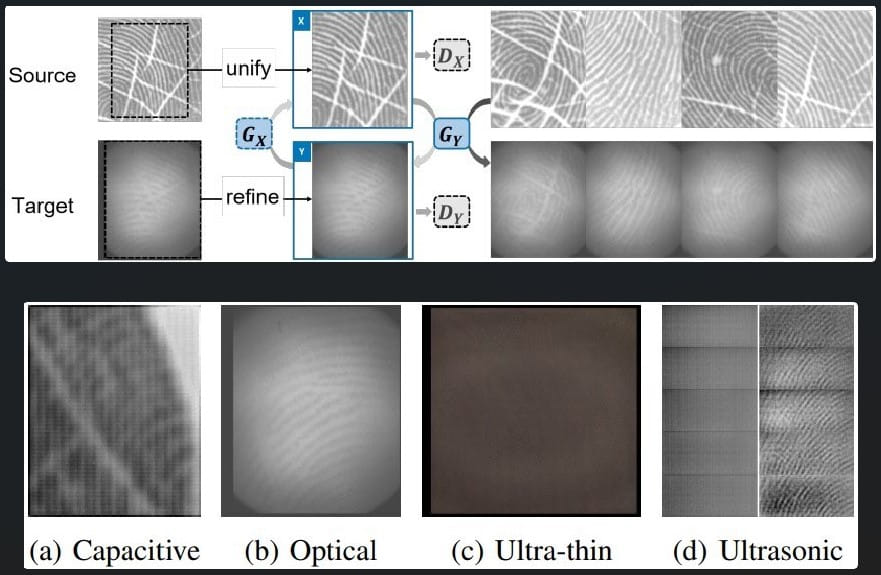

BrutePrint saldırısının son bileşeni, veritabanındaki tüm parmak izi görüntülerini hedef cihazın sensörünün taradığı gibi görünecek şekilde dönüştürmek için bir “nöral stil aktarım” sistemi kullanmaktır. Bu, görüntülerin geçerli görünmesini ve dolayısıyla daha iyi başarı şansına sahip olmasını sağlar.

Cihazlar üzerinde testler

Araştırmacılar on Android ve iOS cihazında deneyler yaptılar ve hepsinin en az bir kusura karşı savunmasız olduğunu gördüler.

Test edilen Android cihazlar, sonsuz parmak izi denemelerine izin verir, bu nedenle, yeterli zaman verildiğinde, kullanıcının parmak izini zorlamak ve cihazın kilidini açmak pratik olarak mümkündür.

Ancak iOS’ta kimlik doğrulama güvenliği çok daha sağlamdır ve kaba kuvvet saldırılarını etkili bir şekilde önler.

Araştırmacılar, iPhone SE ve iPhone 7’nin CAMF’ye karşı savunmasız olduğunu bulsalar da, parmak izi deneme sayısını yalnızca 15’e çıkarabildiler, bu da sahibinin parmak izine kaba kuvvet uygulamak için yeterli değil.

Kullanıcının parmak izi görüntüsünü ele geçirmeyi içeren SPI MITM saldırısıyla ilgili olarak, test edilen tüm Android cihazlar buna karşı savunmasızken, iPhone’lar yine dirençlidir.

Araştırmacılar, iPhone’un SPI’daki parmak izi verilerini şifrelediğini, dolayısıyla herhangi bir müdahalenin saldırı bağlamında çok az değeri olduğunu açıklıyor.

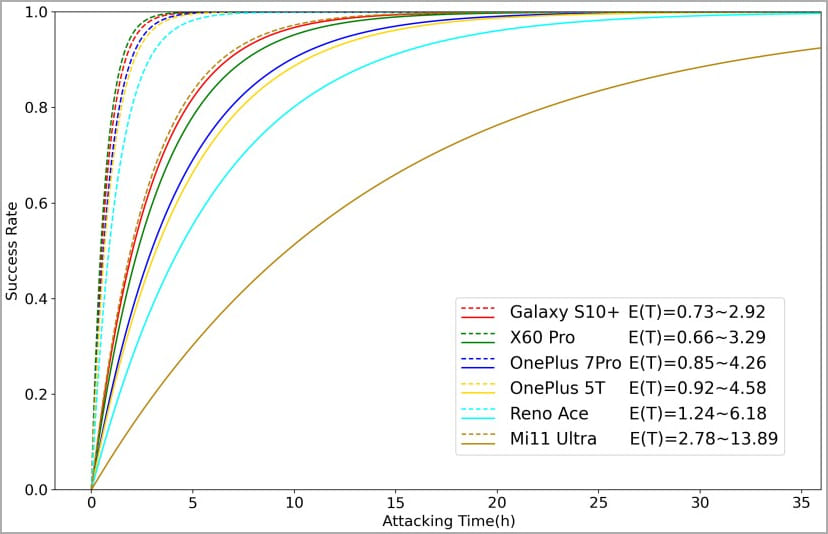

Özetle, yürütülen deneyler, kullanıcı bir parmak izini kaydettiğinde, BrutePrint’i savunmasız cihazlara karşı başarıyla tamamlama süresinin 2,9 ile 13,9 saat arasında değiştiğini gösterdi.

Hedef cihaza birden çok parmak izi kaydedildiğinde, eşleşen görüntüler üretme olasılığı katlanarak arttığından kaba kuvvet süresi yalnızca 0,66 ila 2,78 saate düşer.

Çözüm

İlk bakışta, hedef cihaza uzun süreli erişim gerektirdiği için BrutePrint zorlu bir saldırı gibi görünmeyebilir. Bununla birlikte, algılanan bu sınırlama, hırsızlar ve kolluk kuvvetleri için değerini baltalamamalıdır.

İlki, suçluların çalınan cihazların kilidini açmasına ve değerli özel verileri özgürce çıkarmasına izin verecekti.

İkinci senaryo, gizlilik hakları ve soruşturmalar sırasında cihaz güvenliğini aşmak için bu tür teknikleri kullanmanın etiği hakkında sorular ortaya çıkarır.

Bu, belirli yargı alanlarında bir hak ihlali teşkil eder ve baskıcı ülkelerde yaşayan belirli kişilerin güvenliğini baltalayabilir.