Son olaylar, kötü amaçlı yazılımın binlerce Android cihaza yaygın olarak dağıtılmasından sorumlu olan ve “Lemon Group” adlı yaygın bir siber suç grubunun varlığını ortaya çıkardı. “Gerilla” olarak bilinen bu virüs, yaklaşık dokuz milyon Android tabanlı TV kutusuna, TV’ye, saate ve akıllı telefona önceden yüklenmiştir. Bu cihazların tümü Android çalıştırıyor. Gerilla, bu operasyonun arkasındaki dolandırıcılar tarafından, tek kullanımlık şifreleri ele geçirmek, kullanıcının WhatsApp oturumlarını ele geçirmek ve ters proxy’ler kurmak gibi çeşitli alçakça eylemler gerçekleştirmek için kullanılıyor.

Siber güvenlik firması Trend Micro tarafından geçtiğimiz günlerde yayınlanan detaylı bir çalışmada, Lemon Group’un yürüttüğü yasa dışı faaliyetler tüm çıplaklığıyla ortaya çıktı. Trend Micro uzmanları, araştırmaları sırasında, Lemon Group’un altyapısı ile 2016’dan beri yürütülen kötü şöhretli Triada Truva Atı kampanyası arasında bir bağlantı olduğunu ortaya çıkardı. finansal dolandırıcılık yapma amacı. Düşük maliyetli şirketler tarafından Çin’de üretilen bir dizi Android cihaza önceden yüklenmiş olduğu bulundu.

Trend Micro tarafından derlenen derinlemesine analiz, Lemon Group tarafından kullanılan işletim taktikleri hakkında daha fazla bilgi sunar. Büyük veri araştırmaları, pazarlama ve reklamcılık gibi çeşitli alanlarda faaliyet gösteren organizasyon, büyük verinin sunduğu potansiyelin etkin bir şekilde değerlendirilmesini sağlamakla birlikte, grubun öncelikli hedefidir. Bu verileri, üreticilerin gönderdiği gönderileri değerlendirmek, yazılım için hedeflenen promosyonlar oluşturmak amacıyla ayrıntılı veriler elde etmek ve çeşitli kullanıcılardan toplanan reklam materyallerini derlemek için kullanırlar. Lemon Group, milyonlarca Android akıllı telefona bulaşarak çalıntı SMS mesajlarının yasa dışı satışını, saldırıya uğramış sosyal medya hesaplarını ve dolandırıcılık amaçlı reklam planlarına aktif katılımı kolaylaştırabilir. Bu, esas olarak cihazları mobil proxy’lere dönüştürür.

Lemon Group’un cihazlara virüs bulaştırmak için kullandığı belirli yaklaşımlar artık kamuya açık bir bilgi değil. Ancak Trend Micro, araştırmacılarının, virüs bulaşmış cihazların, orijinal ROM’ların Gerilla virüsü taşıyan değiştirilmiş sürümlerle değiştirildiği, yeniden yanıp sönme adı verilen bir süreçten geçtiğini kanıtladığını açıkladı. Bu prosedür, orijinal ROM’lar, Guerilla kötü amaçlı yazılımını içeren değiştirilmiş sürümlerle değiştirilerek gerçekleştirildi. Araştırmacılar, çeşitli Android cihaz üreticilerini hedef alan 50’den fazla benzersiz virüslü ROM buldu.

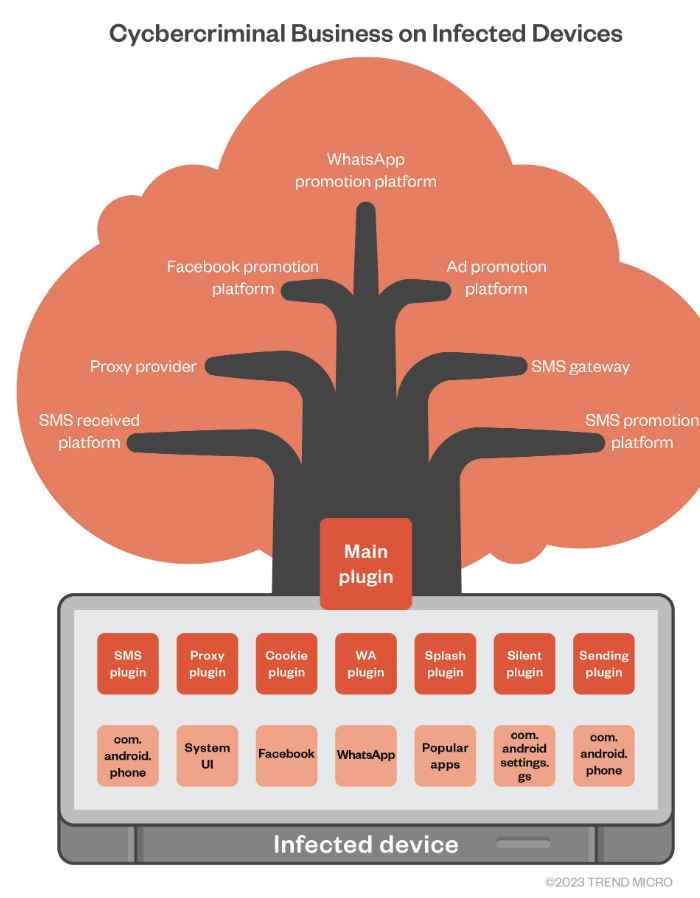

Guerrilla, çeşitli görevleri yerine getirmek için bir dizi başka eklentinin işlevselliğini birleştiren bir eklenti olarak çalışır. WhatsApp ve Facebook gibi yaygın olarak kullanılan platformlar için SMS yoluyla gönderilen tek seferlik şifreleri yakalamak, bu yeteneklerle birlikte gelen işlevlerden biridir. Ek bir eklenti, saldırganlara kurbanın ağ kaynaklarına yasadışı erişim elde etme yeteneği veren bir ters proxy kurar. Buna ek olarak, diğer eklentiler, Facebook çerezlerini çalabilir, istenmeyen mesajlar göndermek için kullanıcıların WhatsApp oturumlarını ele geçirebilir, kullanıcılar yasal programlarla etkileşim halindeyken istilacı reklamlar gösterebilir ve kötü amaçlı yazılımın talimatlarına göre uygulamaları gizlice indirebilir veya kaldırabilir.

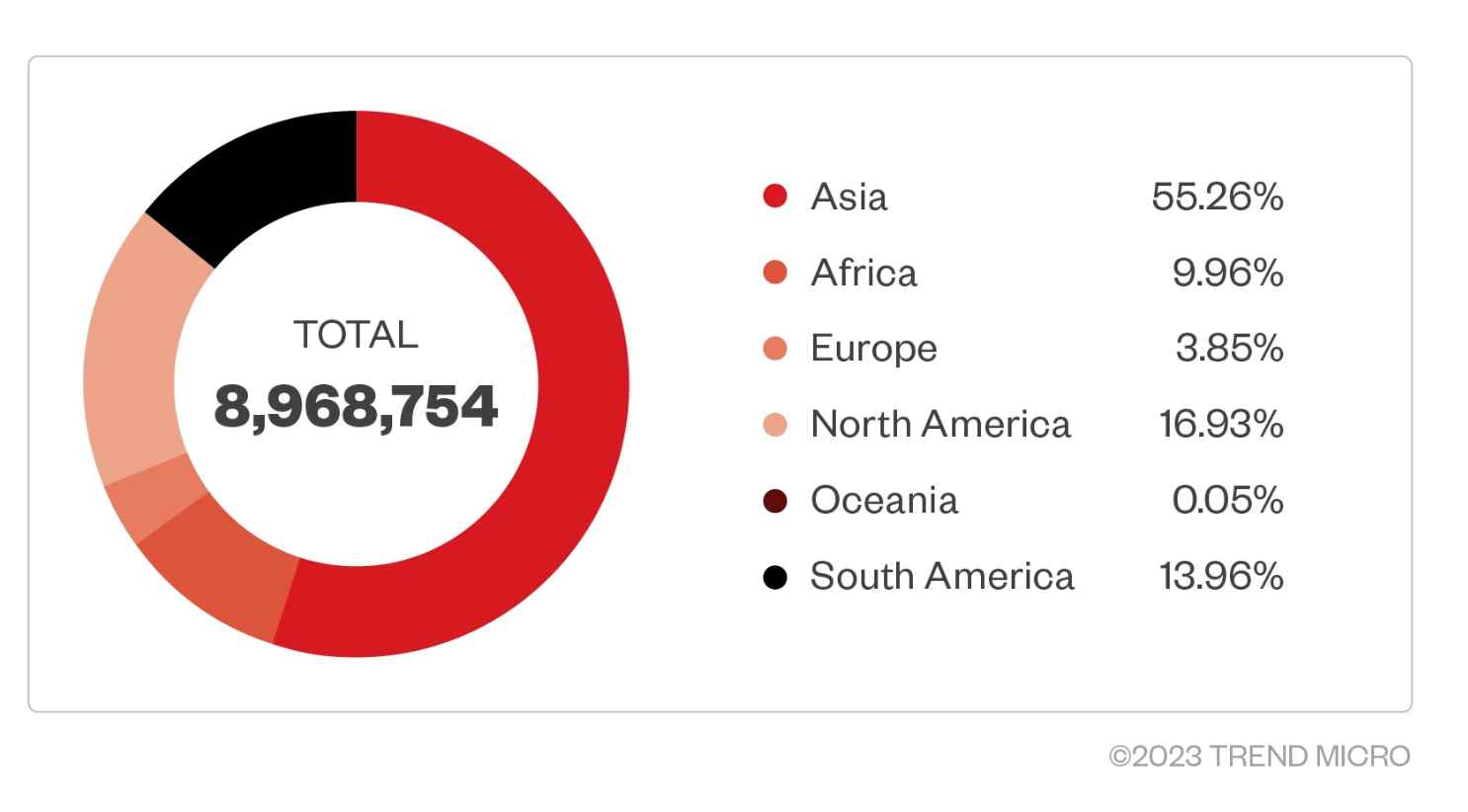

En az 8,9 milyon Android akıllı telefonun güvenliği tehdit aktörleri tarafından sızdı ve bunların büyük çoğunluğu ucuz telefonlardı. Amerika Birleşik Devletleri, Meksika, Endonezya, Tayland, Rusya, Güney Afrika, Hindistan, Angola ve Filipinler en fazla sayıda virüslü cihaza sahipken, onu Arjantin, Angola ve Filipinler izliyor. Öte yandan, Guerilla virüsünün bulaştığı Android cihazların kesin sayısı kesin olarak bilinmiyor. Bunun nedeni, bazı cihazların henüz siber suçlular tarafından kullanılan komuta ve kontrol sunucularıyla bağlantı kurmamış olmasıdır.

Trend Micro’nun siber güvenlik uzmanları, Lemon Group’un operasyonlarını dikkatli bir şekilde gözetlemelerinin bir sonucu olarak çarpıcı bir keşifte bulundu. JingDong, WhatsApp, QQ, Line, Facebook ve Tinder gibi SMS tabanlı uygulamalarda kullanılan tek seferlik şifre taleplerine bağlı şaşırtıcı bir toplam 490.000’den fazla cep telefonu numarası buldular. Bu, cep telefonu numaralarının şaşırtıcı bir miktarıdır. Hepsi tek bir hizmete bağlı olan şaşırtıcı sayıda virüslü cihaz, siber suç çetesi tarafından gerçekleştirilen kötü niyetli operasyonların küresel etkisinin ve kapsamının çarpıcı bir tanığıdır.

Gerilla virüsü modüler bir yapıya sahiptir ve her eklenti belirli bir amacı desteklemek için geliştirilmiştir. Bu özellikler aşağıdakileri içerir:

SMS Eklentisi yardımıyla SMS yoluyla iletilen tek seferlik şifreleri yakalar. Diğerlerinin yanı sıra Facebook, WhatsApp ve JingDong dahil olmak üzere çeşitli sitelerin peşine düşer.

Proxy’leri ve proxy’leri kendileri satmak için eklenti: virüslü bir telefonun içinden ters proxy bağlantısı kurmak ve DoveProxy operasyonlarından elde edilen gelir karşılığında güvenliği ihlal edilmiş mobil cihaz tarafından sunulan ağ kaynaklarından yararlanmak.

Bu eklenti, Facebook ile ilgili uygulamalara bağlanır ve etkinlikleri başlatmak için belirli etkinlikleri yakalar. Çerez eklentisi, WhatsApp eklentisi ve Gönder eklentisi olarak da bilinir. Buna ek olarak eklenti, istenmeyen mesajları iletmek için WhatsApp oturumlarını devralır.

Splash Plugin’in yardımıyla, reklamlardan olay isteği reklamı başlatmak gibi belirli etkinlikleri engellemek için popüler uygulamaları bağlayın. Kurbanlar orijinal programları kullanmaya çalıştıklarında, onlara istilacı reklamlar göstermeye başlayacak.

Bu eklenti, sessiz kurulumu gerçekleştirmekten ve daha önce kurulmuş olan uygulamayı başlatmaktan sorumludur.

Analistler, Lemon Group’un kullandığı saldırı vektörünün tedarik zincirini hedef alan bir vektör olduğuna dair bir önseziye sahipler. Tehdit aktörleri, sistemi tehlikeye atmak için üçüncü taraf uygulamalardaki güvenlik açıklarından yararlandı veya kötü amaçlı yazılım bulaşmış ürün yazılımı yükledi.

Lemon Group, öncelikli olarak, belirli dolandırıcılık eylemleri için özel olarak uyarlanmış ek zararlı yüklerle önceden enfekte olmuş olabilecek tüketicilere göz kulak olmak için saldırıya uğramış cihazlardan elde edilen büyük miktarda verinin kullanımıyla ilgilenmektedir. belirli konumlarda bulunan uygulama kullanıcılarına reklam göstermek gibi.

“İlk yükleyicileri taşıyan çok çeşitli satıcılardan gelen elliden fazla farklı görüntü tespit ettik. Ek yükler indirirken ve enjekte ederken, yükleyicilerin daha güncel sürümleri dosyasız yaklaşımlardan yararlanır. Bu son olayların bir sonucu olarak, kamuya açık tehdit bilgileri depoları artık bu güncellenmiş yükleyicileri içermiyor ve bu tür cihazların ve görüntülerin adli tıp incelemesi belirgin şekilde daha zor hale geldi” diye ekliyor. “Analiz edilen cihaz sayısını, Lemon Group’un ulaştığı söylenen 8,9 milyon cihaz sayısıyla karşılaştırdığımızda, ek cihazların önceden enfekte olmuş ancak henüz C&C sunucusuyla iletişim alışverişinde bulunmamış olması büyük olasılıkla. tehdit aktörü tarafından kullanılan veya etkinleştirilen ya da henüz hedeflenen ülke veya pazara dağıtılmamış. Black Hat’ta sunum yaptıktan kısa bir süre sonra web sitesinin kapatıldığını gördüler.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.