Haziran 2025’te ihlali keşfeden bir güvenlik araştırmacısına göre, Android casus yazılım işlemi işlemi Catwatchful’daki büyük bir güvenlik açığı, düz metin şifreleri ve e -posta adresleri de dahil olmak üzere 62.000’den fazla müşteri hesabının tam veritabanını ortaya çıkardı.

Kanadalı siber güvenlik araştırmacısı Eric Daigle, tüm kullanıcı veritabanını Stalkerware hizmetinden çıkarmasına izin veren bir SQL enjeksiyon saldırısı yoluyla güvenlik açığını ortaya çıkardı.

İhlal ayrıca, telefonları bilgisi olmadan izlenen yaklaşık 26.000 kurbandan gelen verileri de ortaya koydu.

“Tespit edilemez” casus yazılımlarda kritik güvenlik kusuru

Catwatchful kendini tamamen görünmez gözetim yazılımı olarak pazarladı, “tespit edilemeyecek” ve “kaldırılamıyor”. Bununla birlikte, hizmetin arka ucu, pazarlama iddialarından çok daha az güvenli olduğunu kanıtladı.

Güvenlik açığı, SQL enjeksiyon saldırılarına duyarlı olan kimlik doğrulanmamış bir PHP API uç noktasından kaynaklandı. Çalıntı kurban verilerini depolamak için Google’ın Firebase platformunu kullanan hibrit bir mimariyi kullanmasına rağmen, Catwatchful temel güvenlik korumalarından yoksun kullanıcı kimlik bilgilerini içeren ayrı bir MySQL veritabanı sürdürdü.

Sızan veritabanı, Catwatchful’un en az 2018’den beri faaliyet gösterdiğini ve kurbanların öncelikle Meksika, Kolombiya, Hindistan, Peru, Arjantin, Ekvador ve Bolivya’da bulunduğunu ortaya koydu.

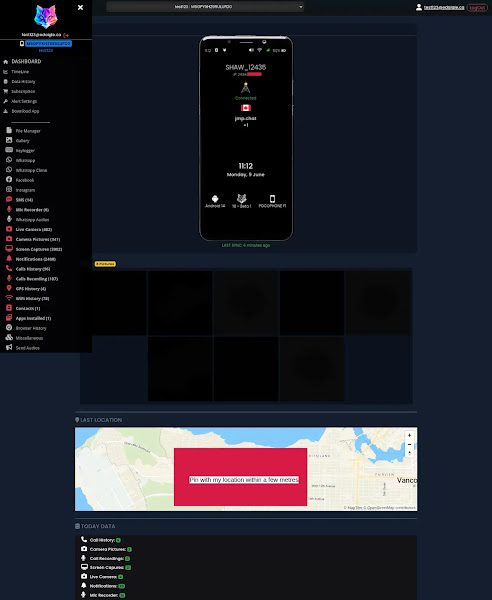

Casus yazılımlar, fotoğraflar, kısa mesajlar, çağrı günlükleri, konum verileri dahil olmak üzere kapsamlı kişisel veriler topladı ve cihaz kameralarını ve mikrofonları uzaktan etkinleştirebilir.

İhlal ayrıca, operasyonun yöneticisi Omar Soca Charcov’un kimliğini, gazetecilerin açıklama taleplerine yanıt veremeyen Uruguay merkezli bir geliştirici kimliğini ortaya koydu.

Catwatchful sofistike bir çift sunucu sistemi kullandı. Kullanıcı kaydı, hem Google Firebase’de hem de Catwatchful.pink’de barındırılan özel bir veritabanında hesap oluşturma. Firebase, kurban verilerini depolamak için sağlam güvenlik sağlarken, özel sunucu kullanıcı kullanıcı kimlik doğrulaması tamamen savunmasızdı.

Daigle, hizmetin API çağrılarının tamamen yetkili olmadığını keşfetti ve kimsenin basit parametreler kullanarak cihaz bilgilerine erişmesine izin verdi.

Otomatik araçlar kullanarak SQL enjeksiyon güvenlik açıklarını test ettiğinde, tam veritabanı çıkarmaya izin veren hem zaman tabanlı kör hem de sendika tabanlı enjeksiyon noktalarını başarıyla tanımladı.

Bu olay, sadece 2025’te Beşinci Büyük Stalkerware ihlalini temsil ederek gözetim yazılım endüstrisindeki sistemik güvenlik başarısızlıklarını vurgulamaktadır. Önceki ihlaller, Spyx, Cocospy, Spyic ve Spyzie gibi hizmetlerden milyonlarca kurban kayıtını ortaya çıkardı.

Desen, bu hizmetler son derece hassas kişisel veriler toplarken, müşterilerini veya kurbanlarını korumak için sürekli olarak temel siber güvenlik önlemleri uygulayamadıklarını ortaya koymaktadır.

Sorumlu açıklamanın ardından TechCrunch çeşitli servis sağlayıcılarla temasa geçti. Hizmet daha sonra Hostgator’a göç etmesine rağmen, barındırma şirketi geçici olarak Catwatchful’u askıya aldı. Google, Play Protect algılama sistemine Catwatchful ekledi, ancak kurban verilerini saklayan Firebase örneğini henüz devre dışı bırakmadı.

Güvenlik uzmanları, Android kullanıcılarının cihazlarında “543210” diyerek Catwatchful’u algılayabileceğini ve bu da gizli uygulamayı ortaya çıkaran yerleşik bir arka kapıyı tetiklediğini belirtiyor.

Maruz kalan kimlik bilgileri, etkilenen kullanıcıların hesaplarının tehlikeye girip girmediğini kontrol etmesine izin veren HAD I PWNED Breach bildirim hizmetine eklendi.

Bu ihlal, bu yasadışı sürveyans araçlarının yetersiz güvenlik uygulamaları ve yetersiz veri koruma önlemleri nedeniyle hem failler hem de mağdurlar için bir tehdit oluşturduğunu gösteren, takipçi yazılımı işlemleriyle ilişkili doğal riskleri vurgulamaktadır.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi