Japon oyun geliştiricisi Ateam, basit bir Google Drive yapılandırma hatasının, altı yıl sekiz aylık bir süre içinde yaklaşık bir milyon kişinin hassas bilgilerinin potansiyel ancak beklenmedik bir şekilde açığa çıkmasına neden olabileceğini kanıtladı.

Japon firma, Google Play’de War of Legions, Dark Summoner, Hatsune Miku – Tap Wonder gibi birçok oyunun ve Memory Clear | gibi araçların bulunduğu Ateam Entertainment’ı kapsayan bir mobil oyun ve içerik yaratıcısıdır. Game Boost Master ve İyi Geceler Uyku Alarmı.

Bu ayın başlarında Ateam, uygulamaları ve hizmetleriyle ilgili kullanıcılara, çalışanlara ve iş ortaklarına, 21 Kasım 2023’te Google Drive bulut depolama örneğini hatalı bir şekilde “İnternetteki bağlantıya sahip olan herkes görüntüleyebilir” olarak ayarladığını keşfettiğini bildirdi. Mart 2017’den bu yana.

Güvenli olmayan şekilde yapılandırılmış Google Drive örneği, Ateam müşterileri, Ateam iş ortakları, eski ve mevcut çalışanlar ve hatta stajyerler ve şirkette bir pozisyona başvuran kişiler hakkında kişisel bilgiler içeren 1.369 dosya içeriyordu.

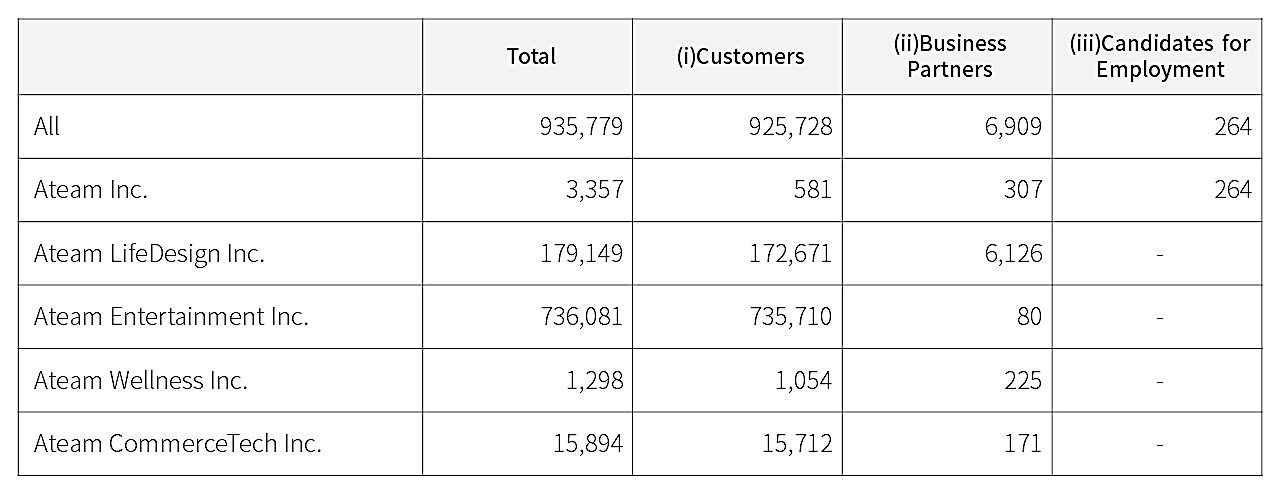

Ateam, %98,9’u müşteri olmak üzere 935.779 kişinin verilerinin açığa çıktığını doğruladı. Özellikle Ateam Entertainment için 735.710 kişi açığa çıktı.

Bu yanlış yapılandırmanın açığa çıkardığı veriler, her bireyin şirketle olan ilişkisinin türüne göre değişiklik gösterir ve aşağıdakileri içerebilir:

- Tam isimler

- E-mail adresleri

- Telefon numaraları

- Müşteri yönetimi numaraları

- Terminal (cihaz) kimlik numaraları

Şirket, tehdit aktörlerinin açığa çıkan bilgileri çaldığına dair somut bir kanıt görmediğini ancak insanları istenmeyen ve şüpheli iletişimlere karşı dikkatli olmaya çağırıyor.

Bulut hizmetlerinizi güvence altına alın

Google Drive’ı “Bağlantıya sahip olan herkes görüntüleyebilir” olarak ayarlamak, onu yalnızca tam URL’ye sahip olanların görüntüleyebilmesini sağlar ve genellikle hassas olmayan verilerle çalışan kişiler arasındaki ortak çalışmaya ayrılır.

Bir çalışanın veya bağlantıya sahip olan bir başkasının bağlantıyı yanlışlıkla kamuya ifşa etmesi durumunda, bağlantı arama motorları tarafından dizine eklenebilir ve geniş çapta erişilebilir hale gelebilir.

Herhangi birinin, açığa çıkan bir Google Drive URL’sini kendi başına bulması pek olası olmasa da, bu bildirim, şirketlerin, verilerin yanlışlıkla ifşa edilmesini önlemek için bulut hizmetlerini uygun şekilde güvence altına almaları gerektiğini göstermektedir.

Tehdit aktörlerinin ve araştırmacıların veritabanları ve depolama paketleri gibi açığa çıkan bulut hizmetlerini bulması ve bunların içerdiği verileri indirmesi çok yaygındır.

Araştırmacılar genellikle ifşa edilen verileri sorumlu bir şekilde ifşa etse de, tehdit aktörlerinin bu verileri bulması durumunda, bu durum verileri şirketlere şantaj yapmak veya kendi saldırılarında kullanmak üzere diğer bilgisayar korsanlarına satmak için kullandıklarından daha büyük sorunlara yol açabilir.

2017 yılında güvenlik araştırmacısı Chris Vickery, yanlış yapılandırılmış Amazon S3 paketlerinin, dünya çapındaki kullanıcılar tarafından oluşturulan 1,8 milyar sosyal paylaşım ve forum gönderisini içeren veritabanlarını açığa çıkardığını buldu.

On gün sonra aynı araştırmacı, INSCOM’dan gelen gizli bilgiler gibi görünen bilgileri açığa çıkaran, yanlış yapılandırılmış başka bir S3 paketini keşfetti.

Bu ihlaller sorumlu bir şekilde ifşa edilmiş olsa da, diğer bulut hizmeti yanlış yapılandırmaları verilerin sızdırılmasına veya hacker forumlarında satılmasına yol açmıştır.

Yanlış yapılandırılmış Amazon S3 klasörleri, araştırmacıların açıkta kalan klasörleri tarayan araçları piyasaya sürmesine neden olacak kadar büyük bir sorun haline geldi.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) da şirketler için bulut hizmetlerinin güvenliğinin nasıl düzgün şekilde sağlanacağı konusunda kılavuz yayınladı.