DogeRAT (Uzaktan Erişim Truva Atı) başta bankacılık ve eğlence olmak üzere çeşitli işletmelerden oldukça büyük bir müşteri tabanını hedefleyen açık kaynaklı bir Android kötü amaçlı yazılımıdır.

CloudSEK’in TRIAD ekibi bunu tespit etti. Bu kampanya öncelikle Hindistan’daki tüketicileri hedef alsa da herkes tarafından erişilebilir olmayı hedefliyor.

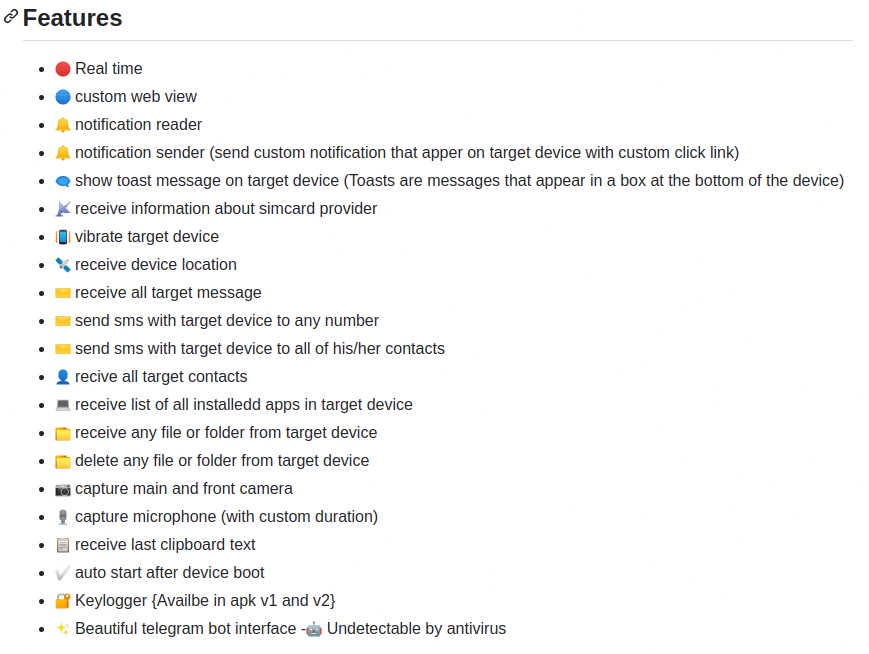

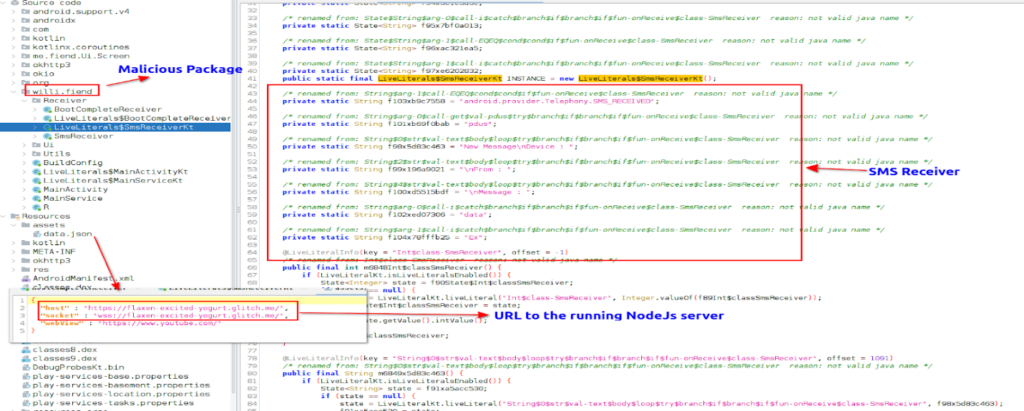

DogeRAT Android Kötü Amaçlı Yazılımının Özellikleri

Kötü amaçlı yazılım, sosyal ağ ve mesajlaşma uygulamaları aracılığıyla meşru bir uygulama kılığında yayılıyor.

Kötü amaçlı yazılım, kurbanın cihazından önemli bilgileri alabilir. kişiler, mesajlar ve bankacılık kimlik bilgileri dahil olmak üzere yüklü.

Kötü amaçlı yazılım, özellikle kurbanın cihazını ele geçirmek ve dosya göndermek gibi zararlı görevleri gerçekleştirmek için de kullanılabilir. spam mesajlar, yetkisiz satın alma işlemleri yapma, dosyaları düzenleme, arama kayıtlarını okuma ve hatta fotoğraf çekme virüs bulaşmış cihazın ön ve arka kameralarıyla.

Kimliğe bürünen uygulamalar arasında hızlı bir web tarayıcısı olan Opera Mini, Android VulnScan, YOUTUBE PREMIUM, Netflix Premium, ChatGPT, Lite 1 yer alır. [Facebook]ve Instagram Pro.

Kötü amaçlı yazılımın yaratıcısının DogeRAT’ı iki Telegram kanalında pazarladığı keşfedildi.

RAT’ın yazarı, daha fazla kalıcılığa ek olarak ekran görüntüsü alma, galeriden resim çalma, keylogger gibi davranma, panodan bilgi çalma ve yeni bir dosya yöneticisine sahip olma gibi ek özellikler içeren DogeRAT’ın premium bir sürümünü sağlamıştır. ve virüslü cihazla sorunsuz bot bağlantıları.

DogeRAT’ın ücretsiz sürümü, ekran görüntüleri ve özelliklerini gösteren video dersleri, diğer suç aktörleri için daha erişilebilir hale getirmek için ek bir çabayla GitHub’da kullanıma sunuldu.

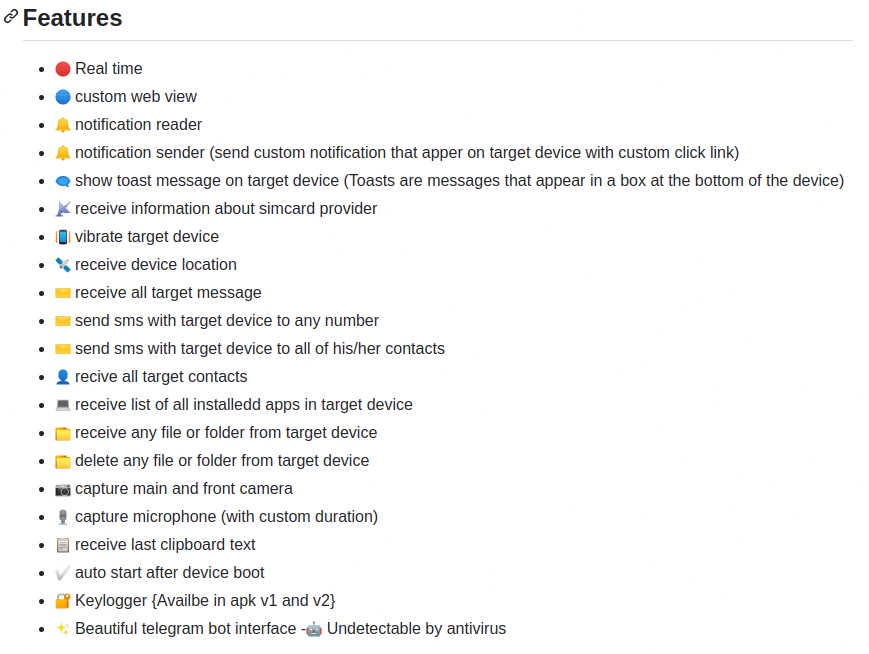

Araştırmacılar, “Java tabanlı bu android RAT, Telegram Bot ve virüslü bir cihazla bir web soketi aracılığıyla etkileşim kurmak için NodeJ’lerde yazılmış çok basit bir sunucu tarafı kodu kullanıyor” diye açıklıyor.

“Bu senaryoda Telegram Bot, kurulumu oluşturan ve DogeRAT’ı konuşlandıran tehdit aktörü için Komuta ve Kontrol paneli olarak çalışıyor.”

Raporlar, truva atının başlangıçta aşağıdakiler gibi birçok hakka erişim kazandığını söylüyor: arama kaydı erişimi, ses kaydı, SMS mesajlarının okunması, medya, resimlervesaire.

Bu nedenle araştırmacılar, bu kampanyanın, dolandırıcıları yöntemlerini sürekli olarak geliştirmeye iten mali teşviklerin “kesin bir hatırlatıcısı” olduğunu söylüyor.

Dijital varlıklarınızı korumak için dikkatli olunmalı ve koruyucu önlemler alınmalıdır.

Araştırmacılar, “Yalnızca kimlik avı web siteleri oluşturmakla sınırlı değiller, aynı zamanda değiştirilmiş RAT’ler dağıtıyorlar veya düşük maliyetli ve kurulumu kolay, ancak yüksek getiri sağlayan dolandırıcılık kampanyaları yürütmek için kötü amaçlı uygulamaları yeniden amaçlıyorlar” diyor araştırmacılar.

CISO’ların Karşılaştığı Ortak Güvenlik Sorunları? – Ücretsiz CISO Kılavuzunu İndirin