.jpg)

Android için Necro Trojan zararlı yazılımının yeni bir sürümü, kötü amaçlı SDK tedarik zinciri saldırılarıyla Google Play üzerinden 11 milyon cihaza yüklendi.

Necro Trojan’ın bu yeni sürümü, Spotify, WhatsApp ve Minecraft gibi meşru uygulamalar, Android oyun modları ve popüler yazılımların değiştirilmiş sürümleri tarafından kullanılan kötü amaçlı reklam yazılım geliştirme kitleri (SDK) aracılığıyla yüklendi.

Necro, enfekte olmuş cihazlara çeşitli yükler yükler ve aşağıdakiler de dahil olmak üzere çeşitli kötü amaçlı eklentileri etkinleştirir:

- Görünmez WebView pencereleri üzerinden bağlantılar yükleyen reklam yazılımı (Island eklentisi, Cube SDK)

- İsteğe bağlı JavaScript ve DEX dosyalarını indiren ve çalıştıran modüller (Happy SDK, Jar SDK)

- Abonelik dolandırıcılığını kolaylaştırmak için özel olarak tasarlanmış araçlar (Web eklentisi, Happy SDK, Tap eklentisi)

- Kötü amaçlı trafiği yönlendirmek için enfekte cihazları proxy olarak kullanan mekanizmalar (NProxy eklentisi)

Necro Trojan Google Play’de

Kaspersky, Google Play’de bulunan ve her ikisi de önemli bir kullanıcı tabanına sahip iki uygulamada Necro yükleyicisinin varlığını keşfetti.

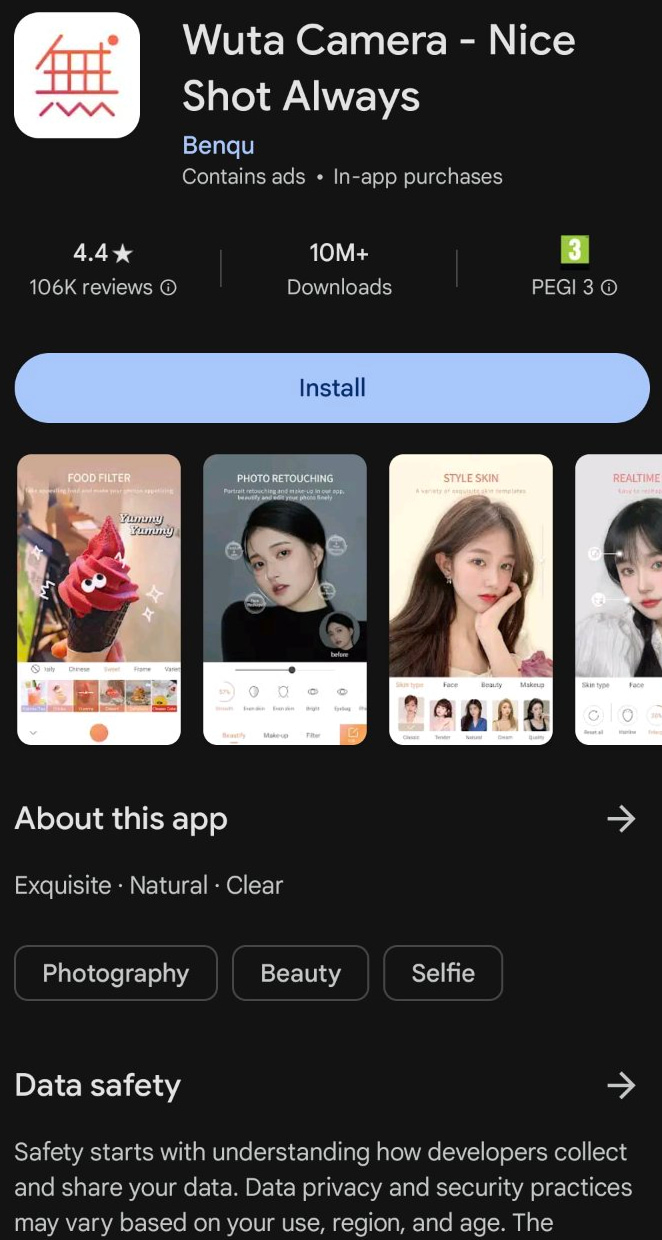

Bunlardan ilki, Google Play’de 10.000.000’dan fazla indirilen, fotoğraf düzenleme ve güzelleştirme aracı ‘Benqu’nun Wuta Camera’sı.

Kaynak: BleepingComputer

Tehdit analistleri, Necro’nun 6.3.2.148 sürümünün yayınlanmasıyla birlikte uygulamaya dahil edildiğini ve Kaspersky’nin Google’ı bilgilendirdiği 6.3.6.148 sürümüne kadar gömülü olarak kaldığını bildiriyor.

Truva atı 6.3.7.138 sürümünde kaldırılmış olsa da, eski sürümler aracılığıyla yüklenmiş olabilecek herhangi bir zararlı yük hâlâ Android cihazlarda gizleniyor olabilir.

Necro’yu taşıyan ikinci meşru uygulama ise Kaspersky’nin raporunun ardından kaldırılana kadar Google Play’de 1 milyon indirmeye sahip olan ‘WA message recover-wamr’ adlı uygulamanın Max Browser’ıydı.

Kaspersky, Max Browser’ın en son sürümü olan 1.2.0’ın hala Necro’yu taşıdığını, dolayısıyla yükseltilebilecek temiz bir sürüm bulunmadığını ve web tarayıcısını kullananlara derhal tarayıcıyı kaldırıp farklı bir tarayıcıya geçmeleri önerildiğini iddia ediyor.

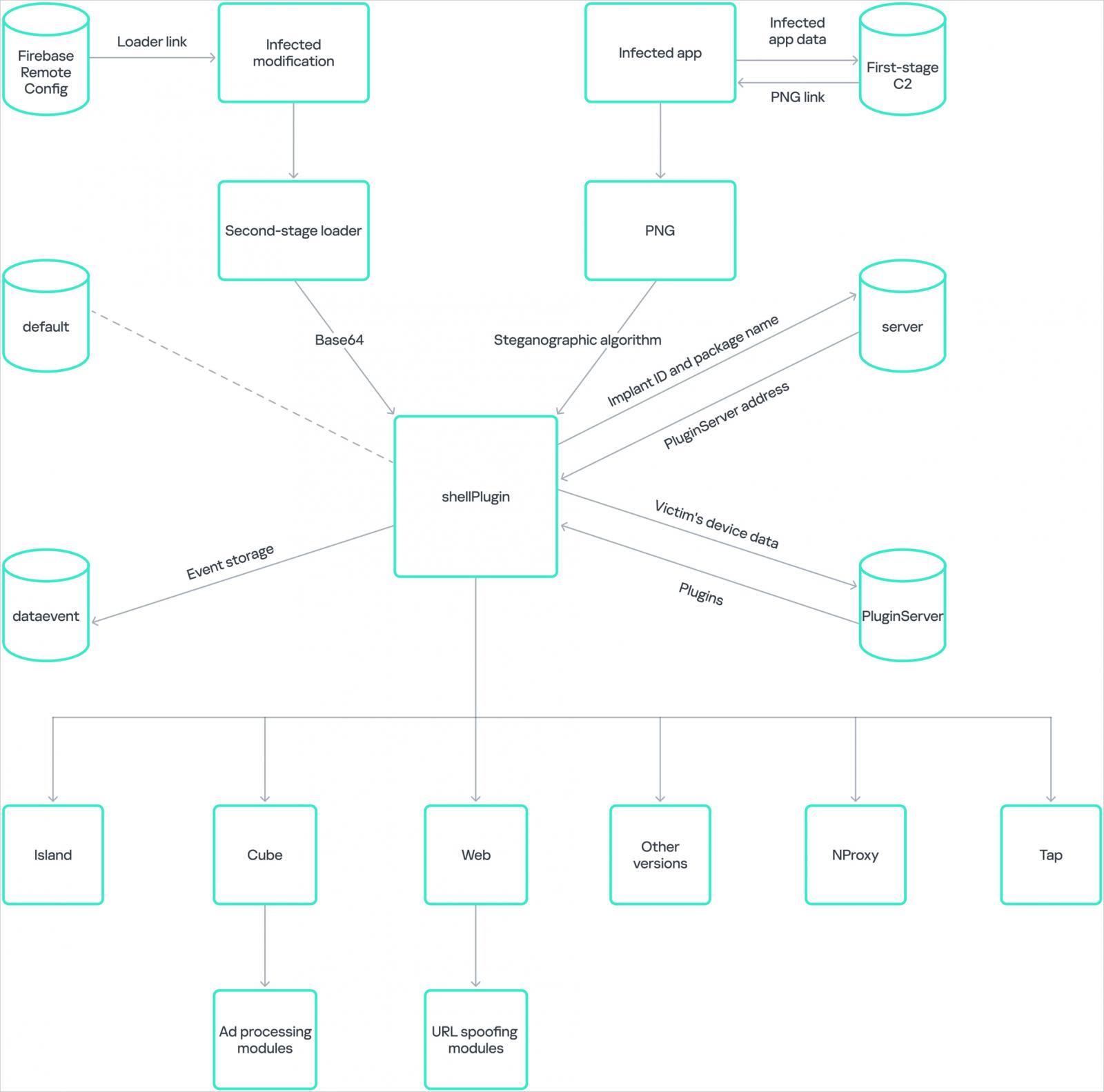

Kaspersky, iki uygulamanın da ‘Coral SDK’ adlı bir reklam SDK’sı tarafından enfekte edildiğini söylüyor. Bu SDK, kötü amaçlı faaliyetlerini gizlemek için gizleme yöntemi kullanırken, ikinci aşama yükü olan shellPlugin’i zararsız PNG görüntüleri gibi gizleyerek indirmek için görüntü steganografisi kullanıyor.

Kaynak: Kaspersky

Google, BleepingComputer’a bildirilen uygulamalardan haberdar olduklarını ve bunları araştırdıklarını söyledi.

Resmi dış kaynaklar

Play Store dışında, Necro Truva Atı esas olarak resmi olmayan web siteleri aracılığıyla dağıtılan popüler uygulamaların (modların) değiştirilmiş sürümleri aracılığıyla yayılır.

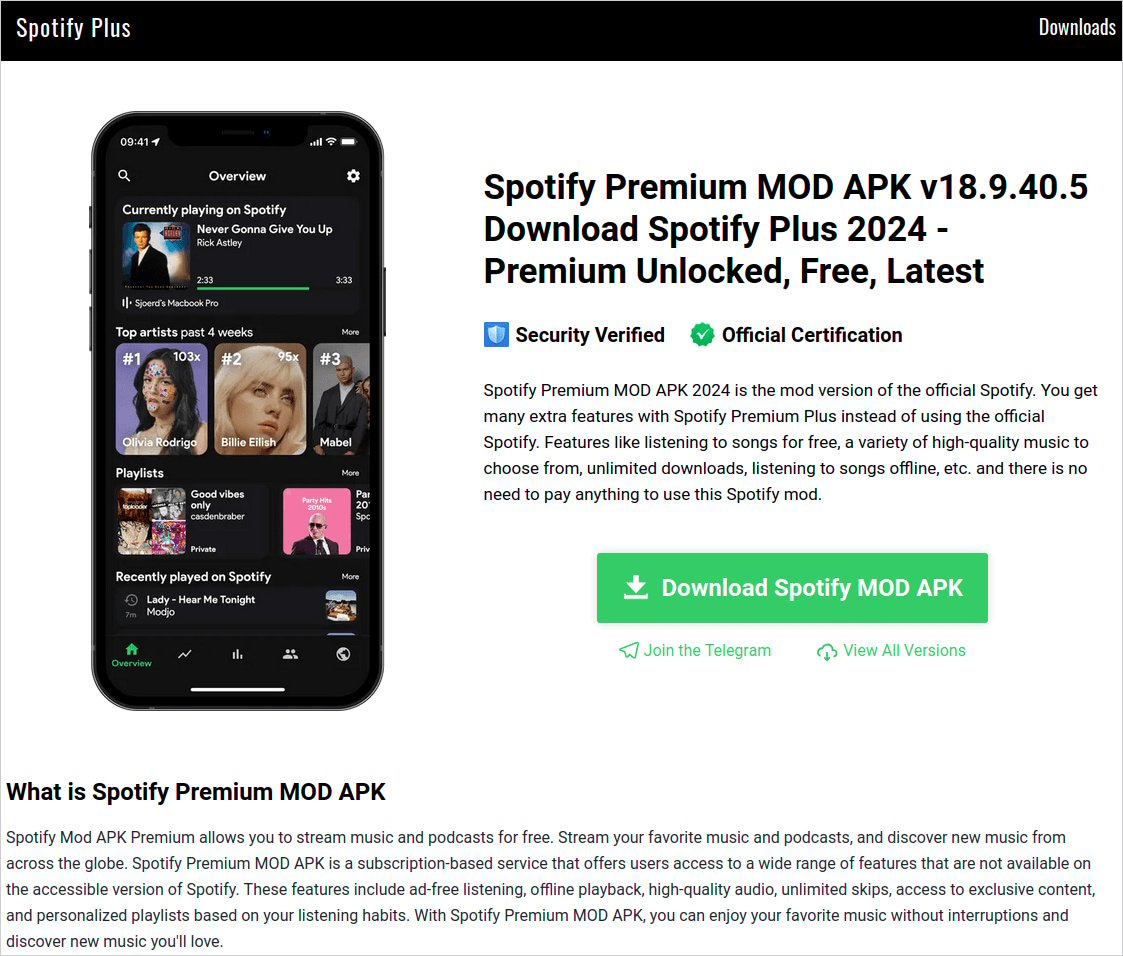

Kaspersky tarafından fark edilen dikkat çekici örnekler arasında daha iyi gizlilik kontrolleri ve genişletilmiş dosya paylaşım sınırları vaat eden WhatsApp modları ‘GBWhatsApp’ ve ‘FMWhatsApp’ yer alıyor. Bir diğeri ise reklamsız premium hizmetlere ücretsiz erişim vaat eden Spotify modu ‘Spotify Plus’.

Kaynak: Kaspersky

Raporda ayrıca Minecraft modları ve Necro yükleyicisiyle enfekte olan Stumble Guys, Car Parking Multiplayer ve Melon Sandbox gibi diğer popüler oyunlara ait modlardan da bahsediliyor.

Her durumda kötü niyetli davranış aynıydı: Saldırganlar için hileli gelir elde etmek amacıyla arka planda reklamlar göstermek, kullanıcının izni olmadan uygulamalar ve APK’lar yüklemek ve ücretli hizmetlerle etkileşim kurmak için görünmez WebView’ler kullanmak.

Resmi olmayan Android yazılım siteleri indirme sayılarını güvenilir bir şekilde raporlamadığından, bu son Necro Truva Atı dalgasının toplam bulaşma sayısı bilinmiyor, ancak Google Play’den en az 11 milyon olduğu belirtiliyor.