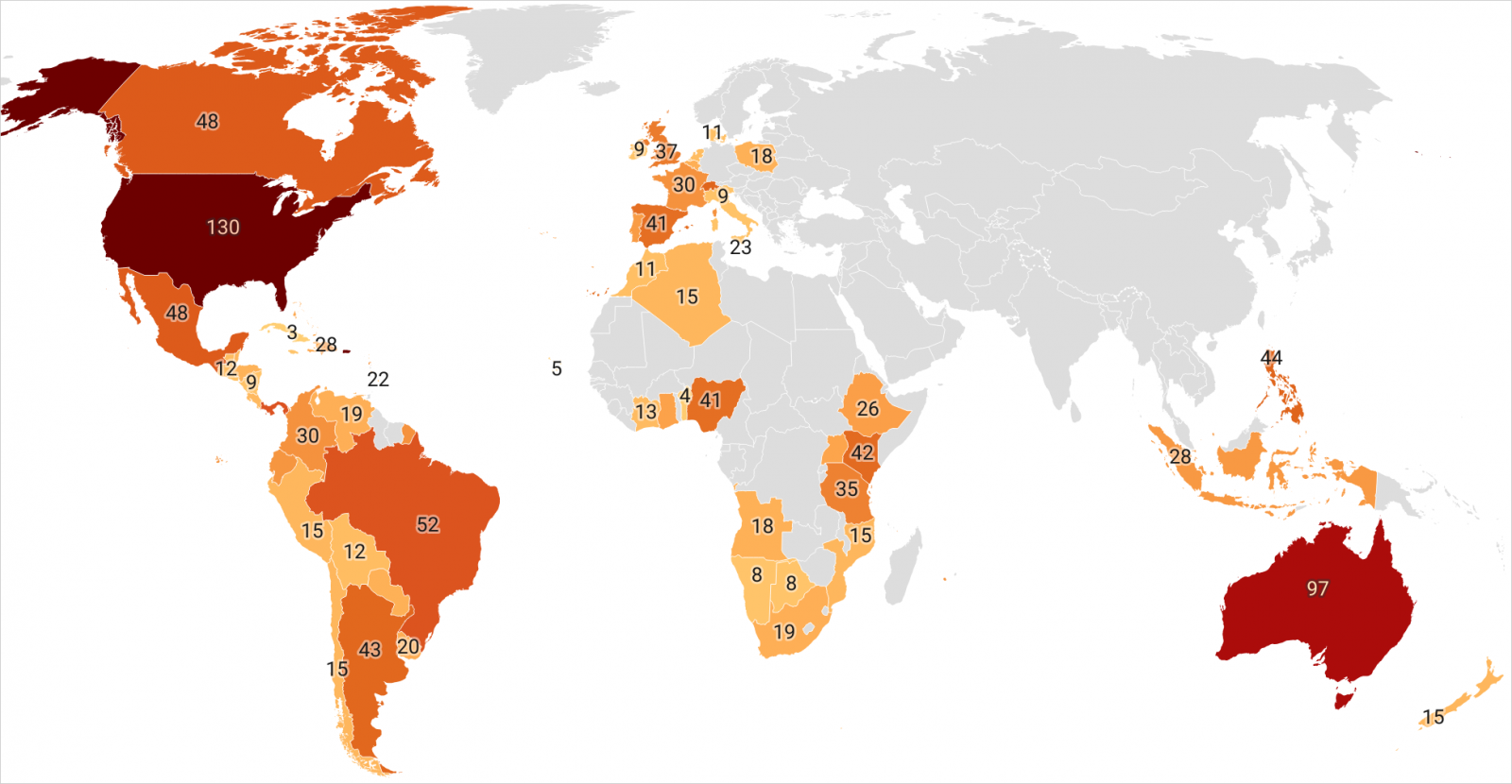

Android bankacılık truva atı “Grandoreiro”, 60’tan fazla ülkede büyük ölçekli bir kimlik avı kampanyasıyla yayılıyor ve yaklaşık 1.500 bankanın müşteri hesaplarını hedef alıyor.

Ocak 2024’te Brezilya, İspanya, Interpol, ESET ve Caixa Bank’ın dahil olduğu uluslararası bir kolluk kuvvetleri operasyonu, 2017’den beri İspanyolca konuşulan ülkeleri hedef alan ve 120 milyon dolar kayba neden olan kötü amaçlı yazılım operasyonunun kesintiye uğradığını duyurdu.

Aynı zamanda Brezilya genelinde beş tutuklama ve on üç arama ve el koyma eylemi gerçekleşti. Ancak tutuklanan kişilerin operasyondaki rollerine ilişkin bilgi verilmedi.

IBM’in X-Force ekibi, Grandoreiro’nun Mart 2024’ten bu yana büyük ölçekli operasyonlara geri döndüğünü, muhtemelen Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) modeli aracılığıyla siber suçlulara kiralandığını ve artık İngilizce konuşulan ülkeleri de hedef aldığını bildirdi.

Kaynak: IBM

Ek olarak, truva atının kendisi de birçok yeni güçlü özellik ve iyileştirme ekleyen teknik bir yenilemeden geçmiştir; bu, yaratıcılarının tutuklanmaktan kurtulduğunu ve önceki baskıdan caydırılmadığını göstermektedir.

Yeni kimlik avı kampanyaları

Kötü amaçlı yazılımı birden fazla tehdit aktörü kiraladığından, kimlik avı tuzakları çeşitlidir ve belirli bir siber suçlunun hedeflediği kuruluşlar için özel olarak hazırlanmıştır.

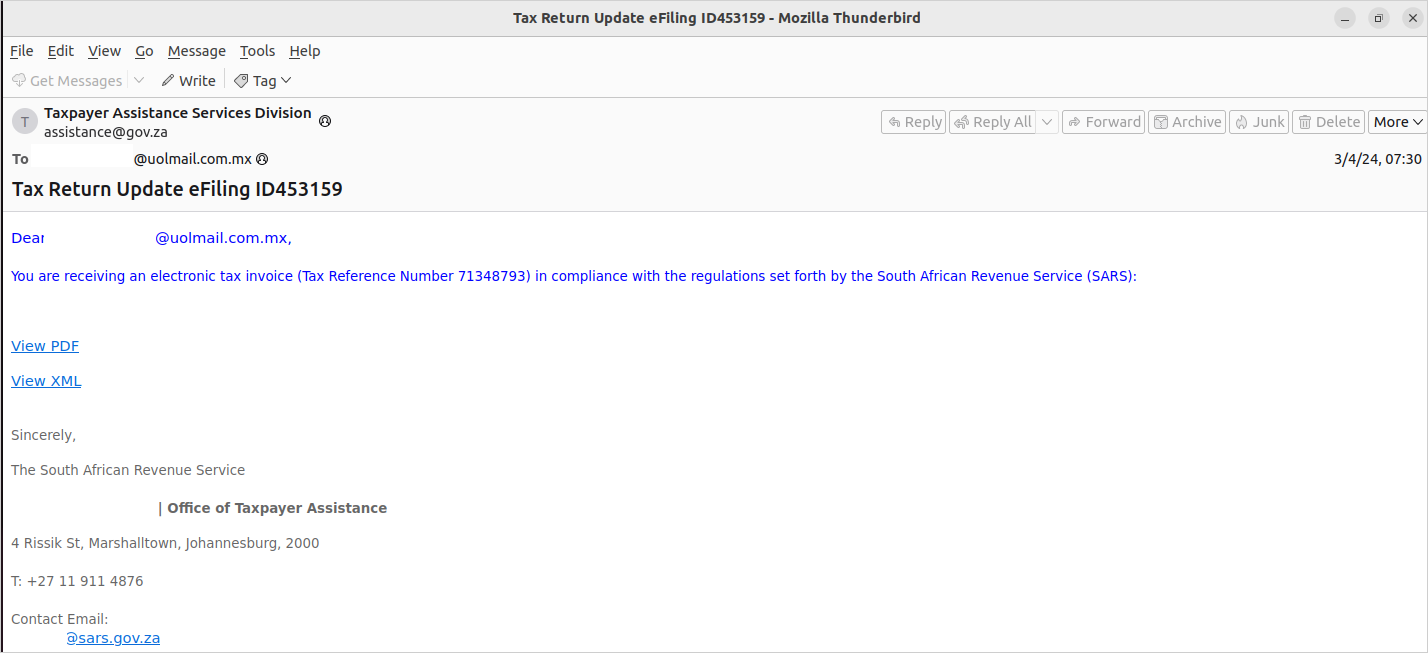

IBM tarafından görülen kimlik avı e-postaları, başta vergi idaresi kuruluşları, gelir hizmetleri ve federal elektrik komisyonları olmak üzere Meksika, Arjantin ve Güney Afrika’daki devlet kurumlarının kimliğine bürünüyor.

E-postalar alıcının ana dilinde yazılır, resmi logo ve formatları içerir ve faturaları, hesap özetlerini veya vergi belgelerini görüntülemek için bağlantılara tıklamak gibi bir eylem çağrısı içerir.

Kaynak: IBM

Alıcılar bu e-postalara tıkladıklarında, Grandoreiro yükleyicisi olan şişirilmiş (100 MB) bir yürütülebilir dosya içeren bir ZIP dosyasının indirilmesini tetikleyen bir PDF görüntüsüne yönlendirilirler.

Yeni Grandoreiro özellikleri

IBM X-Force, Grandoreiro bankacılık truva atının en son sürümünde birçok yeni özelliği ve önemli güncellemeleri fark etti; bu durum, onu daha kaçamak ve etkili bir tehdit haline getiriyor.

Bunlar aşağıdaki şekilde özetlenebilir:

- AES CBC ve özel kod çözücü kombinasyonu kullanılarak yeniden çalışıldı ve iyileştirilmiş dize şifre çözme algoritması.

- Komuta ve kontrol (C2) iletişimlerini operatör görevleriyle ayırmak için artık birden fazla tohum içeren etki alanı oluşturma algoritmasına (DGA) ilişkin güncellemeler.

- Microsoft Outlook istemcilerini hedef alan, güvenlik uyarılarını devre dışı bırakan ve bunları yeni hedeflere kimlik avı göndermek için kullanan yeni mekanizma.

- Kayıt defteri Çalıştırma anahtarlarının (‘HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run’ ve ‘HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run’) oluşturulmasına dayanan yeni kalıcılık mekanizması

- Hedefleme banka uygulamalarının genişletilmesi ve kripto para birimi cüzdanlarının dahil edilmesi.

- Komut setinin genişletilmesi, artık uzaktan kontrol, dosya yükleme/indirme, keylogging ve JavaScript komutları aracılığıyla tarayıcı manipülasyonunu da içeriyor.

Bir diğer dikkate değer yeni özellik ise Grandoreiro’nun ayrıntılı kurban profili oluşturma ve bunun cihazda yürütülüp yürütülmeyeceğine karar verme yeteneğidir; bu da operatörlere hedefleme kapsamları üzerinde daha iyi kontrol olanağı sağlar.

IBM analistleri, truva atının en son sürümünün Rusya, Çekya, Hollanda ve Polonya gibi belirli ülkelerde ve ayrıca hiçbir antivirüsün aktif olmadığı ABD’deki Windows 7 makinelerinde yürütülmesini engellediğini bildiriyor.

Yukarıdakiler, yakın zamandaki kolluk kuvvetleri müdahalesine rağmen Grandoreiro’nun hayatta olduğunu ve ne yazık ki her zamankinden daha güçlü göründüğünü açıkça gösteriyor.