Android için FakeCall kötü amaçlı yazılımının yeni bir sürümü, bir kullanıcıdan bankasına yapılan çağrıları ele geçirerek, onları saldırganın telefon numarasına yönlendiriyor.

En son sürümün hedefi, insanların hassas bilgilerini ve banka hesaplarındaki paralarını çalmak olmaya devam ediyor.

FakeCall (veya FakeCalls), sesli kimlik avına odaklanan bir bankacılık truva atıdır. Bu truva atında kurbanlar, bankaların kimliğine bürünerek sahte aramalar yoluyla kandırılır ve onlardan hassas bilgileri aktarmaları istenir.

Kaspersky, mağdurları bankalarıyla görüştüklerine inandırmak için gerçekçi görünen arama arayüzleri içeren truva atını ilk kez Nisan 2022’de bildirdi.

CheckPoint’in Mart 2023 tarihli bir raporu, FakeCall’ın şu anda 20’den fazla finans kuruluşunun kimliğine büründüğü, hedeflere düşük faizli krediler sunduğu ve tespit oranlarını düşürmek için yeni kaçınma mekanizmaları sunduğu konusunda uyardı.

FakeCall, vishing’e (sesli kimlik avı) ek olarak, virüslü cihazlardan canlı ses ve video akışlarını da yakalayarak saldırganların kurban etkileşimi olmadan hassas verileri çalmasına olanak tanıyor.

Çağrıların ele geçirilmesi

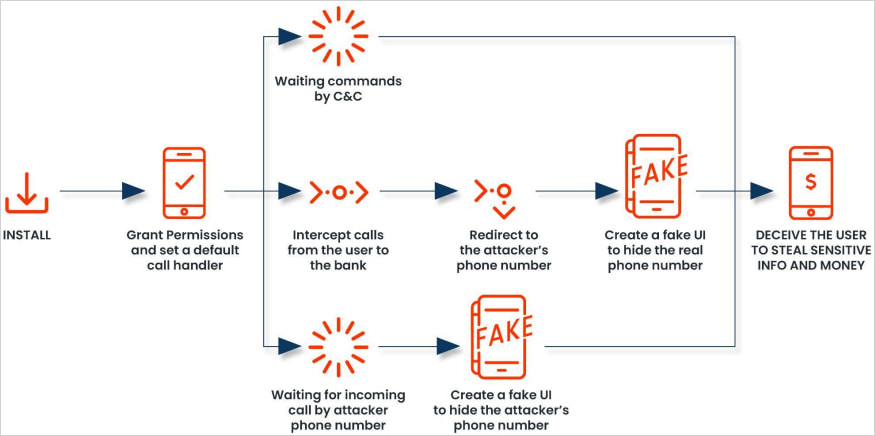

Önceki sürümlerde FakeCall, finans kurumunun kimliğine bürünerek kullanıcılardan bir uygulama içinden bankayı aramalarını istiyordu. Ardından, kurban dolandırıcılarla bağlantı halindeyken bankanın gerçek numarasını gösteren sahte bir ekran kaplandı.

Zimperium tarafından analiz edilen son sürümde, kötü amaçlı uygulama kendisini varsayılan çağrı işleyici olarak ayarlıyor ve uygulamayı bir Android APK’sı aracılığıyla yükledikten sonra kullanıcıdan bu eylemi onaylamasını istiyor.

Android’deki çağrı işleyici, gelen ve giden çağrıları yönetir; esasen aramaları, bağlanmayı ve sonlandırma işlemlerini işleyen ana arayüz görevi görür.

Kötü amaçlı yazılım, kullanıcıdan kendisini varsayılan çağrı işleyicisi olarak ayarlamasını istediğinde, hem giden hem de gelen çağrıları engelleme ve değiştirme izni kazanır.

Sahte arama arayüzü, gerçek Android çeviriciyi taklit ederek güvenilir iletişim bilgilerini ve adlarını görüntüleyerek aldatma düzeyini kurbanların farkına varması zor bir noktaya yükseltir.

Bu kötü amaçlı yazılımı bu kadar tehlikeli kılan şey, bir kullanıcı finans kurumunu aramaya çalıştığında, kötü amaçlı yazılımın aramayı gizlice ele geçirip bunun yerine saldırganın telefon numarasına yönlendirmesidir.

Yeni Zimperium raporu şöyle açıklıyor: “Ele geçirilen kişi finans kurumuyla iletişim kurmaya çalıştığında, kötü amaçlı yazılım çağrıyı saldırgan tarafından kontrol edilen sahte bir numaraya yönlendiriyor.”

“Kötü amaçlı uygulama, gerçek bankanın telefon numarasını gösteren meşru Android çağrı arayüzü gibi görünen ikna edici sahte bir kullanıcı arayüzü görüntüleyerek kullanıcıyı aldatacak.”

“Kötü amaçlı yazılımın sahte kullanıcı arayüzü gerçek bankacılık deneyimini taklit ederek saldırganın hassas bilgileri ele geçirmesine veya kurbanın finansal hesaplarına yetkisiz erişim sağlamasına olanak tanıyacağından, kurban manipülasyondan habersiz olacaktır.

Kaynak: Zimperium

Yeni özellikler ve iyileştirmeler

Daha yoğun kod gizlemeye rağmen Zimperium, en son FakeCall sürümlerinin çeşitli iyileştirmeler ve saldırı mekanizmaları eklediğini, ancak bazılarının hala geliştirilme aşamasında olduğunu keşfetti.

İlk olarak FakeCall, her ikisi de henüz kötü amaçlı işlevselliğe sahip olmayan bir Bluetooth dinleyicisi ve bir ekran durumu monitörü ekledi.

Kötü amaçlı yazılım artık kullanıcı arayüzü üzerinde kapsamlı kontrol elde etmek için Android’in Erişilebilirlik Hizmeti’nden yararlanıyor; böylece çevirici etkinliğini izlemesine, kendisine otomatik olarak izinler vermesine ve tıklama ve hareketler gibi kullanıcı eylemlerini simüle etmesine olanak tanıyor.

Yeni bir telefon dinleme hizmeti, saldırganın komuta ve kontrol (C2) sunucusuyla bir iletişim kanalı kurarak saldırganın cihazın konumunu alma, uygulamaları silme, ses veya video kaydetme ve kişileri düzenleme gibi çeşitli eylemleri gerçekleştirmek için komutlar vermesine olanak tanır.

En son sürüme eklenen yeni komutlar şunları içerir:

- Kötü amaçlı yazılımı varsayılan çağrı işleyicisi olarak yapılandırın.

- Cihazın ekran içeriğinin canlı akışını başlatın.

- Cihaz ekranının ekran görüntüsünü alın.

- Kilitliyse cihazın kilidini açın ve otomatik kilitlemeyi geçici olarak kapatın.

- Ana sayfa düğmesine basmayı taklit etmek için erişilebilirlik hizmetlerini kullanın.

- C2 sunucusu tarafından belirtilen görüntüleri silin.

- Özellikle fotoğraflar için DCIM klasörünü hedefleyerek depolama alanından görüntülere ve küçük resimlere erişin, bunları sıkıştırın ve yükleyin.

Bu eklemeler, FakeCall’ın aktif olarak geliştirilme aşamasında olduğunu ve operatörlerinin onu daha kaçamak ve zorlu bir bankacılık truva atı haline getirmeye çalıştığını gösteriyor.

Zimperium, kullanıcıların kötü amaçlı yazılım taşıyan kötü amaçlı uygulamalardan kaçınabilmesi için uygulama paketi adları ve APK sağlama toplamları da dahil olmak üzere bir güvenlik ihlali göstergeleri (IoC) listesi yayınladı. Ancak bunlar tehdit aktörleri tarafından sıklıkla değiştirilmektedir.

Her zaman olduğu gibi, kullanıcıların Android uygulamalarını APK’lar aracılığıyla manuel olarak yüklemek yerine Google Play’den yüklemeleri öneriliyor. Kötü amaçlı yazılım yine de Google’ın hizmetine girebilse de, tespit edildiğinde Google Play Koruma tarafından kaldırılabilir.