IPTV ve VPN uygulaması olarak gizlenen Klopatra olarak adlandırılan yeni bir Android bankacılığı ve uzaktan erişim Trojan (sıçan), Avrupa genelinde 3.000’den fazla cihazı enfekte etti.

Klopatra, ekranı gerçek zamanlı olarak izleyebilen, girişi yakalayabilen, jest navigasyonunu simüle edebilen ve gizli bir sanal ağ hesaplama (VNC) moduna sahip güçlü bir truva atı olarak tanımlanır.

Siber güvenlik şirketi Cleafy’deki araştırmacılar, yeni Truva atının belgelenmiş Android kötü amaçlı yazılım ailelerine bağlı görünmediğini ve Türkçe konuşan bir siber suç grubunun projesi gibi göründüğünü söylüyor.

Klopatra, bindirme saldırıları yoluyla bankacılık kimlik bilgilerini çalmak, pano içeriğini ve tuş vuruşlarını açıklamak, VNC üzerinden hesapları boşaltmak ve kripto para birimi cüzdan uygulaması bilgisi toplamak için geliştirilmiştir.

Gizli, kaçamaklı bir tehdit

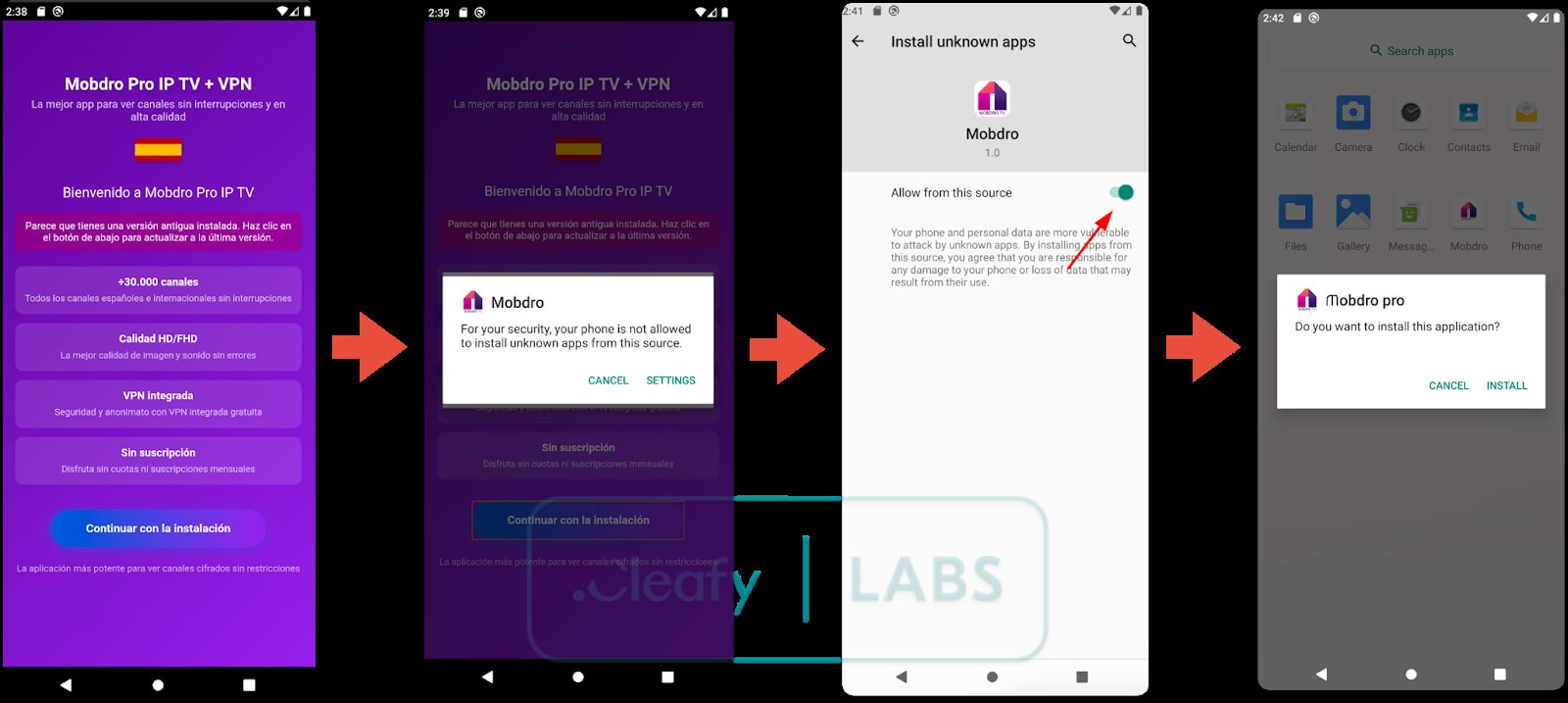

Kötü amaçlı yazılım, kurbanların cihazlarına Android için resmi Google Play platformunun dışında dağıtılan “Modpro IP TV + VPN” adlı bir damlalık uygulaması aracılığıyla sızar.

Kaynak: Cleafy Labs

Klopatra, ters mühendislik ve analizleri engelleyen ticari sınıf bir kod koruyucusu olan Virbox’ı entegre eder, Java/Kotlin ayak izini azaltmak için yerel kütüphaneleri ve ayrıca son yapılarda NP Manager String Şifrelemesi’ni kullanır.

Cleafy, kötü amaçlı yazılımların, bir analiz ortamında çalışmadığından emin olmak için birkaç anti-tahküleme mekanizması, çalışma zamanı bütünlüğü kontrolleri ve emülatör algılama özelliklerine sahip olduğunu bildirir.

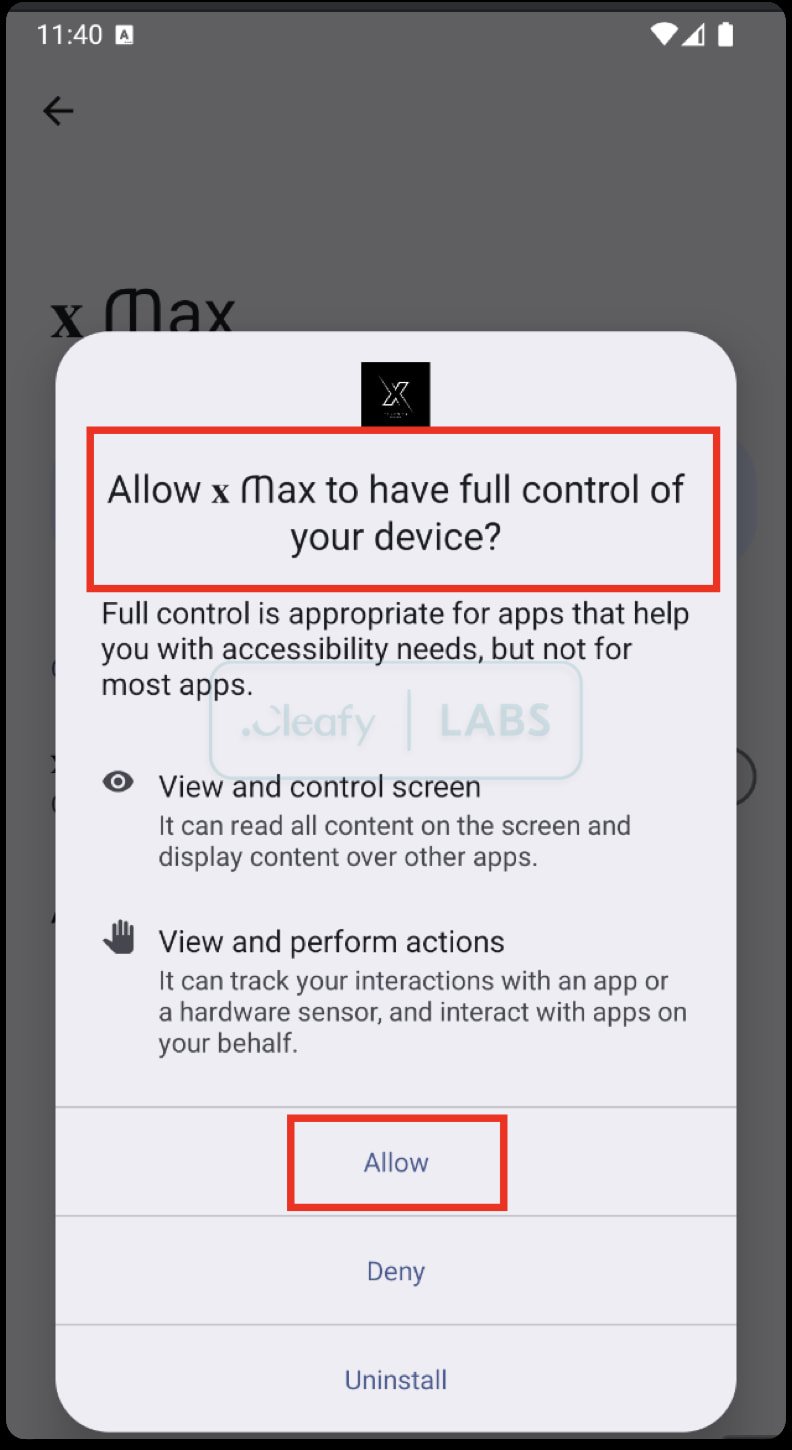

Klopatra, Android’in erişilebilirlik hizmetini ek izin vermek, kullanıcı girişlerini yakalamak, muslukları ve jestleri simüle etmek ve kurbanın ekranını şifreler ve diğer hassas bilgiler için izlemek için kötüye kullanır.

Kaynak: Cleafy Labs

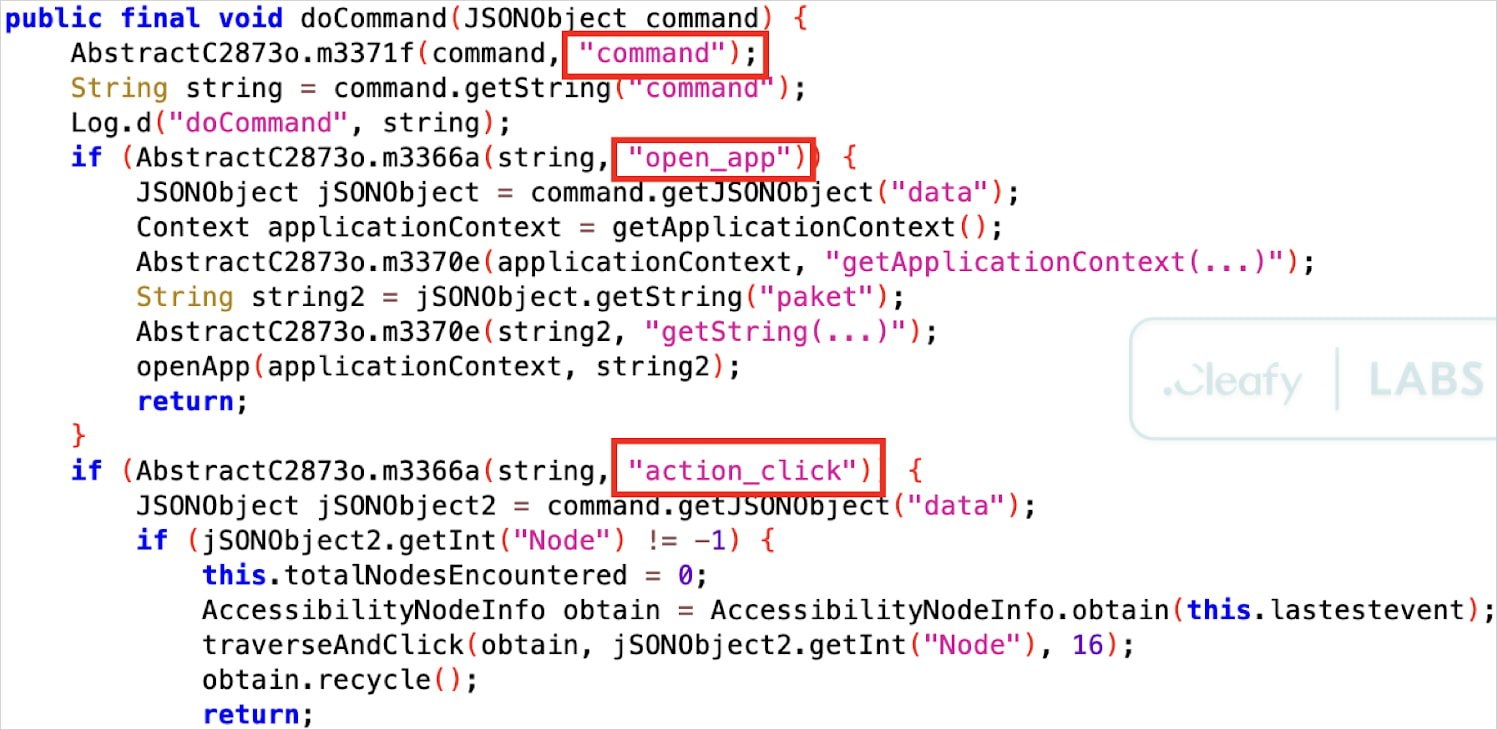

Anahtar özelliklerden biri, operatörlerin kurbana boşta (kilitli bir ekranla) görünürken enfekte cihazda eylemler gerçekleştirmesine izin veren siyah ekranlı bir VNC modudur.

Bu mod, tanımlanmış ekran koordinatlarındaki muslukları simüle etme, yukarı/aşağı kaydırma ve uzun basınç gibi manuel banka işlemlerini gerçekleştirmek için gerekli tüm uzaktan işlemleri destekler.

Kötü amaçlı yazılım, cihazın şarj olup olmadığını veya kullanıcı farkında olmadan bu modu etkinleştirmek için ideal anı belirlemek için ekranın kapalı olup olmadığını kontrol eder.

Kaynak: Cleafy Labs

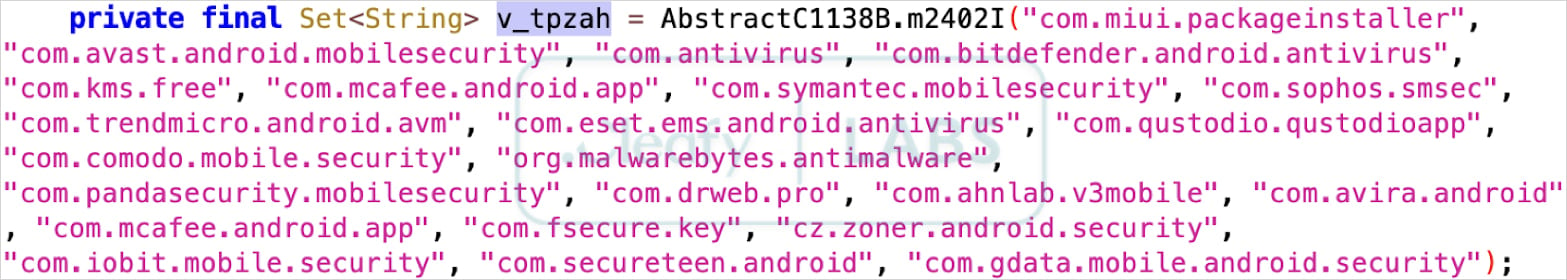

Tespitten kaçınmak için, Klopatra ayrıca popüler Android antivirüs ürünlerine karşılık gelen bir paket adları listesi içerir ve bunları kaldırmaya çalışır.

Kaynak: Cleafy Labs

Operatöre maruz kalma

Dil eserlerine ve kalkınma ve para kazanma ile ilgili notlara dayanarak, Cleafy araştırmacıları Klopatra’nın bir Türk tehdit oyuncusu tarafından işletildiğine inanıyorlar.

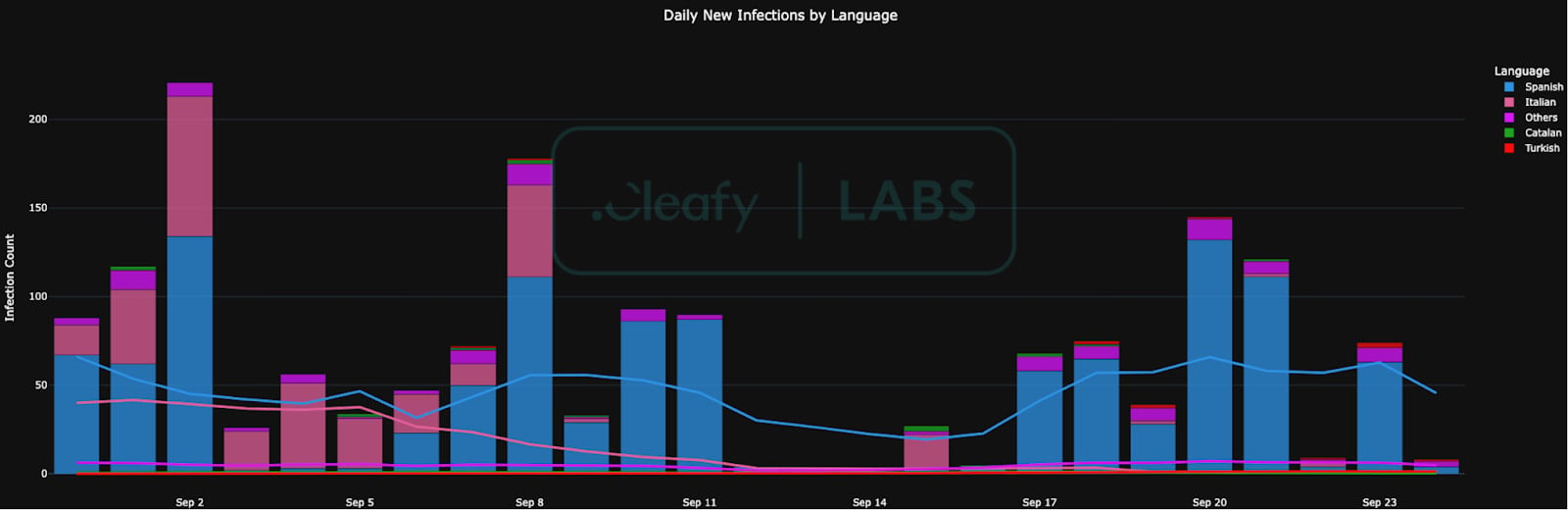

Araştırmacılar, 3.000 benzersiz enfeksiyonu sayan iki kampanyaya bağlı görünen birden fazla komut ve kontrol (C2) puanı ortaya koydular.

Kaynak: Cleafy Labs

Kötü amaçlı yazılım operatörleri dijital parçalarını gizlemek için CloudFlare kullansa da, C2 sunucularını aynı sağlayıcıya bağlamaya izin veren yanlış yapılandırma maruz kalma IP adresleri.

Mart 2025’ten bu yana, Klopatra Vahşi’de ilk ortaya çıktığında, 40 farklı yapı, yeni Android Truva atı için aktif gelişim ve hızlı evrim işareti oldu.

Android kullanıcılarının belirsiz web sitelerinden APK dosyalarını indirmekten kaçınmaları, erişilebilirlik hizmeti izin isteklerini reddetmeleri ve Play Protect’i cihazlarında etkin tutmaları önerilir.

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın