Anatsa bankacılığı Truva atı, 50.000’den fazla indirme sayan bir PDF izleyici olarak poz veren bir uygulama aracılığıyla Google Play’e bir kez daha gizlice girdi.

Kötü amaçlı yazılım, uygulamayı yükledikten hemen sonra, Kuzey Amerika bankacılık uygulamalarını başlatan ve bunlara hesaba erişme, keyloglama veya işlemleri otomatikleştirmeye izin veren bir kaplama sunduktan hemen sonra cihazda etkin olur.

En son kampanyayı tespit eden ve Google’a bildiren tehdit kumaş araştırmacılarına göre, Anatsa, hedeflenen uygulamaları açtıklarında kullanıcılara planlanmış bir bankacılık sistemi bakımını bilgilendirerek sahte bir mesaj gösterir.

Bildirim, bankacılık uygulamasının kullanıcı arayüzünün üstünde görüntülenir, kötü amaçlı yazılımların arka plandaki faaliyetlerini gizler ve mağdurların bankalarıyla iletişim kurmasını veya yetkisiz işlemler için hesaplarını kontrol etmesini önler.

Tehdit kumaş, yıllardır Google Play’de anatsa izliyor ve sahte veya truva işlemleri ve üretkenlik araçları altında birden fazla sızıntıyı ortaya çıkarıyor.

Kasım 2021’de ortaya çıkan bir kampanya 300.000 indirme gerçekleştirdi, Haziran 2023’te maruz kalan bir diğeri 30.000 indirme yaptı ve Şubat 2024’te açıklanan bir diğeri 150.000 indirmeye ulaştı.

Mayıs 2024’te, mobil güvenlik firması Zscaler, Anatsa’nın Android’in resmi uygulama mağazasında başka bir sızma elde ettiğini, iki uygulama PDF okuyucu ve QR okuyucu olarak poz verdiğini ve toplu olarak 70.000 indirme topladığını bildirdi.

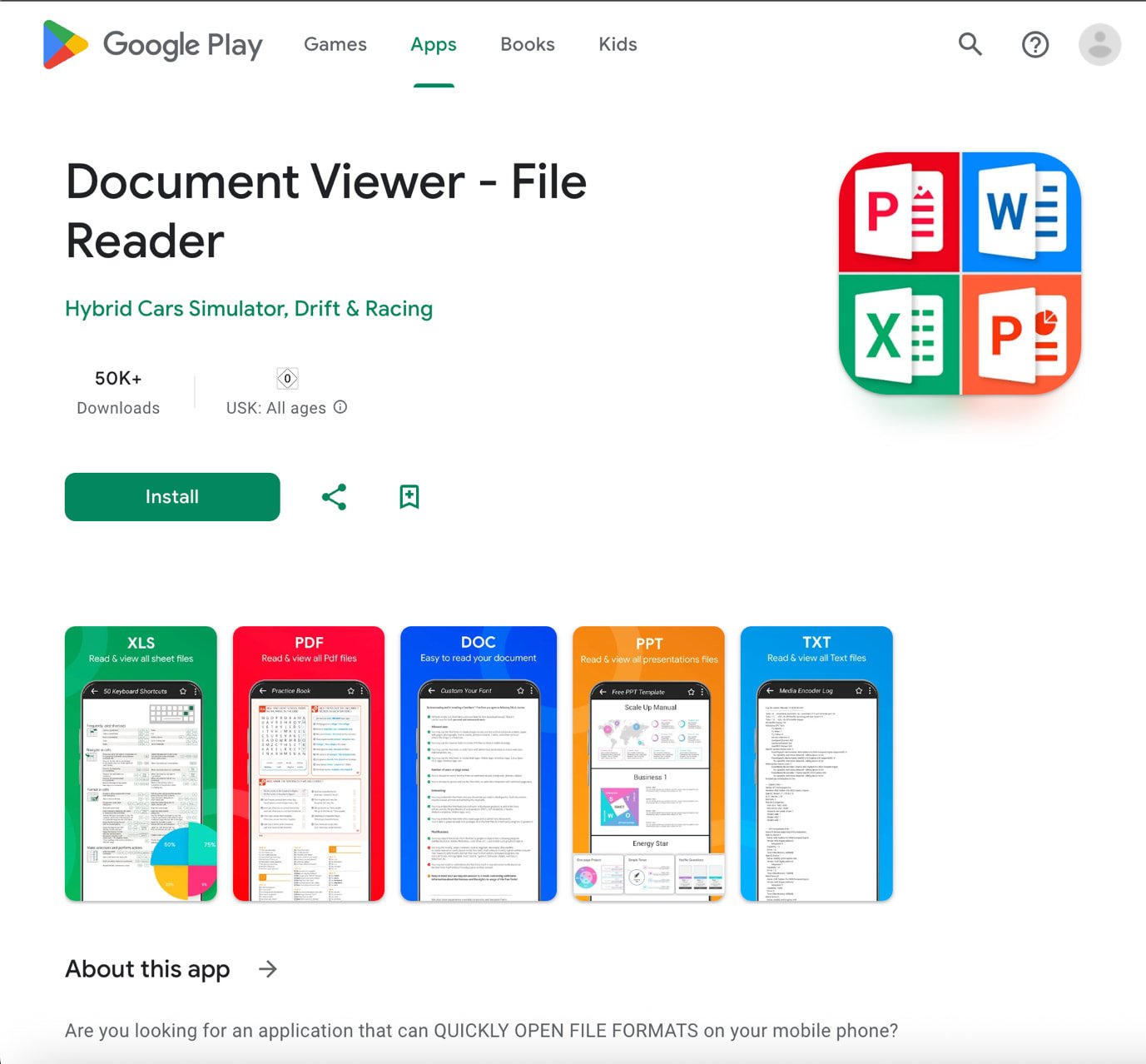

Bu sefer Google Play’de keşfedilen Tehdit kumaşının ‘Hibrid Cars Simulator, Drift & Racing’ tarafından yayınlanan ‘Belge Görüntüleyicisi – Dosya Okuyucu’.

Kaynak: TehditFabric

Araştırmacılar, bu uygulamanın önceki durumlarda da gösterilen sinsi bir taktik anatsa operatörlerini takip ettiğini, burada uygulamayı önemli bir kullanıcı tabanı kazanana kadar “temiz” tuttuklarını bildiriyor.

Uygulama yeterince popüler hale geldiğinde, uzak bir sunucudan bir anatsa yükü getiren ve ayrı bir uygulama olarak yükleyen bir güncelleme yoluyla kötü amaçlı kod tanıtırlar.

Ardından, Anatsa komut ve kontrol (C2) ‘ye bağlanır ve enfekte olmuş cihazda izlemek için hedeflenen uygulamaların bir listesini alır.

En son ANATSA uygulaması, mağazadaki ilk sürümünden altı hafta sonra 24 ve 30 Haziran arasında Truva atını teslim etti.

Google o zamandan beri kötü amaçlı uygulamayı mağazadan kaldırdı.

Uygulamayı yüklediyseniz, hemen kaldırmanız, Play Protect kullanarak tam bir sistem taraması çalıştırmanız ve bankacılık hesabı kimlik bilgilerinizi sıfırlamanız önerilir.

Anatsa periyodik olarak Google Play’e sızmanın yollarını bulur, bu nedenle kullanıcılar yalnızca saygın yayıncıların uygulamalarına güvenmeli, kullanıcı incelemelerini kontrol etmeli, istenen izinlere dikkat etmeli ve cihazınızdaki yüklü uygulama sayısını gerekli minimum olarak tutmalıdır.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.