Run kısa bir süre önce, meşhur Triada kötü amaçlı yazılımlarla bağlantılı olan Ducex adlı güçlü bir Android paketleyicisini inceledi ve sofistike gizleme yöntemleriyle eleştirdi.

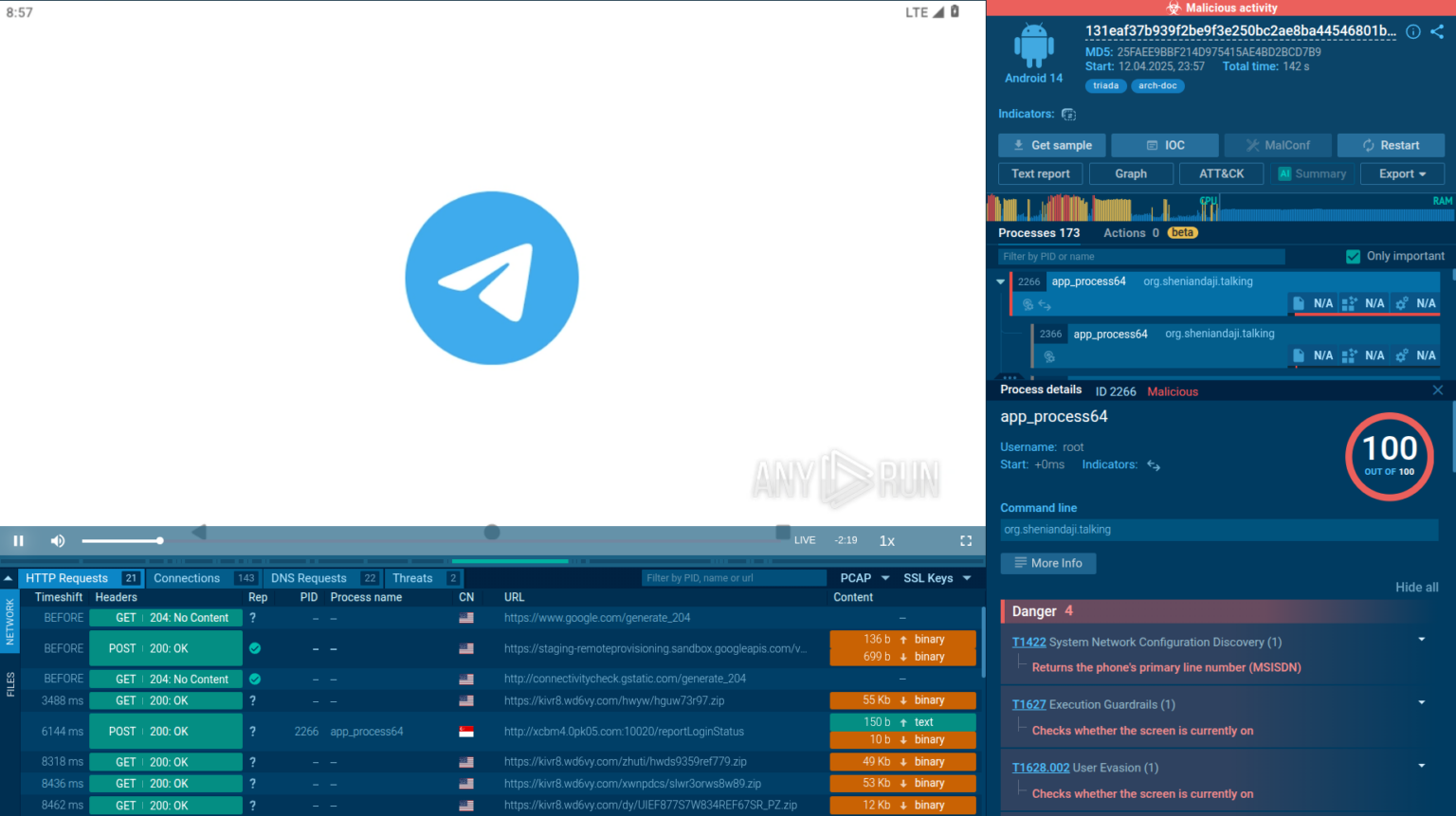

İlk olarak sahte bir telgraf uygulamasında tanımlanan Ducex, 2016’daki ilk çıkışından bu yana en sofistike Android Truva atlarından biri olan Triada için koruyucu bir kabuk görevi görüyor.

Ducex’in sofistike ambalajı

Tipik kötü amaçlı yazılım konteynırlarından farklı olarak, Ducex doğal olarak kötü niyetli değildir, ancak Tespit Tespiti ve Ters Mühendislik çabalarını karmaşıklaştırmak için tasarlanmıştır.

RUN’un etkileşimli kum havuzu kullanılarak yapılan bu analiz, Ducex’in yükünü korumak için nasıl çok katmanlı bir yaklaşım kullandığını ve siber güvenlik profesyonelleri için önemli bir zorluk haline getirdiğini ortaya koyuyor.

Ducex’in mimarisi, Triada yükünü korumak için şifreleme, gizleme ve anti-tahrip etme tekniklerinin bir karışımı kullanan, kaçışta bir masterclass.

Packer, kritik işlevleri, özel karıştırma ile desteklenen değiştirilmiş bir RC4 algoritması ile şifreler, standart şifre çözme araçlarını etkisiz hale getirir.

Ek olarak, Ducex içindeki tüm dizeler, dinamik olarak değişen 16 bayt anahtara sahip sıralı bir XOR algoritması kullanılarak şifrelenir ve operasyonlarını daha da gizler.

Ducex’in Kaçınma Arsenaline derin bir dalış

Yükün kendisi, Ducex’in kendi sınıflarına benzersiz bir şekilde gömülüdür.

Bu stratejik depolama yöntemi, DEX modüllerinin kısmi şifrelemesi (özellikle ilk 2048 bayt), anahtar bileşenlerin statik analizden gizlenmesini sağlar.

Şifrelemenin ötesinde, Ducex, kıvrımlı döngüler ve koşullu yapılar ile kontrol akışı gizlemesini uygular, manuel kod incelemesini caydırmak için aksi takdirde basit fonksiyonları şişirir.

Packer ayrıca dinamik analize önemli engeller oluşturmaktadır. APK imza doğrulaması gerçekleştirir, uygulama yeniden imzalanırsa çökme, çökme ve harici izlemeyi önlemek için çatal ve pTRACE yoluyla kendini tahsis etmeyi kullanır.

Ayrıca, Ducex, frida, xposed ve substrat gibi popüler analiz araçları için aktif olarak tarar ve tespit edilirse yürütmeyi sonlandırır.

Hem değiştirilmiş RC4 hem de daha az bilinen Çin SM4 blok şifresini kullanarak şifrelenmiş konfigürasyonlar ve çift şifre çözme işlemleri ile eşleştirilen bu anti-analiz mekanizmaları, geliştiricilerinin Triada’yı korumak için gittikleri uzunlukları gösterir.

Şifre çözme işlemi, sahte telgraf uygulaması başlatılmadan önce init () ve dl () gibi yerel yöntemlerle düzenlenen ve Triada kötü niyetli faaliyetlerine başlamadan önce birden fazla aşamayı içerir.

Tekniklerin bu karmaşık etkileşimi, Ducex’in en deneyimli araştırmacıları bile hayal kırıklığına uğratmak için tasarlanmış müthiş bir bekçi olarak rolünü altyılaştırıyor.

Özetle, Ducex, Triada’nın varlığını gizlemek için titizlikle hazırlanmış Android kötü amaçlı yazılım ekosisteminde son derece sofistike bir aracı temsil ediyor.

Gelişmiş şifreleme kullanımı, anti-kötü niyetli taktikler ve yük gizleme, mobil tehditlerin gelişen karmaşıklığını vurgular ve siber güvenlik topluluğunu yanıt olarak adapte etmeye ve yenilik yapmaya çağırır.

Uzlaşma Göstergeleri (IOCS)

| Başlık | Tanım | Değer |

|---|---|---|

| Dosya adı | APK Dosyası | 131aaf37b939f2be9f3e250bc2ae8ba4454681b5ca6268f3a2514e6a9cb8b5c.apk |

| MD5 | Doğramak | 25faee9bff214d975415ae4bd2bcd7b9 |

| SHA1 | Doğramak | 06f8ca016b2bf006702501263818b7606851f106 |

| SHA256 | Doğramak | 131aaf37b939f2be9f3e250bc2ae8ba4454681b5ca6268f3a2514e6a9cb8b5c |

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.