Araştırmacılar, Android-hedefli kötü amaçlı yazılımların evriminde önemli bir ilerlemeyi işaret eden “Crocodilus” olarak adlandırılan yeni bir mobil bankacılık Truva atı tespit ettiler.

Yeteneklerini aşamalı olarak rafine eden Anatsa, Octo ve Hook gibi öncüllerin aksine, Crocodilus tamamen olgun bir tehdit olarak ortaya çıkar, bindirme saldırıları, erişilebilirlik tabanlı veri hasat, uzaktan erişim trojan (sıçan) işlevselliği ve gizlenmiş uzaktan kontrol mekanizmaları dahil olmak üzere sofistike özellikleri entegre eder.

Rutin tehdit avı sırasında keşfedilen kötü amaçlı yazılımların adı, kod tabanında “timsah” atıfta bulunan geliştirici artefaktlarından kaynaklanmaktadır.

Crocodilus’un teknik dökümü

Crocodilus, Android 13+ çalışma zamanı izin kısıtlamalarını (örn. Sideload algılama geliştirmeleri) atlatmak için tasarlanmış tescilli bir damlalık aracılığıyla başlatılan çok aşamalı bir enfeksiyon zinciri kullanır.

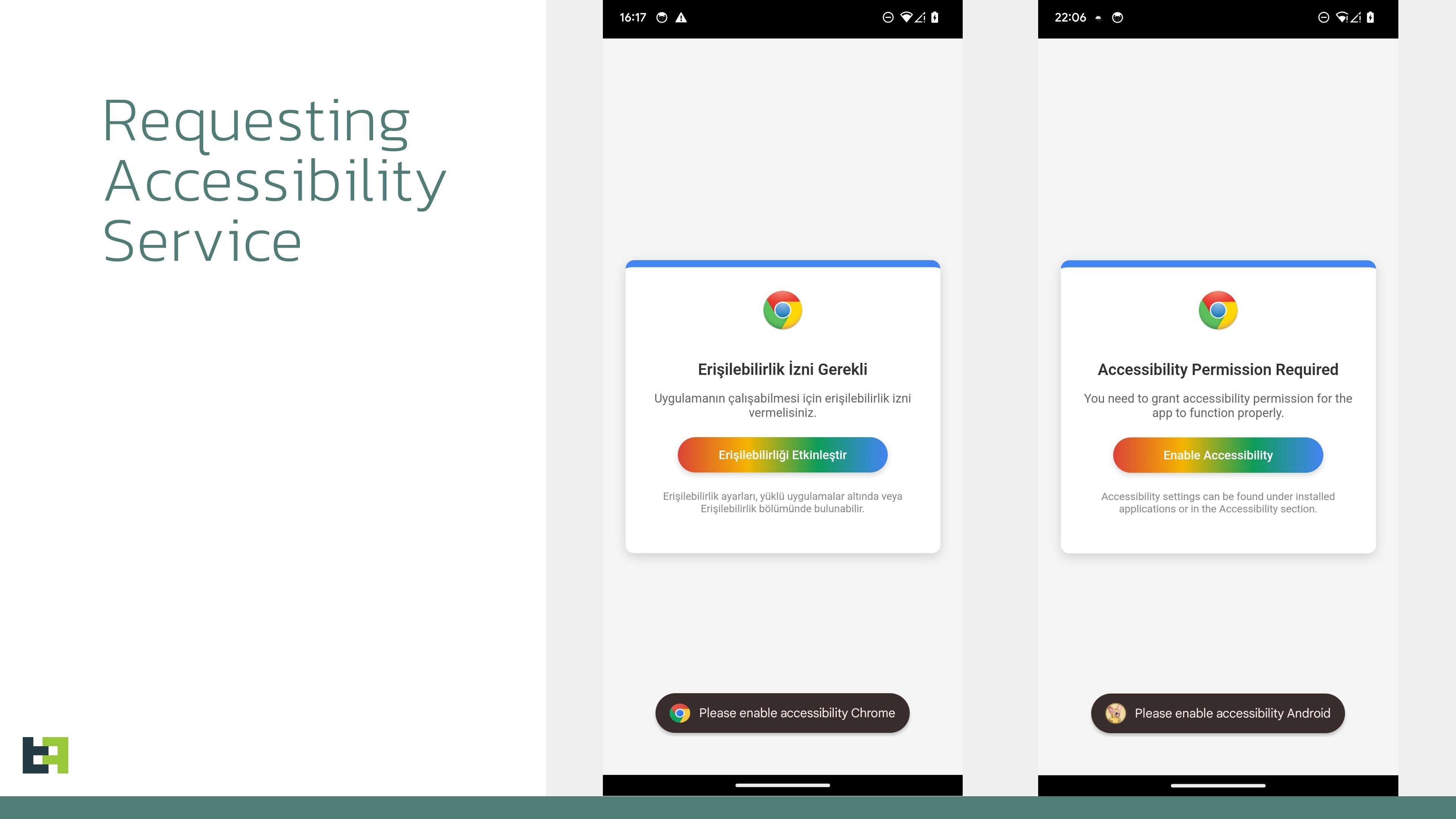

Kurulum sonrası, kötü amaçlı yazılım, kullanıcıyı operasyonel yetenekleri için kritik bir pivot olan erişilebilirlik hizmetlerini etkinleştirmesini ister.

Bir kez verildikten sonra Crocodilus, bir komut ve kontrol (C2) sunucusuna kalıcı bir bağlantı kurar ve hedef uygulama paketi adları ve kaplama şablonları gibi dinamik yapılandırmaları alır.

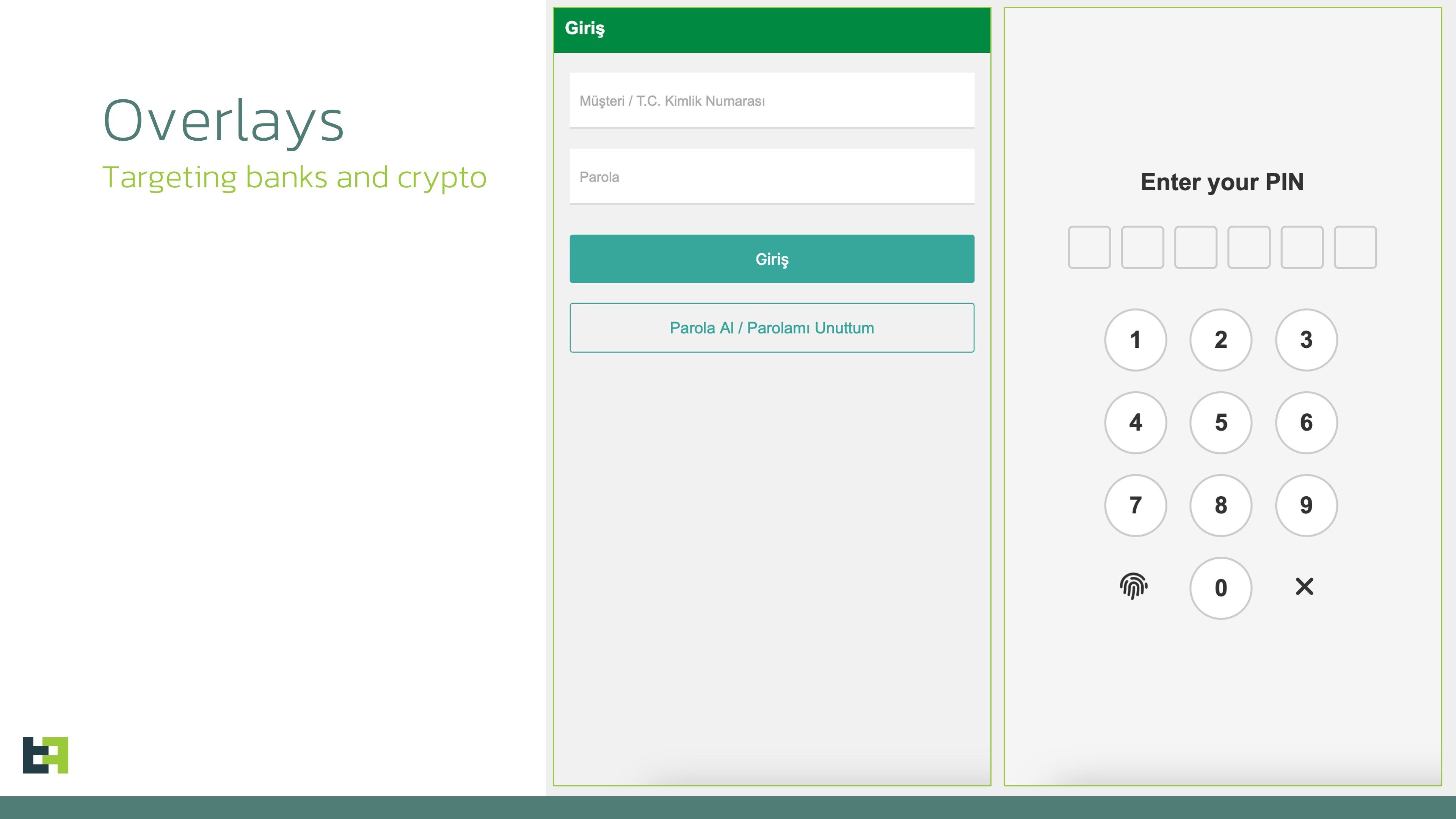

Kötü amaçlı yazılım, bir cihaz alımı Truva atı olarak çalışır ve kaplama saldırılarını tetiklemek için gerçek zamanlı uygulama izlemesinden yararlanır.

Bu kaplamalar, HTML tabanlı kimlik avı ekranları, kullanıcı kimlik bilgilerini yakalayan meşru bankacılık veya kripto para birimi uygulamalarının üstüne enjekte edilir.

İlk kampanyalar, önde gelen kripto para cüzdanlarının yanı sıra İspanya ve Türkiye’deki finansal kurumların hedeflenmesini ve C2 altyapı ölçekleri olarak daha geniş kapsam beklentileri olduğunu göstermektedir.

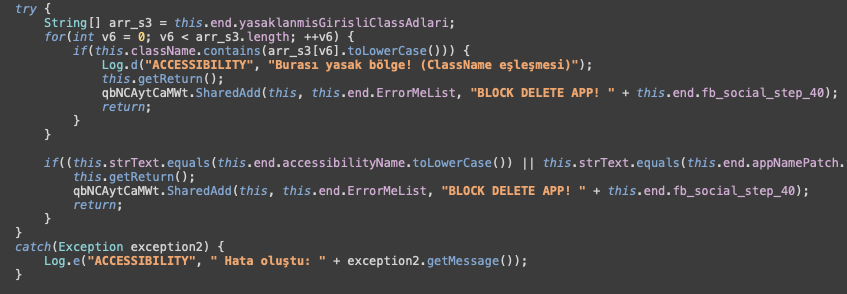

Göze çarpan bir özellik, geleneksel keyloglamayı aşan “Erişilebilirlik Günlüğü” dir.

Android’in erişilebilirlik API’sına bağlanarak Crocodilus, tüm UI öğelerini ve olaylarını numaralandırır ve günlüğe kaydeder: metin girişleri, düğme etiketleri ve Google Authenticator gibi uygulamalardan OTP kodları gibi dinamik içerik.

Örneğin, “TG32XAZADG” sıçan komutu, Google Authenticator’ın hedefli bir ekran kazımasını tetikler ve C2 sunucusuna derhal eksfiltrasyon için OTP adlarını ve değerlerini çıkarır.

Uzaktan erişim, tam cihaz kontrolünü sağlayan sağlam bir sıçan modülü aracılığıyla kolaylaştırılır.

Özellikle, Crocodilus “gizli” bir mod uygular ve sesli manipülasyon ipuçlarını bastırmak için cihaz sesini kapatırken operatör eylemlerini maskelemek için tam ekran siyah bir bindirme dağıtır.

Bu, kurban farkındalığı olmadan hileli işlemlerin sorunsuz bir şekilde yürütülmesini sağlar.

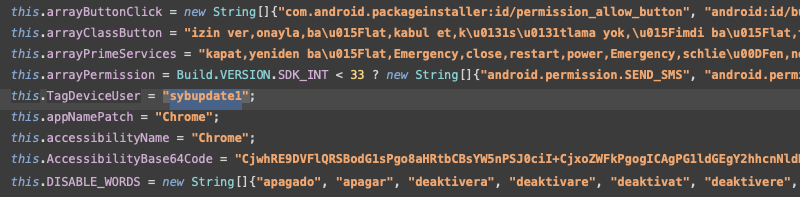

Erken Crocodilus örneklerinin analizi, potansiyel olarak “Sybra” tehdit aktörüne bağlanan, daha önce ERMAC çatal “metadroid” ile ilişkili bir “Sybupdate” etiketi ve Hook ve Octo’yu içeren kampanyalar ortaya çıkarır.

Ancak, ilişkilendirme sonuçsuz kalır; “Sybra” geliştirici, distribütör veya erken benimseyen olabilir. Daha fazla bilgi, Türkçe yazılan ve Türkçe konuşan geliştiricilere öneren kötü amaçlı yazılım kaynağındaki hata ayıklama dizelerinden geliyor.

Sosyal Mühendislik ve Veri Hasatı

Dikkate değer bir taktik, kripto para birimi cüzdan kullanıcılarını hedefler.

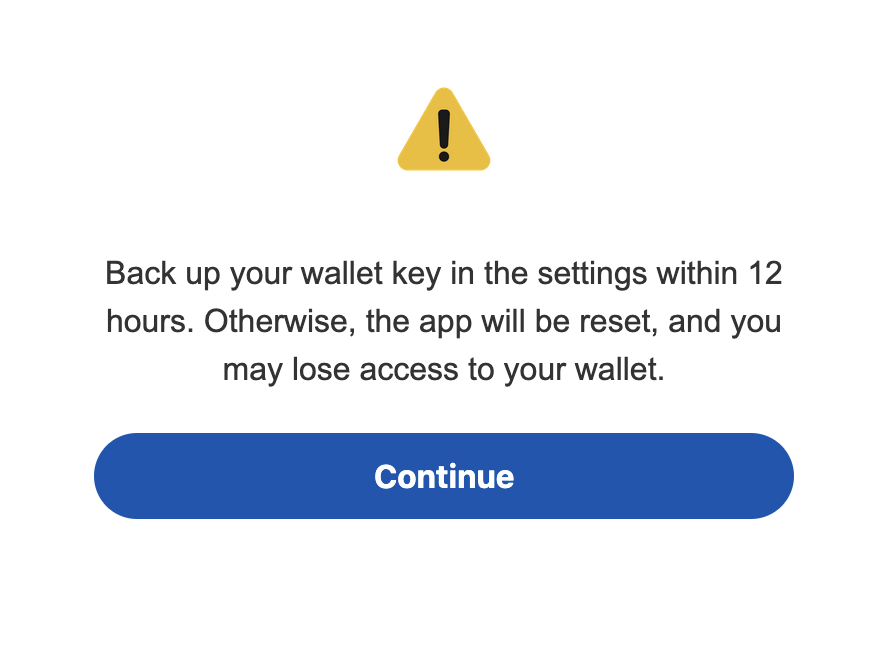

Önceden Post-Post-Overlays yoluyla Crocodilus aldatıcı bir istemi görüntüler: “Cüzdan anahtarınızı 12 saat içinde yedekleyin. Aksi takdirde uygulama sıfırlanacak ve cüzdanınıza erişimi kaybedebilirsiniz.”

Bu, kurbanları, erişilebilirlik girişimi hasat ettiği ve saldırganlara sınırsız cüzdan erişimi sağladığı tohum ifadelerine gitmek için manipüle ediyor.

Crocodilus, mobil kötü amaçlı yazılımların karmaşıklığında bir paradigma değişimini örneklendirir.

Cihaz toplama yeteneklerinin entegrasyonu, siyah ekran gizleme ve başlangıçtan gelişmiş günlüğü, onu yeni ortaya çıkan tehditlerden ayırır.

Yüksek değerli varlıkları, bankacılık kimlik bilgilerini ve kripto para birimi anahtarlarını hedefleyen, Android ekosisteminin erişilebilirlik hizmetlerini geleneksel savunmaları zorlayacak şekilde kullanır.

İmza tabanlı tespit, özellikle ilk yayılma aşamaları sırasında bu tür polimorfik tehditlere karşı yetersiz olduğunu kanıtlamaktadır.

Azaltma çok katmanlı bir yaklaşım gerektirir: APP etkileşimlerinin davranışsal analizi, çalışma zamanı cihazı bütünlüğü kontrolleri ve C2 uç noktalarına ağ trafiğinde anomali algılama.

Finansal kurumlar ve kripto para platformları, Crocodilus’un gelişen ayak izine karşı koymak için bu stratejilere öncelik vermelidir.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates