Akıllı telefonların çok daha fazla özelliğe sahip yeni sürümleri çıktığında akıllı telefonlar sıklıkla kullanıcılar tarafından değiştirilmektedir.

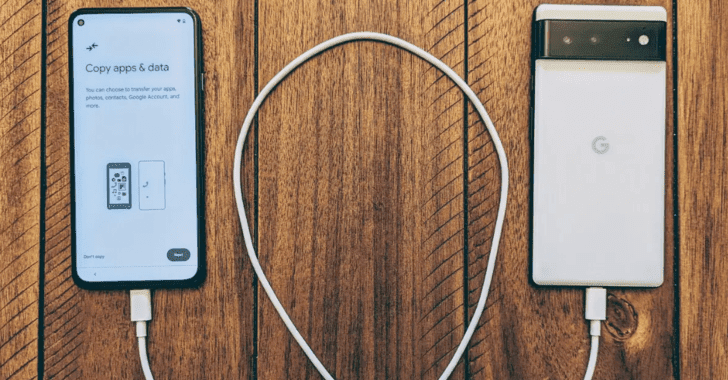

Akıllı telefon alışverişi, verilerin yeni cihaza aktarılmasında önemli bir komplikasyona sahiptir.

Bu sorunun üstesinden gelmek için, bu sorunu aşmak için tüm cihazı yenisine klonlayacak olan Klonlama uygulamaları tanıtıldı.

Buna uygulamalar, fotoğraflar, kişisel veriler, posta hesapları ve hatta uygulamaların oturum verileri dahildir.

Ancak CloudSEK’in araştırmacıları, verilerin yeni bir cihaza taşınmasından sonra birçok uygulamanın oturumu geçersiz kılmadığını veya yeniden doğrulamadığını tespit etti.

Tehdit aktörleri bunun farkındadır ve bu doğrulama eksikliğini yüksek ayrıcalıklı taşıma araçlarıyla cihazlarına kopyalamak için kullanır ve bu da kimliğe bürünmeye neden olabilir.

Oturum tanımlama bilgilerini geçersiz kılmayan veya yeniden doğrulamayan Uygulamaların listesi.

- Canva

- KitapGösterim

- Naber

- Snapchat

- HataKitap

- Telgraf

- Zomato

- Whatsapp işi

- Strava

- Otoyol Sürüşü

- BlinkBT

- Gelecekteki ödeme – BigBazaar artık Reliance’a ait

- adani bir

- Clash of Clans, Clash Royal (Süper Hücre)

- Anlaşmazlık

- Booking.com

CloudSEK tarafından gerçekleştirilen geçiş deneyine göre, WhatsApp gizli anahtarları yeni cihaza aktardı ve bu, uygulamanın 2FA istememesine neden oldu.

“Araştırmacılar iki Realme cihazı kullanarak bir deney gerçekleştirdiler. Veriler mağdurun cihazından saldırganın cihazına aktarıldıktan sonra iki uygulamaya (Whatsapp ve Whatsapp Business) aynı hesap üzerinden her iki cihazdan da erişilebilir hale getirildi.”

Kurban, WhatsApp 2FA’yı etkinleştirmiş olsa da yeni (saldırganın) cihazında sorulmadı ve artık her iki cihaz da aynı hesap üzerinden mesaj gönderebiliyordu. Ancak karşı taraftaki kullanıcıdan gelen yanıtlar, yalnızca son mesajı gönderen cihazda alınacaktır; PoC videosunu burada görebilirsiniz.

Bu tür bir güvenlik açığına erişim sağlayan bir tehdit aktörü, bir kişiyi ve WhatsApp’ı taklit edebilir ve kurbanın adına mesajlar gönderebilir.

Taşıma işlemi tamamlandıktan sonra, WhatsApp mesajları son mesajın gönderildiği cihazda alacaktır.

Bu gibi durumlarda, kurbanlar yalnızca Web WhatsApp’ta oturum açıp konuşmadıklarını bilebilecekler.

Tehdit aktörleri, mesajları silerlerse bunu kolayca atlayabilirler.

Meta, WhatsApp’ın sahibidir. Bununla birlikte, aynı Meta’ya ait Instagram, yeni bir cihaza taşındığında tüm hesaplardan çıkış yaptığı için bu güvenlik açığına sahip değildi.

Bu Güvenlik Açığının Etkisi

Bu uygulamalar, oturum tanımlama bilgilerini geçersiz kılmadığı veya yeniden doğrulamadığı için, tehdit aktörleri, kurbanları, kullanıcıların etkinliklerini kaydeden ve onları, kurbanların hesaplarına yetkisiz erişim elde etmek için kullanılabilecek sunucularına geri gönderen Stealer Log kötü amaçlı yazılımını yüklemeleri için manipüle edebilir.

Saldırgan, uygulamalar tarafından doğrulanmayan tanımlama bilgilerini çaldığında, çalınan tanımlama bilgilerini kullanmak için anonim tarayıcıları kullanabilir ve bu da ağ konumunun ve GPS’in kimliğine bürünmesine neden olur.

Azaltma

- Hesaplarında ve cihazlarında olağandışı etkinlik olup olmadığını kontrol etme

- Kullanılmadığında cihazı kilitli tutma

- Cihazları halka açık yerlerde bırakmayın

- Uygulamalar için İki faktörlü kimlik doğrulamayı etkinleştirin.