.jpg)

Android casus yazılımı ‘Mandrake’nin yeni bir versiyonu, platformun resmi uygulama mağazası Google Play’den 32 bin kez indirilen beş uygulamada tespit edildi.

Bitdefender, Mandrake’i ilk olarak 2020 yılında belgelemiş, araştırmacılar kötü amaçlı yazılımın gelişmiş casusluk yeteneklerine dikkat çekmiş ve en az 2016’dan beri aktif olarak kullanıldığını belirtmişti.

Kaspersky, Mandrake’in daha iyi karartma ve kaçınma özelliklerine sahip yeni bir sürümünün 2022’de mağazaya gönderilen beş uygulama aracılığıyla Google Play’e sızdığını bildirdi.

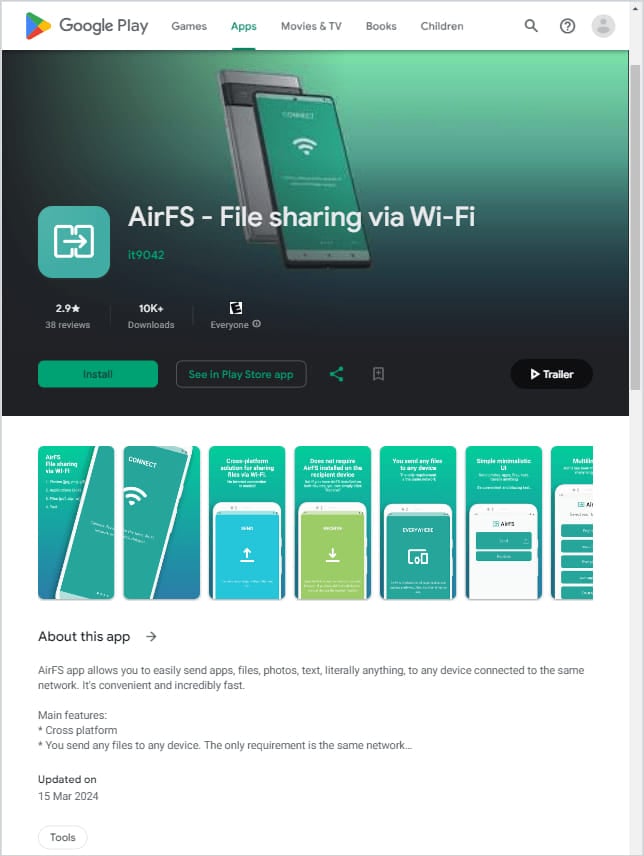

Bu uygulamalar en az bir yıl boyunca kullanılabilir durumda kalırken, popülerlik ve bulaşma açısından en başarılı olan sonuncusu olan AirFS, Mart 2024’ün sonunda kaldırıldı.

Kaynak: Kaspersky

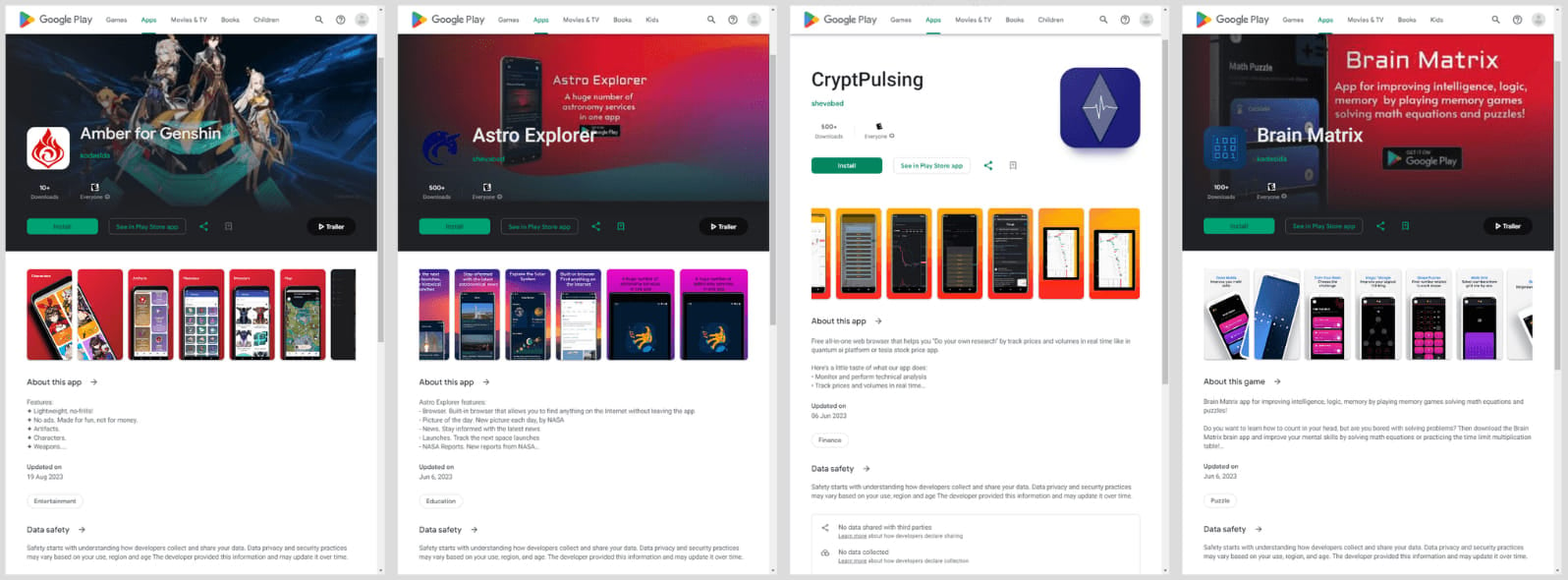

Kaspersky, Mandrake taşıyan beş uygulamayı şu şekilde tespit etti:

- HavaFS – it9042 tarafından Wi-Fi üzerinden dosya paylaşımı (28 Nisan 2022 ile 15 Mart 2024 arasında 30.305 indirme)

- Astro Kaşifi shevabad tarafından (30 Mayıs 2022’den 6 Haziran 2023’e kadar 718 indirme)

- Kehribar kodaslda tarafından (27 Şubat 2022 ile 19 Ağustos 2023 arasında 19 indirme)

- Kripto Nabız shevabad tarafından (2 Kasım 2022’den 6 Haziran 2023’e kadar 790 indirme)

- Beyin Matrisi kodaslda tarafından (27 Nisan 2022 ile 6 Haziran 2023 arasında 259 indirme)

Siber güvenlik firması, indirmelerin çoğunun Kanada, Almanya, İtalya, Meksika, İspanya, Peru ve İngiltere’den geldiğini söylüyor.

Kaynak: Kaspersky

Tespit edilmekten kaçınmak

Kötü amaçlı mantığı uygulamanın DEX dosyasına yerleştiren tipik Android kötü amaçlı yazılımlarının aksine Mandrake, başlangıç aşamasını OLLVM kullanarak yoğun bir şekilde gizleyen yerel bir kütüphane olan ‘libopencv_dnn.so’da gizliyor.

Kötü amaçlı uygulamanın kurulumu sonrasında kütüphane, ikinci aşama yükleyici DEX’i varlıklar klasöründen şifresini çözen ve belleğe yükleyen işlevleri dışa aktarır.

İkinci aşamada katmanları çizme izinleri istenir ve komuta ve kontrol (C2) sunucusuyla güvenli iletişim için bir sertifikayı şifreleyen ikinci bir yerel kütüphane olan ‘libopencv_java3.so’ yüklenir.

Uygulama, C2 ile iletişimi sağladıktan sonra cihaz profilini gönderiyor ve uygun görülürse çekirdek Mandrake bileşenini (üçüncü aşama) alıyor.

Temel bileşen etkinleştirildiğinde Mandrake casus yazılımı, veri toplama, ekran kaydı ve izleme, komut yürütme, kullanıcı kaydırma ve dokunma simülasyonu, dosya yönetimi ve uygulama yükleme dahil olmak üzere çok çeşitli kötü amaçlı etkinlikler gerçekleştirebilir.

Tehdit aktörleri, kullanıcıları Google Play’i taklit eden bildirimler göstererek daha fazla kötü amaçlı APK yüklemeye yönlendirebilir ve böylece güvenilir görünen bir süreçle kullanıcıları güvenli olmayan dosyalar yüklemeye kandırmayı umarlar.

Kaspersky, kötü amaçlı yazılımın Android 13’ün (ve sonraki sürümlerin) resmi olmayan kaynaklardan APK yükleme kısıtlamalarını aşmak için oturum tabanlı yükleme yöntemini kullandığını söylüyor.

Diğer Android zararlı yazılımları gibi Mandrake de kullanıcıdan arka planda çalışma izni isteyebiliyor ve kurbanın cihazında dropper uygulamasının simgesini gizleyerek gizlice çalışabiliyor.

Kötü amaçlı yazılımın son sürümünde ayrıca, güvenlik analistleri arasında popüler olan dinamik bir araç takımı olan Frida’nın varlığını özel olarak kontrol eden bir saldırı önleme özelliği de yer alıyor.

Ayrıca cihaz kök durumunu kontrol eder, bununla ilişkili belirli ikili dosyaları arar, sistem bölümünün salt okunur olarak bağlanıp bağlanmadığını doğrular ve cihazda geliştirme ayarlarının ve ADB’nin etkin olup olmadığını kontrol eder.

Mandrake tehdidi hâlâ canlılığını sürdürüyor ve Kaspersky tarafından dropper olarak tanımlanan beş uygulama artık Google Play’de mevcut olmasa da kötü amaçlı yazılım, tespit edilmesi daha zor olan yeni uygulamalar aracılığıyla geri dönebilir.

Android kullanıcılarına yalnızca saygın yayıncıların uygulamalarını yüklemeleri, yüklemeden önce kullanıcı yorumlarını kontrol etmeleri, bir uygulamanın işleviyle ilgisi olmayan riskli izin isteklerini kabul etmemeleri ve Play Protect’in her zaman etkin olduğundan emin olmaları önerilir.