Araştırmacıların Prospy ve Tospy adını verdiği iki yeni casus yazılım kampanyası, Android kullanıcılarına hassas verileri çalmak için sinyal ve totok mesajlaşma uygulamaları için sahte yükseltmeler veya eklentilerle çekti.

Kötü niyetli dosyalara meşruiyet duygusu vermek için, tehdit oyuncusu onları iki iletişim platformunu taklit eden web siteleri aracılığıyla dağıttı.

Signal, Google Play’de 100 milyondan fazla indirme ile popüler uçtan uca şifreli bir habercidir.

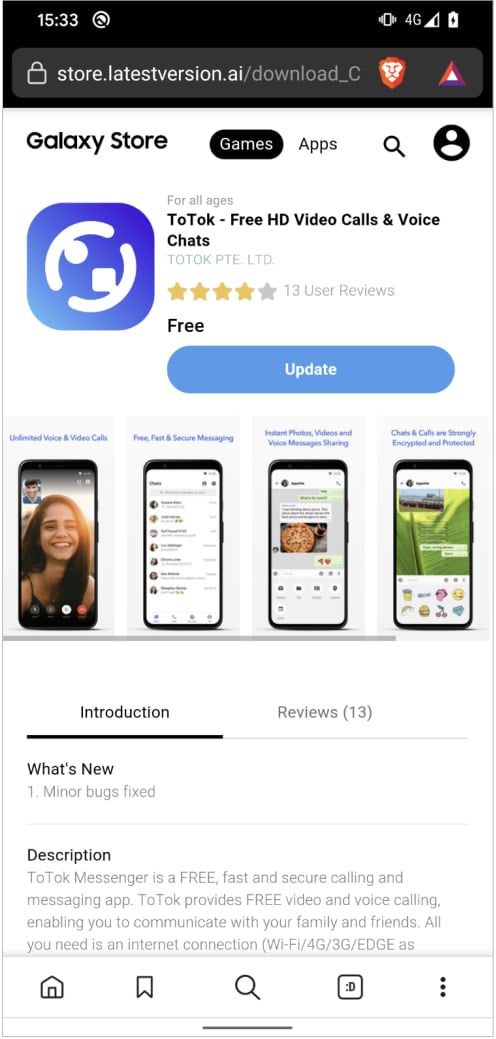

Totok, BAE merkezli yapay zeka şirketi G42 tarafından geliştirildi ve BAE hükümeti için casusluk aracı olduğu iddialarından sonra 2019’da Apple ve Google App mağazalarından atıldı.

Şu anda Totok, resmi web sitesinden ve üçüncü taraf uygulama mağazalarından indirilebilir.

Gizli ve kalıcılık

Siber güvenlik şirketi ESET’teki araştırmacılar Haziran ayında prospy kampanyasını keşfettiler, ancak etkinliğin en az 2024’ten beri başlamış olabileceğine inanıyorlar. Analizlerine dayanarak, kötü niyetli kampanyalar Birleşik Arap Emirlikleri’ndeki kullanıcıları hedefliyor.

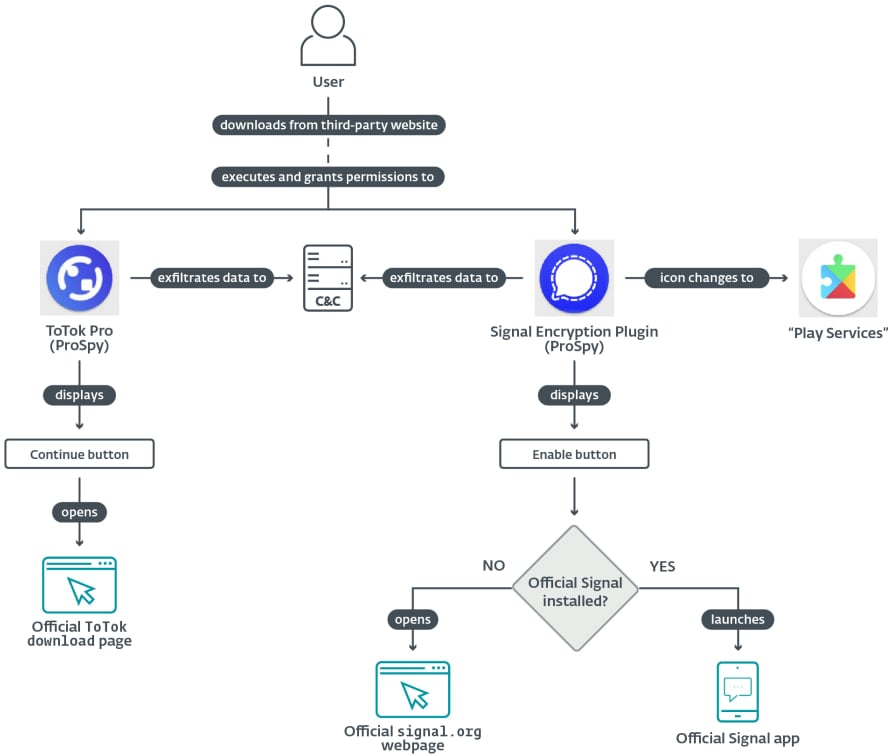

Soruşturma sırasında, bir sinyal şifreleme eklentisi ve Totok uygulamasının Pro Varyant gibi davranan “daha önce belgelenmemiş iki casus yazılım ailesi” ni keşfettiler.

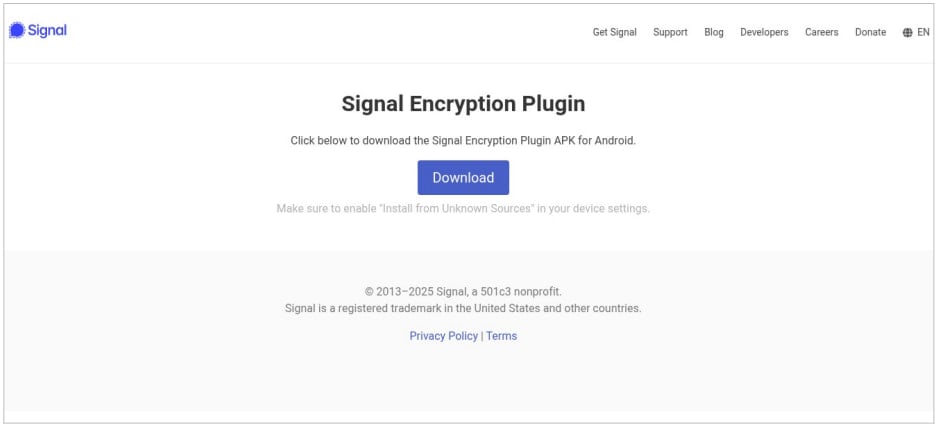

Spyware kampanyasının operatörü, resmi sinyal web sitesini taklit eden web sayfaları aracılığıyla kötü amaçlı APK dosyalarını dağıttı (https: //signal.ct[.]Ws Ve https: //encryption-plug-in-signal.com-ee[.]açık/) ve Samsung Galaxy Store (Store.LatestVersion[.]AI Ve https: //store.appupdate[.]AI).

Kaynak: ESET

BleepingComputer hileli web sitesine erişmeyi denedi, ancak çoğu çevrimdışı ve biri resmi Totok web sitesine yönlendirildi.

Yürütüldüğünde, prospy kötü amaçlı yazılım örnekleri, messenger uygulamaları için tipik izinler olan kişi listesine, SMS ve dosyalara erişim ister.

Cihazda etkin olduktan sonra, kötü amaçlı yazılım aşağıdaki verileri ortaya çıkarır:

- Cihaz Bilgileri (Donanım, İşletim Sistemi, IP Adresi)

- saklanan SMS metinleri, iletişim listesi

- Dosyalar (ses, belgeler, resimler, videolar)

- Totok yedekleme dosyaları

- Yüklü uygulamaların listesi

Gizli kalmak için sinyal şifreleme eklentisi, ana ekranda ‘Play Services’ simgesini ve etiketini kullanır. Ayrıca, simgeye dokunurken meşru bir Google Play Service uygulamasının bilgi ekranı açılacaktır.

Aşağıdaki şemada bir prospy uzlaşmanın nasıl çalıştığını açıklamaktadır. Tehdit, cihazda meşru uygulama eksikken resmi indirme sitesine yönlendirerek kullanıcı şüphesini arttırmaktan kaçınmak için çaba gösterdi.

Kaynak: ESET

Tospy kampanyası 2022’de ortaya çıkmış olabilir

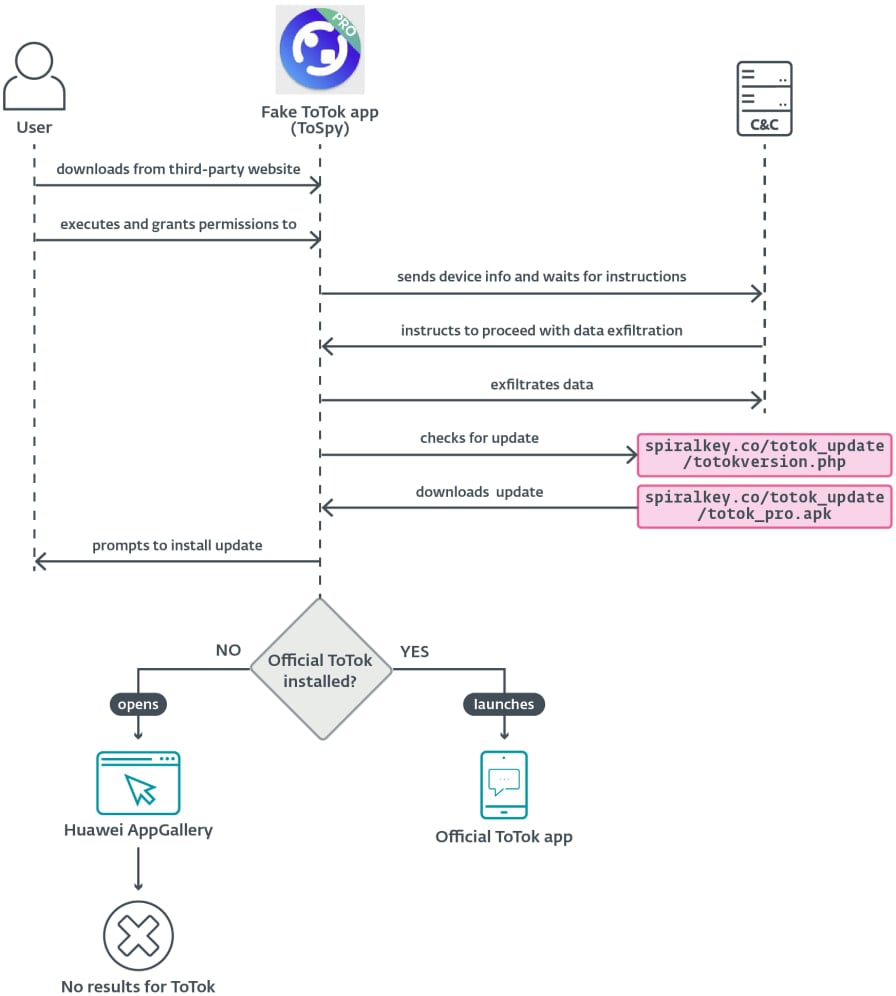

Araştırmalara göre, komuta ve kontrol (C2) altyapısının aktif durumuna dayanarak Tospy kampanyası hala devam ediyor.

ESET, bu döneme işaret eden birden fazla gösterge buldukları için bu etkinliğin 2022’ye kadar çıkabileceğini belirtiyor: 24 Mayıs 2022’de oluşturulan bir geliştirici sertifikası, dağıtım için kullanılan bir alan ve o yıl 18 Mayıs’ta kayıtlı C2 ve 30 Haziran’da Virustotal tarama platformuna yüklendi.

Kaynak: ESET

Bu kampanyada dağıtılan sahte totok uygulaması, kurbanları iletişim ve depolama erişim izinleri vermeye teşvik eder ve belgelere, görüntülere, videolara ve totok sohbet yedeklerine (.ttkmbackup dosyaları) odaklanarak ilgili verileri toplar.

ESET’in raporu, tüm pesfiltrasyonlu verilerin CBC modunda AES simetrik şifreleme algoritması kullanılarak ilk olarak şifrelendiğini not eder.

Stealth için Tospy, cihazda mevcutsa, açıldığında gerçek totok uygulamasını başlatır.

Uygulama mevcut değilse, kötü amaçlı yazılım Huawei AppGallery’yi (meşru uygulama veya varsayılan web tarayıcısını) açmaya çalışır, böylece kullanıcının resmi totok uygulamasını alabilir.

Kaynak: ESET

Her iki casus yazılım ailesi enfekte cihazlarda üç kalıcılık mekanizması kullanır:

- ‘AlarmManager’ Android System API’sının öldürülmesi durumunda otomatik olarak yeniden başlatmak için kötüye kullanılması.

- Sistemin yüksek öncelikli bir süreç olarak ele alınması için kalıcı bildirimlerle bir ön plan hizmeti kullanın.

- Boot_completed yayın etkinliklerini alacak kayıtlar, kullanıcı etkileşimi olmadan cihaz yeniden başlatıldığında casus yazılımları yeniden başlatabilir.

ESET, prospy ve Tospy kampanyalarıyla ilişkili kapsamlı bir uzlaşma göstergeleri (IOC’ler) listesini paylaştı, ancak ilişkilendirme sonuçsuz kalıyor.

Android kullanıcılarının uygulamaları yalnızca resmi veya güvenilir depolardan veya doğrudan yayıncının web sitesinden indirmeleri önerilir. Zaten bilinen tehditleri devre dışı bırakmak için Play Protect Hizmetini cihazlarında aktif tutmalıdırlar.

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın