Mart 2023’ten bu yana yeni bir mobil kötü amaçlı yazılım kampanyası, Android bankacılık truva atı “Anatsa”yı ABD, İngiltere, Almanya, Avusturya ve İsviçre’deki çevrimiçi bankacılık müşterilerine yönlendiriyor.

Kötü amaçlı etkinliği izleyen ThreatFabric’teki güvenlik araştırmacılarına göre, saldırganlar kötü amaçlı yazılımlarını Android’in resmi uygulama mağazası olan Play Store aracılığıyla dağıtıyorlar ve yalnızca bu yöntemle şimdiden 30.000’den fazla yüklemeye sahipler.

ThreatFabric, Kasım 2021’de Google Play’de önceki bir Anatsa kampanyasını keşfetti. Truva atı, PDF tarayıcıları, QR kodu tarayıcıları, Adobe Illustrator uygulamaları ve fitness takipçisi uygulamalarını taklit ederek 300.000’den fazla kez yüklendi.

Yeni Anatsa kampanyası

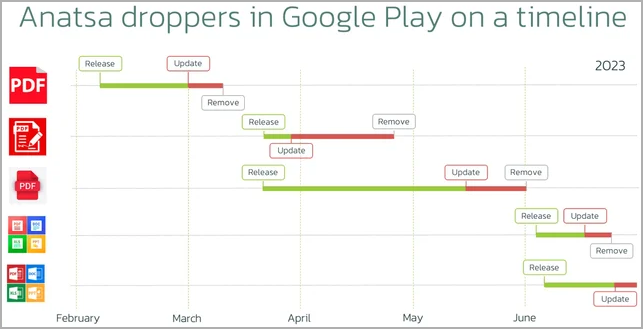

Mart 2023’te, kötü amaçlı yazılım dağıtımında altı aylık bir aradan sonra, tehdit aktörleri olası kurbanların Google Play’den Anatsa dropper uygulamalarını indirmesine yol açan yeni bir kötü amaçlı reklamcılık kampanyası başlattı.

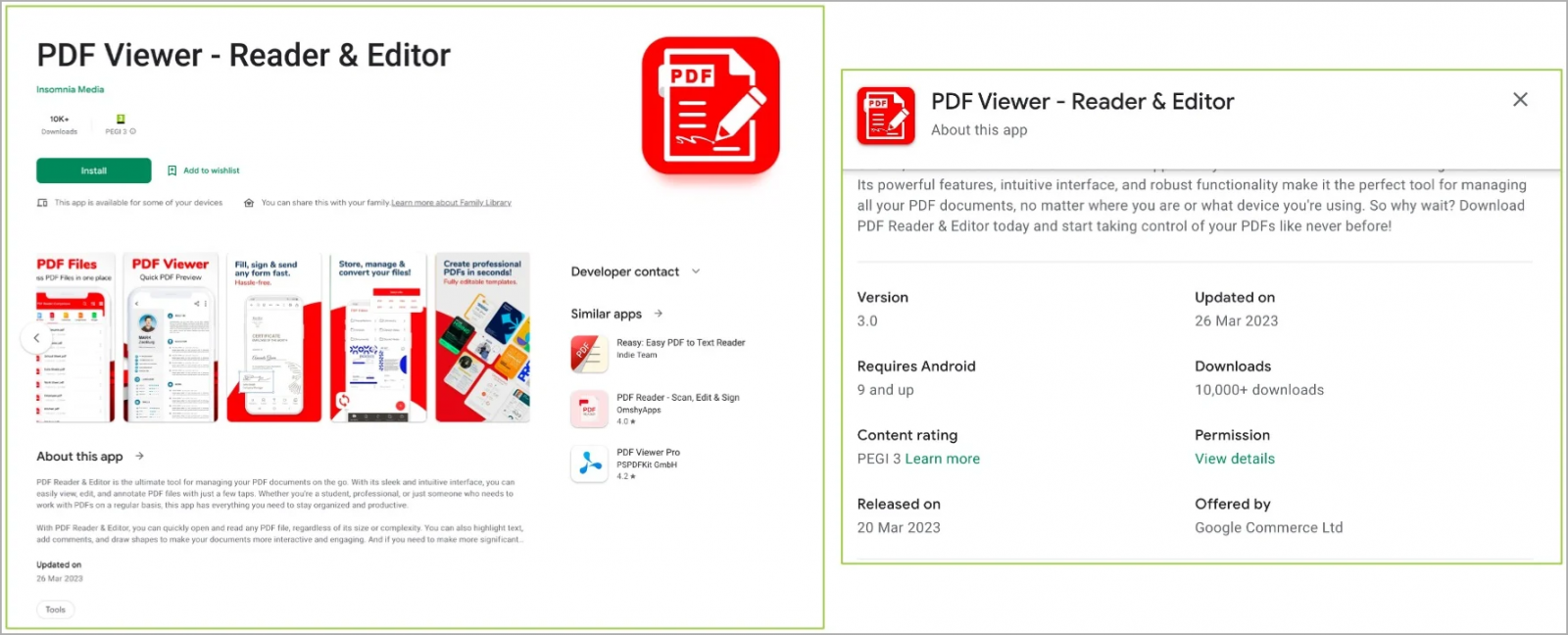

Kötü amaçlı uygulamalar, PDF görüntüleyici ve düzenleyici uygulamaları ve ofis paketleri olarak görünerek ofis/üretkenlik kategorisine ait olmaya devam ediyor.

ThreatFabric, kötü amaçlı uygulamayı Google’a bildirdiğinde ve uygulama mağazadan kaldırıldığında, saldırganlar yeni bir kisve altında yeni bir damlalık yükleyerek hızla geri döndüler.

Tespit edilen kötü amaçlı yazılım bırakanların beş vakasının hepsinde, uygulamalar Google Play’e temiz bir biçimde gönderildi ve daha sonra kötü amaçlı kodla güncellendi;

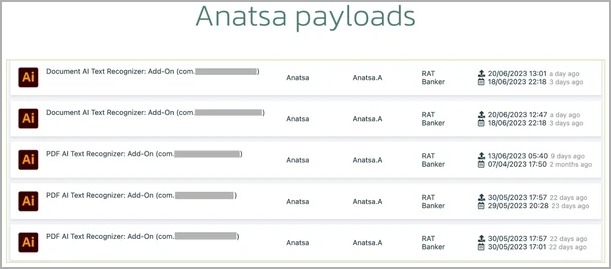

Kurbanın cihazına yüklendikten sonra, damlalık uygulamaları, Adobe Illustrator için metin tanıyıcı eklentileri kılığına girmiş Anatsa yüklerini indirdikleri GitHub’da barındırılan harici bir kaynak ister.

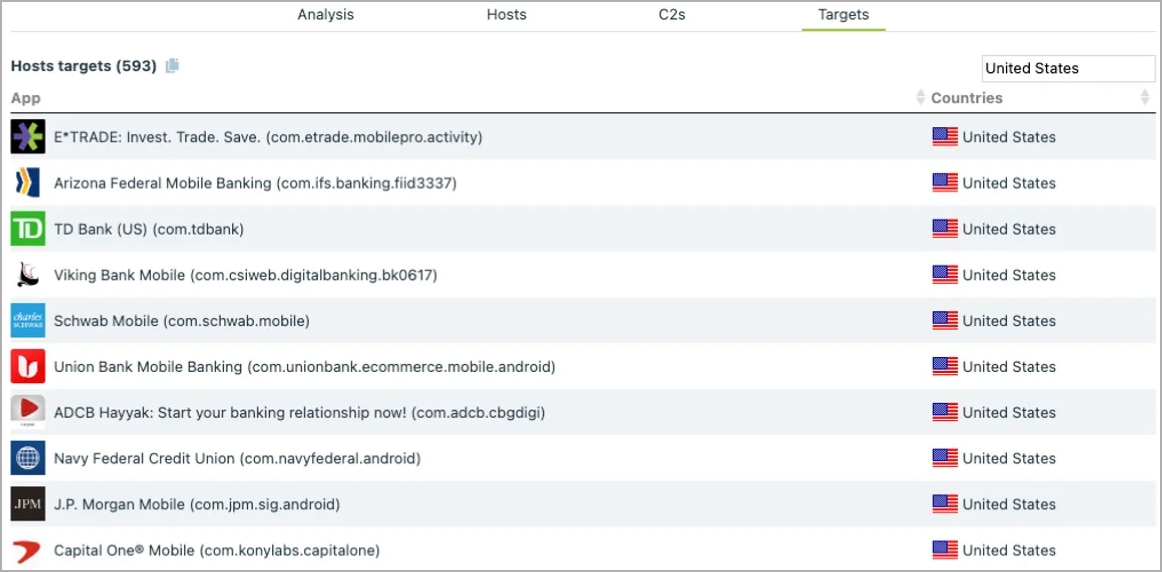

Anatsa, kullanıcı meşru banka uygulamasını başlatmaya çalıştığında ve ayrıca keylogging yoluyla ön plana kimlik avı sayfaları yerleştirerek banka hesabı kimlik bilgileri, kredi kartı bilgileri, ödeme bilgileri vb. gibi finansal bilgileri toplar.

Mevcut sürümünde, Anatsa truva atı, dünyanın dört bir yanından bankacılık kurumlarının yaklaşık 600 finansal uygulamasını hedeflemeyi destekler.

Anatsa, çalınan bilgileri, bankacılık uygulamasını başlatarak ve kurbanın adına işlemler gerçekleştirerek cihazda dolandırıcılık yapmak için kullanıyor ve operatörleri için para çalma sürecini otomatikleştiriyor.

ThreatFabric, “İşlemler, hedeflenen banka müşterilerinin düzenli olarak kullandıkları aynı cihazdan başlatıldığından, bankaların dolandırıcılıkla mücadele sistemlerinin bunu tespit etmesinin çok zor olduğu bildirildi” diye açıklıyor ThreatFabric.

Çalınan miktarlar kripto para birimine dönüştürülür ve çalınan fonların bir kısmını gelir paylaşımı olarak tutacak ve geri kalanını saldırganlara gönderecek olan hedef ülkelerdeki geniş bir para katırları ağından geçirilir.

Android’i koruma

Anatsa gibi kötü amaçlı yazılım kampanyaları, hedeflerini diğer ülkeleri de kapsayacak şekilde genişlettikçe, kullanıcıların Android cihazlarına yükledikleri uygulamalar konusunda ekstra dikkatli olmaları gerekir.

Kullanıcılar, Google Play gibi iyi incelenmiş bir mağazada olsalar bile, şüpheli yayıncıların uygulamalarını yüklemekten kaçınmalıdır. Her zaman incelemeleri kontrol edin ve bir rapor modelinin kötü niyetli davranışa işaret edip etmediğini görün.

Ayrıca, mümkünse, birkaç yükleme ve inceleme içeren uygulamalardan kaçının ve bunun yerine iyi bilinen ve web sitelerinde yaygın olarak alıntılanan uygulamaları yükleyin.

Google Play’deki birçok uygulama kötü amaçlı uygulamalarla aynı ada sahip olduğundan, Anatsa’yı zorlayan paket adları ve imzaların listesi için ThreatFabric raporunun ekini kontrol etmeniz ve yüklüyse bunları Android cihazınızdan hemen kaldırmanız önerilir.

BleepingComputer, Google’dan Anatsa’nın operatörlerinin Play Store’daki damlalık uygulamalarına nasıl kötü niyetli güncellemeler gönderebileceğini ve rapor edilen damlalıkları hızlı bir şekilde nasıl değiştirebileceğini açıklamasını istedi, ancak yayın tarafından bir yorum mevcut değildi.