Anatsa bankacılık truva atı, Google Play’de barındırılan kötü amaçlı yazılım damlatıcıları aracılığıyla Android cihazlara bulaşarak Avrupa’daki kullanıcıları hedefliyor.

Geçtiğimiz dört ay boyunca güvenlik araştırmacıları, kötü amaçlı yazılımı İngiltere, Almanya, İspanya, Slovakya, Slovenya ve Çek Cumhuriyeti’ndeki kullanıcılara ulaştırmak için tasarlanmış beş kampanyayı fark etti.

Dolandırıcılık tespit şirketi ThreatFabric’teki araştırmacılar, Kasım ayından bu yana Anatsa faaliyetlerinde en az 150.000 enfeksiyonla artış olduğunu fark etti.

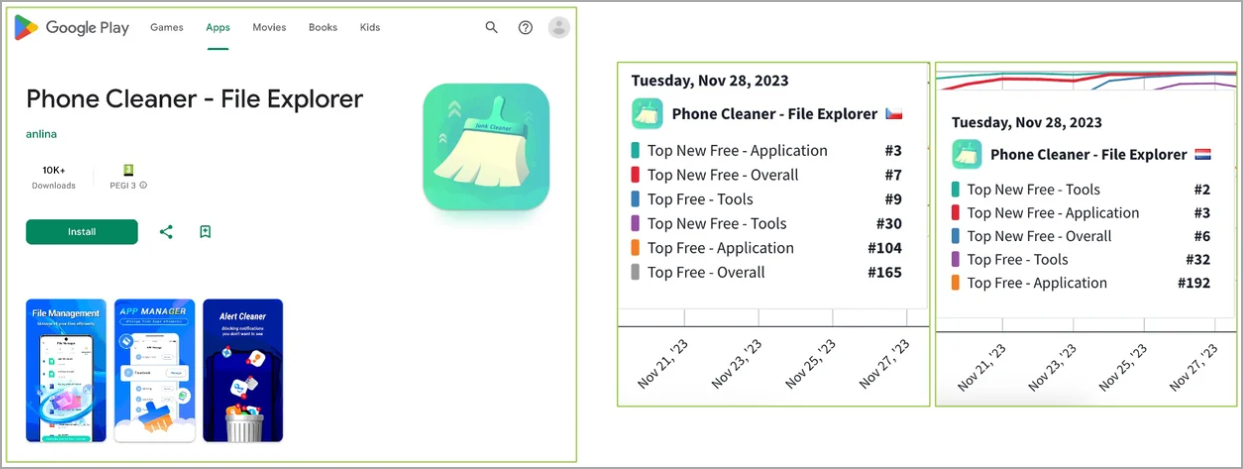

Her saldırı dalgası belirli coğrafi bölgelere odaklanır ve Google Play’de “En İyi Yeni Ücretsiz” kategorilerine ulaşmak için tasarlanmış, onlara güvenilirlik kazandıran ve başarı oranını artıran damla uygulamalar kullanır.

ThreatFabric’in raporu, dropper uygulamalarının artık çok aşamalı bir enfeksiyon süreci uyguladığını ve mobil işletim sisteminin Android 13’e kadar olan sürümlerinde mevcut olan güvenlik önlemlerini atlamak için Android’in Erişilebilirlik Hizmetini kötüye kullanacak şekilde geliştiğini belirtiyor.

Geçtiğimiz yaz ThreatFabric, başta sahte PDF görüntüleme uygulamaları olmak üzere Google Play’de barındırılan damlalık uygulamalarını da kullanan, Avrupa odaklı başka bir Anatsa kampanyası hakkında uyardı.

Anatsa damlalık uygulamaları

En son Anatsa kampanyasında kötü amaçlı yazılım operatörleri, gereksiz dosyaları silerek cihazda yer açmayı vaat eden hem PDF hem de sahte temizleme uygulamalarını kullanıyor.

ThreatFabric araştırmacılarının öne çıkardığı örneklerden biri, 10.000’den fazla indirme sayılan ‘Telefon Temizleyici – Dosya Gezgini’ adlı uygulamadır.

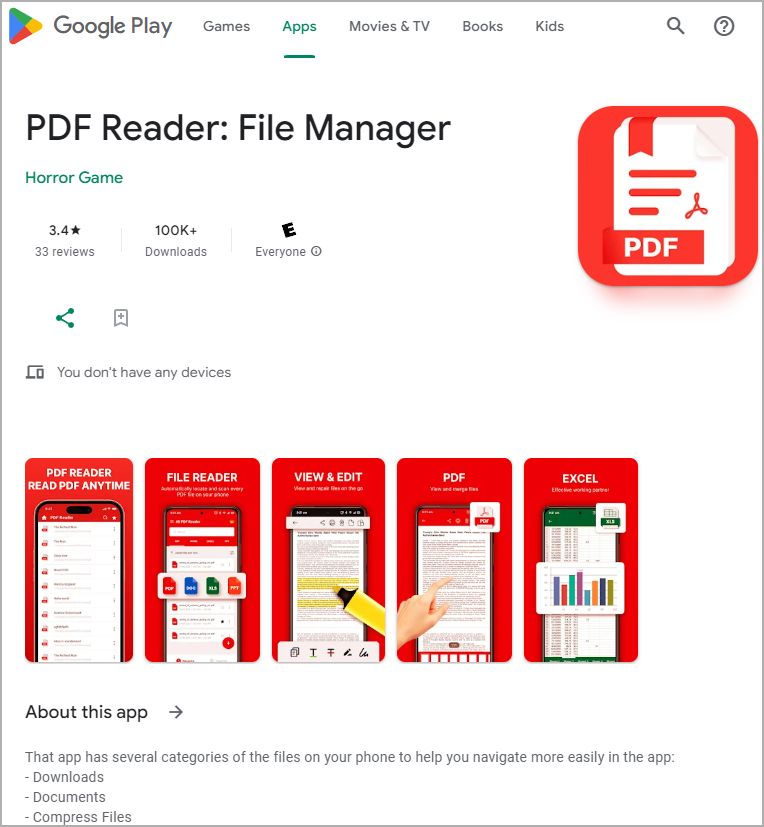

ThreatFabric, BleepingComputer’a bir Anatsa kampanyasında 100.000’den fazla indirme kaydeden ‘PDF Reader: Dosya Yöneticisi’ adlı başka bir uygulamanın da kullanıldığını söyledi.

Bu yazının yazıldığı sırada Google, mevcut olmaya devam eden PDF Reader dışındaki tüm Anatsa damlalık uygulamalarını resmi Android mağazasından kaldırmıştı.

ThreatFabric araştırmacıları bize, Anatsa’yı düşürenlerin Google Play’deki 150.000 indirme sayısının ihtiyatlı bir sayı olduğunu ve hesaplama için daha düşük tahminler kullandıkları için gerçek rakamın 200.000’e yakın olacağını söyledi.

Beş kötü amaçlı uygulama şunlardır:

- Telefon Temizleyici – Dosya Gezgini (com.volabs.androidcleaner)

- PDF Görüntüleyici – Dosya Gezgini (com.xolab.fileexplorer)

- PDF Okuyucu – Görüntüleyici ve Düzenleyici (com.jumbodub.fileexplorerpdfviewer)

- Telefon Temizleyici: Dosya Gezgini (com.appiclouds.phonecleaner)

- PDF Okuyucu: Dosya Yöneticisi (com.tragisoap.fileandpdfmanager)

Anatsa’nın sürekli yeni uygulamalar kullanarak yeni saldırı dalgaları başlattığı göz önüne alındığında, toplam indirme sayısının daha da artması bekleniyor. Şimdiden Anatsa’nın 2023’ün ilk yarısında elde ettiği 130.000 rakamını aştı.

Teknik detaylar

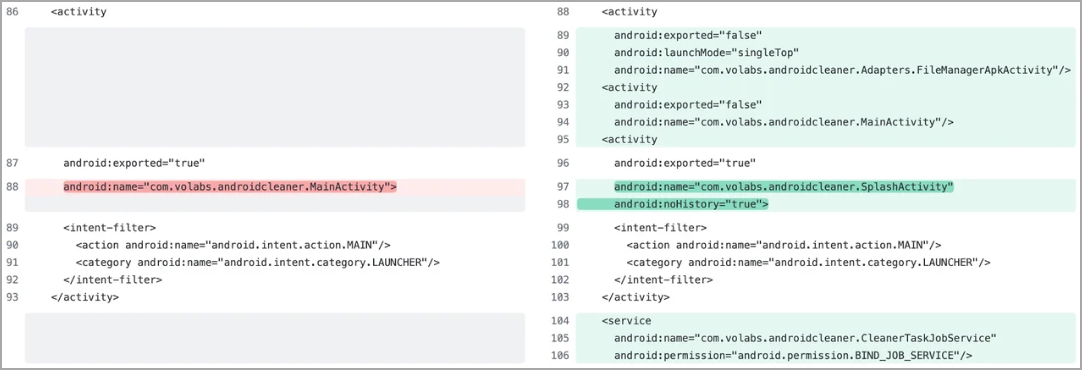

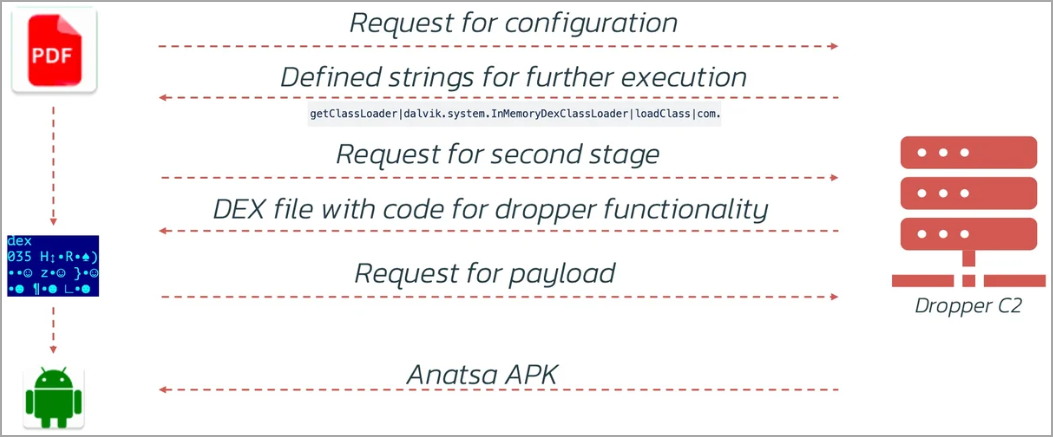

ThreatFabric’in raporundaki teknik bilgiler, dropper uygulamalarının algılamayı önlemek için çok aşamalı bir yaklaşım kullandığını ve kötü amaçlı bileşenleri bir komuta ve kontrol (C2) sunucusundan dinamik olarak indirdiğini ortaya koyuyor.

Dikkate değer bir strateji, tarihsel olarak kötü amaçlı yazılımların kullanıcı etkileşimi olmadan yük yüklemesini otomatikleştirmeye yönelik bir vektörü olan AccessibilityService’in kötüye kullanılmasını içerir.

Google’ın kötüye kullanımla mücadele etmek için kısıtlamalar getiren son politika güncellemelerine rağmen, engelli kullanıcılara yardımcı olmak için oluşturulan bu güçlü Android hizmetini kötüye kullanan kötü amaçlı yazılımlar sıklıkla ortaya çıkıyor.

Anatsa’yı bırakanların Erişilebilirlik Hizmetine erişim izni, daha temiz bir uygulama bağlamında meşru bir özellik olarak görünen “pil tüketen uygulamaları hazırda bekletme” ihtiyacıyla gizlendi.

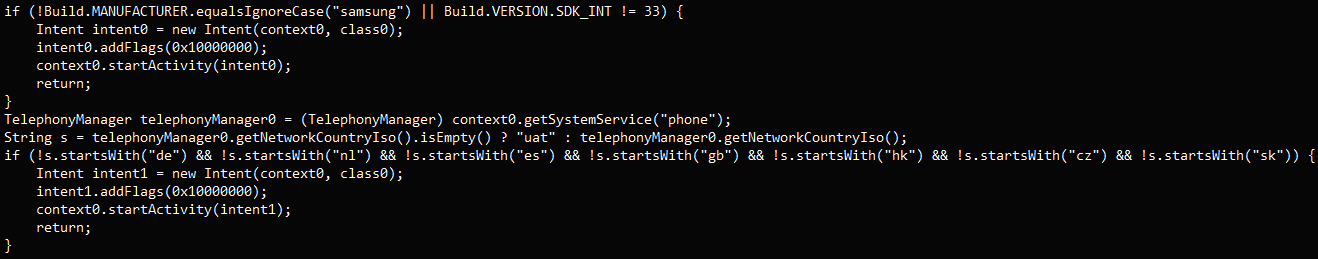

Threat Fabric, bir vakada kötü amaçlı kod güncellemesinin, damlalık uygulamasının Google Play’e yüklenmesinden bir hafta sonra sunulduğunu ve Samsung cihazlarınınkilerle (Tek Kullanıcı Arayüzü) eşleşen kullanıcı arayüzü gezinme parametrelerini eklediğini tespit etti.

Aynı kampanyada kullanılan diğer damlalıklar satıcıya özel kod içermediğinden daha geniş bir Android cihaz yelpazesini hedefliyor.

Kötü amaçlı kod güncellemesi, C2’den dört farklı adımda indiriliyor; bu, muhtemelen Google’ın kod inceleme mekanizmaları tarafından tespit edilmekten ve işaretlenmekten kaçınmak için kullanılan bir taktik.

- Yapılandırma Alma: Kötü amaçlı kod için gerekli dizeleri içeren yapılandırmayı C2 sunucusundan indirir ve şüpheli göstergeleri gizleyerek anında tespit edilmesini önler.

- DEX Dosyasını İndir: Daha önce indirilen dizeler tarafından etkinleştirilen, yük kurulumundan sorumlu kötü amaçlı kodu içeren bir DEX dosyasını alır.

- Yük URL’si Yapılandırması: Yükün URL’sini içeren bir yapılandırma dosyası indirerek saldırganların gerektiğinde yük bağlantısını güncellemesine olanak tanır.

- Faydalı Yük Kurulumu: Anatsa kötü amaçlı yazılımını indirmek, yüklemek ve başlatmak için DEX dosyasını kullanarak bulaşma sürecini tamamlar.

Anatsa kampanyasının yayılması oldukça ciddi ve mali dolandırıcılık riskini de beraberinde getiriyor. Android kullanıcılarının, bir uygulamayı yüklemeden önce kullanıcı derecelendirmelerini ve yayıncı geçmişini dikkatle incelemeleri önerilir.

Korunmanın iyi bir yolu, tanınmış satıcılardan gelmeyen performans artırıcı, üretkenlik ve güvenli mesajlaşma uygulamalarından kaçınmaktır.

Yeni uygulamalar yüklerken, istenen izinlerin listesini kontrol etmeniz ve uygulamanın amacı ile ilgisi olmayan izinleri reddetmeniz önemle tavsiye edilir (örneğin, bir fotoğraf düzenleme uygulamasının mikrofona erişmesine gerek yoktur).

Yeni uygulamalar yüklerken, istenen izinleri, özellikle de olası kötü amaçlı yazılım tehditlerine karşı bir tehlike işareti olarak görülmesi gereken Erişilebilirlik Hizmetiyle ilgili izinleri dikkatle inceleyin.