Morphisec, doğrudan bilgisayar belleğinde çalıştırma, çalışırken gerekli sistem işlevlerini ve kaynakları çalıştıran ve güvenlik yazılımı tarafından algılanmayı önlemek için birden fazla teknik katmanı kullanan yeni bir kötü amaçlı yazılım tehdidi resmenterRat’ı keşfeder.

Morphisec araştırmacıları tarafından adlandırılan yeni ve sofistike bir kötü amaçlı yazılım parçası, sağlık ve ilaç sektörleri içindeki organizasyonları aktif olarak hedefleyen ve en son 10 Mart 2025 civarında meydana gelen saldırı dalgası ile keşfedildi.

Morphisec’in Tehdit Laboratuarları araştırmacıları, kötü amaçlı yazılımların işleri çözmeye ve çalışırken kaynakları dinamik olarak ele almaya olan yüksek güvenmesi nedeniyle BT çözücü olarak adlandırdı ve geleneksel yöntemlerin onu tespit etmesini çok daha zorlaştırdı.

Araştırmacılara göre, ResolverRat, alıcılara kötü niyetli bir bağlantıya tıklamaya baskı yaparak aciliyet veya korku duygusu yaratmak için tasarlanmış kimlik avı e -postaları aracılığıyla dağıtılır. Tıklandıktan sonra bağlantı, ResolverRat enfeksiyon sürecini başlatan bir dosyaya yol açar.

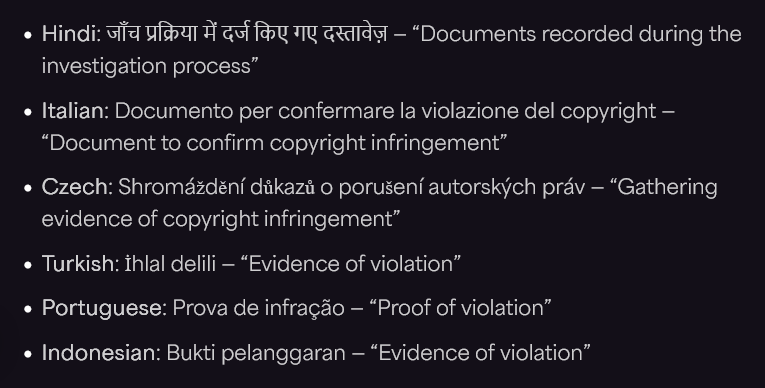

E -postalar hedeflenen ülkenin ana dilinde yazıldığı ve yasal soruşturmalar veya telif hakkı ihlalleri gibi sürekli olarak endişe verici konuları kullandığı için bu son derece yerelleştirilmiş bir kimlik avı saldırısıdır. Bu çok dilli yaklaşım, kişiselleştirilmiş hedefleme yoluyla başarılı enfeksiyonları en üst düzeye çıkarmayı amaçlayan küresel bir operasyon olduğunu göstermektedir.

ResolverRat enfeksiyonları, kötü amaçlı bir DLL dosyasının yanında, meşru, imzalı bir programın yanına yerleştirilmesini içeren bir teknik olan DLL yan yükleme ile başlar ‘hpreader.exe‘ bu durumda. ‘HPreader.exe’ yürütüldüğünde, kötü amaçlı DLL’yi bilmeden yükler ve kötü amaçlı yazılımların yürütülmesini tetikler.

İlginç bir şekilde, aynı yürütülebilir, Rhadamanthys kötü amaçlı yazılımlarını dağıtan yeni bir kampanyada CPR tarafından tanımlandı ve Cisco Talos, Lumma bilgi çalma kötü amaçlı yazılımları sunmak için kullanılan benzer kimlik avı tekniklerini belgeledi. Bu, grupların araçları yeniden kullandığını, kaynakları paylaştığını veya koordineli bir çabanın veya paylaşılan siber suçlu bağlı kuruluşların bir parçası olduğunu gösterebilir.

ResolverRat, ağ trafiğini harmanlamak için kapsamlı kod gizlemesi ve standart bağlantı noktaları üzerinde özel bir protokol dahil olmak üzere tespitten kaçınmak için birden fazla kaçaklama katmanı kullanır. Kötü amaçlı kodu doğrudan bilgisayarın belleğinde (bellek içi yürütme) yürütür ve çalışırken gerekli sistem işlevlerini dinamik olarak tanımlar ve kullanır (API çözünürlüğü).

Bir yeniden başlatmadan sonra bile enfekte bir sistemde kalmak için, ResolverRat Windows kayıt defterinde 20’ye kadar giriş oluşturur, çeşitli yerlere yayılır ve çeşitli yerlere kopyalarını yükler.

Ayrıca, kötü amaçlı yazılım benzersiz bir sertifika doğrulama yöntemi kullanır ve ‘.NET Kaynak Çözücü Kaçırma’ tekniği, gizliliğinin önemli bir unsurudur. Ek olarak, analizi analizi parmak izlemeye çalışır ve incelendiğini tespit ettiğinde davranışını değiştirebilir.

Saldırganların kimlik bilgileri ve hasta verileri gibi hassas bilgileri çalmasına ve daha kolay iletim için büyük veri kümelerini daha küçük parçalara ayırmasına olanak tanır. ResolverRat ayrıca, saldırganların komutları yürütmesine, dosya yüklemesine, ekran görüntüleri almasına, tuş vuruşlarını yakalamasına ve potansiyel olarak daha fazla kötü amaçlı yazılım dağıtmasına olanak tanıyan uzaktan erişim özelliklerine sahiptir.

Bellek içi infazın, ileri kaçınma tekniklerinin ve esnek C2 altyapısının bu sofistike karışımı, sağlık ve ilaçlar gibi hassas sektörler için önemli bir tehdit oluşturmaktadır ve kuruluşların bu tehditlere etkili bir şekilde karşı koymak için proaktif savunma stratejileri benimseme ihtiyacını vurgulamaktadır.