Yeni Atomic varyantı, tarayıcı ve sistem dosyalarını hedeflemek, kullanıcı hesabı şifrelerini almak ve sanal alan veya öykünücü yürütmesini tanımlamak için Python ve Apple Script kodunu kullanıyor.

Bitdefender araştırmacıları, geçen yıl macOS kullanıcıları için en yaygın tehditlerden biri olan AMOS Stealer’ın (veya Atomic Stealer) yeni bir versiyonunu keşfetti. Bitdefender’a göre yeni varyant, macOS siber güvenlik ürünlerinin tespit yeteneklerini geliştirmek için eski veya yeni kötü amaçlı yazılım örnekleri yeniden incelenirken keşfedildi.

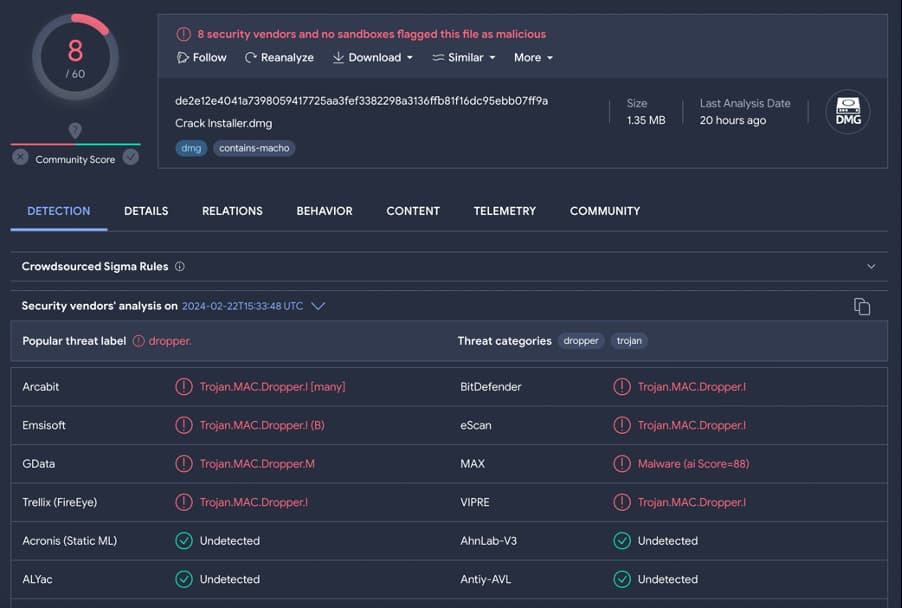

Araştırmacılar, boyutlarına göre şaşırtıcı derecede küçük (1,3 MB) birkaç şüpheli macOS disk görüntü dosyasını izole ettiğinde, AMOS Stealer’ın yeni bir versiyonunun ortaya çıkmasından şüphelenmeye başladılar.

Yeni varyant, bilgi hırsızları, keylogger’lar ve kripto para madenciliği araçları da dahil olmak üzere çok sayıda kötü amaçlı yazılım ailesinin işlevlerini birleştirerek hassas verileri çalmasına olanak tanırken, gelişmiş gizliliği de kullanıcıların enfeksiyonu tanımlamasını/kaldırmasını zorlaştırıyor.

Daha fazla araştırma, bu varyantın RustDoor’un ikinci varyantıyla benzerlikler paylaştığını ortaya çıkardı. Araştırmacılar, “Her ikisi de kurbanın bilgisayarından hassas dosyalar toplamaya odaklanıyor gibi görünüyor; mevcut olan, RustDoor tarafından kullanılan betiğin daha gelişmiş bir versiyonu” dedi.

Ancak yeni varyantın ek özellikleri var. Safari tarayıcı çerezlerini saklayan Cookies.binarycookies dosyasını toplar, belirli konumlardan hedeflenen uzantılara sahip dosyalar elde eder ve ele geçirilen bilgisayar hakkında bilgi toplamak için system_profiler yardımcı programını kullanır.

Saldırganlar donanımla ilgili ayrıntıları, işletim sistemi sürümlerini, bağlı ekranları ve grafik kartlarını ele geçirmeyi hedefliyor. Şifreler, şifreleme anahtarları ve sertifikalar dahil olmak üzere arşive hassas bilgiler ekleyerek kripto para platformlarına olan ilgilerinin arttığını gösteriyorlar.

Bu sürüm, Python’u Apple Scripting ile birleştirmeye yönelik olağandışı bir tekniğe sahiptir; burada filegrabber() işlevi, osascript -e komutunu kullanarak büyük bir Apple komut dosyası bloğunu yürütür. DMG dosyaları, tehdit aktörleri tarafından veri çalmak için kullanılan Intel ve ARM mimarilerine yönelik FAT ikili ve Mach-O dosyalarını içerir.

Araştırmacıların bir blog yazısında belirttiği gibi, açıldığında Crack Installer uygulaması kullanıcıdan dosyayı açmasını ister. Python betiği, kripto cüzdan uzantıları, tarayıcı verileri ve kullanıcı hesabı şifreleri dahil olmak üzere birden fazla kaynaktan hassas veriler toplar.

Chromium () işlevi, hedeflenen Chromium tabanlı tarayıcılardan web verileri, oturum açma verileri ve çerezler dahil olmak üzere dosyaları toplar. Ayrıca kripto para birimi tarayıcı uzantılarını ve Mach-O ikili dosyalarını da hedefler. parseFF() işlevi Firefox’u hedefler ve tüm profillerle ilişkili dosyaları toplar.

Ayrıca komut dosyası, Electrum, Coinomi, Exodus veya Atomic gibi yüklü kripto cüzdanlarını hedefliyor. Toplanan veriler bir POST isteği kullanılarak C2 sunucusuna gönderilen bir ZIP arşivinde saklanır. Arşiv yapısı C2 sunucusu tarafından onaylanır.

Varyant şu anda büyük ölçüde tespit edilememiştir. Bitdefender, kuruluşların ve uygulayıcıların bu tehdidi tespit etmelerine ve azaltmalarına yardımcı olmak için Uzlaşma Göstergeleri’ni yayınladı.

İLGİLİ KONULAR

- BlueNoroff APT, ObjCShellz Kötü Amaçlı Yazılımla macOS’u Hedefliyor

- Lazarus Group, kripto hırsızlığı için KandyKorn macOS kötü amaçlı yazılımını kullanıyor

- Yeni Truva Atı Proxy Kötü Amaçlı Yazılımıyla Bağlantılı Kırık macOS Yazılımı

- Yeni macOS Arka Kapısı Fidye Yazılımı Çeteleriyle Bağlantılı Veri Çalıyor

- Yeni Kötü Amaçlı Yazılım, Windows ve macOS Cihazlarını Proxy Düğümlerine Dönüştürüyor