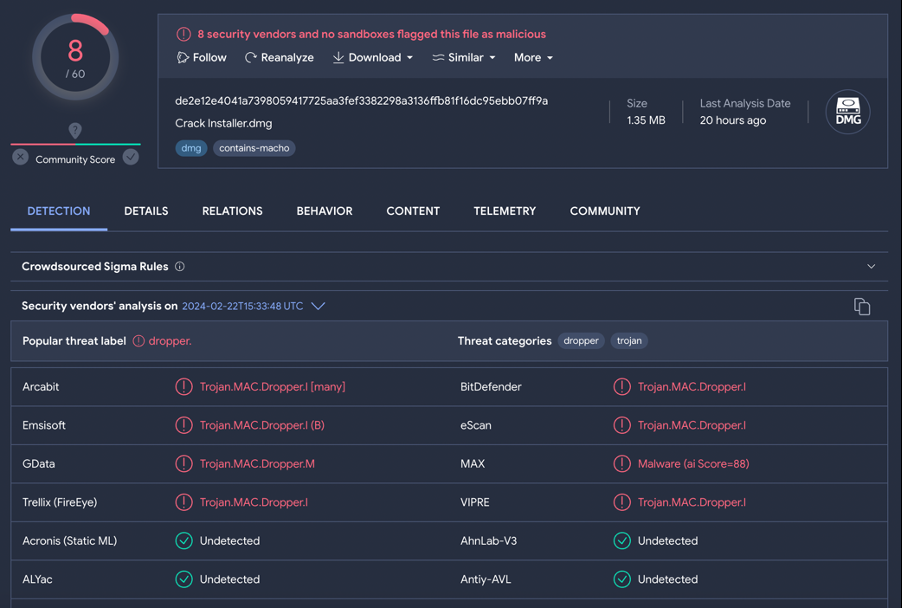

AMOS (Atomic) Stealer kötü amaçlı yazılımının yeni bir çeşidi ortaya çıktı ve hassas bilgileri çalmak için gelişmiş tekniklerle macOS kullanıcılarını hedef alıyor.

Bitdefender’ın son analizi, bu endişe verici gelişmeye ışık tutarak, kötü amaçlı yazılımın yöntemlerini ve bireysel kullanıcılar ve kuruluşlar için etkilerini ortaya koyuyor.

Kötü amaçlı yazılım dosyasını, ağı, modülü ve kayıt defteri etkinliğini şu şekilde analiz edebilirsiniz: ANY.RUN kötü amaçlı yazılım korumalı alanıve Tehdit İstihbaratı Araması bu, işletim sistemiyle doğrudan tarayıcıdan etkileşim kurmanıza olanak tanır.

Gizli Sızma ve Veri Hırsızlığı

İlk olarak 2023’ün başlarında belgelenen AMOS Stealer, kısa sürede macOS kullanıcıları için en yaygın tehditlerden biri haline geldi.

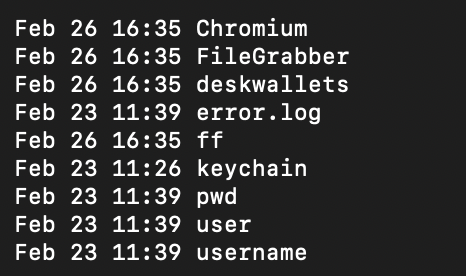

Bu yeni varyant, kötü amaçlı faaliyetlerini gizlice yürütmek için Python ve Apple Script kodunun bir kombinasyonunu kullanıyor.

Kötü amaçlı yazılım, kurbanın diskine bir Python betiği bırakarak, kripto cüzdan uzantılarıyla ilişkili dosyalar, tarayıcı verileri (şifreler, çerezler, oturum açma verileri vb.), Masaüstündeki dosyalar ve dosyalar dahil olmak üzere çok çeşitli hassas verileri toplayabilir. Belge dizinleri, donanımla ilgili ve sistem bilgileri ve hatta yerel kullanıcı hesabının parolası.

Bu kötü amaçlı yazılımın kullandığı en kurnaz taktiklerden biri, işletim sistemini taklit eden sahte bir iletişim kutusu görüntülemektir.

Bir sistem güncellemesi kisvesi altında, kullanıcılardan yerel hesap şifrelerini ister, girilirse bu şifre yakalanıp daha sonraki kötü amaçlı faaliyetler için kullanılır.

Bitdefender’ın AMOS Stealer’ın koduna ilişkin daha ayrıntılı analizi, RustDoor arka kapısıyla önemli benzerlikler ortaya çıkardı ve bu da farklı kötü amaçlı yazılım aileleri arasında taktiklerin yakınlaştığını ortaya koydu.

Her iki kötü amaçlı yazılım türü de kurbanın bilgisayarından hassas dosyaları toplamaya odaklanır; AMOS Stealer, Safari tarayıcı çerezlerinin çıkarılması da dahil olmak üzere ek veri hırsızlığı yapabilen daha gelişmiş bir sürümdür.

Dağıtım Taktikleri

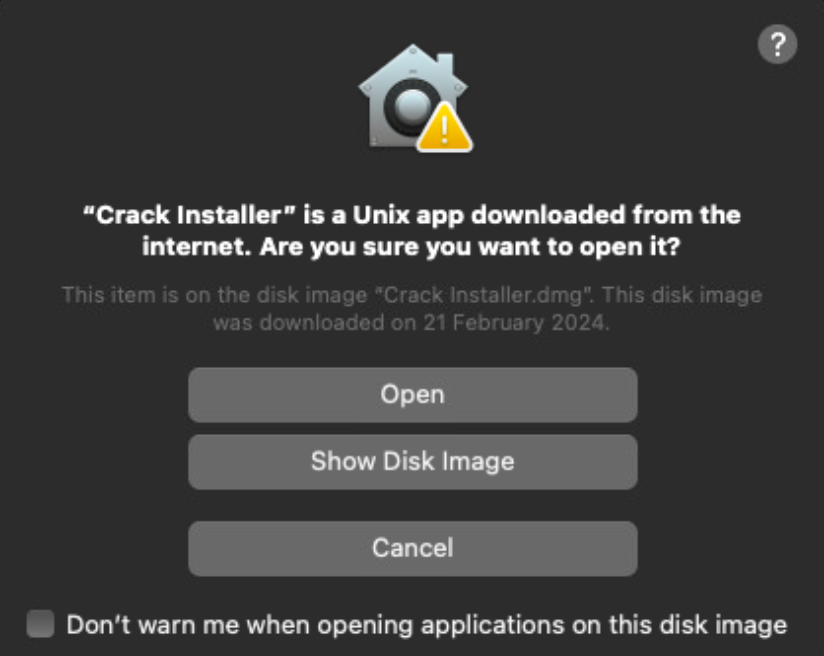

AMOS Stealer, şaşırtıcı derecede küçük olan disk görüntü dosyalarına yayılarak şüphe uyandırma olasılığını azaltır.

Bu dosyalar, Python betiği için bir damlalık görevi gören, hem Intel hem de ARM mimarileri için Mach-O dosyalarını içeren bir FAT ikili dosyası içerir.

Apple’ın güvenlik mekanizmalarını aşmak için yaygın olarak kullanılan bir taktik, kullanıcıları sağ tıklayıp disk görüntüsündeki görünüşte zararsız bir “Crack Installer” uygulamasını açmaya kandırmaktır.

AMOS Hırsızına Karşı Koruma

AMOS Stealer’ın gizli yapısı ve neden olduğu potansiyel hasar göz önüne alındığında, macOS kullanıcılarının dikkatli olması gerekiyor.

Apple’ın XProtect ve Kötü Amaçlı Yazılım Temizleme Aracı (MRT) gibi yerleşik korumaları, kötü amaçlı yazılımları otomatik olarak güncelleyip engelleyerek bilinen kötü amaçlı yazılımlara karşı bir miktar savunma sunar.

Ancak kötü amaçlı yazılım yaratıcılarının gelişen taktikleri, kullanıcıların aynı zamanda güvenli gezinme alışkanlıkları edinmesi, istenmeyen yazılım güncellemelerine karşı dikkatli olması ve ek siber güvenlik önlemlerini dikkate alması gerektiği anlamına geliyor.

Yeni AMOS Stealer versiyonunun keşfi, macOS kullanıcılarına yönelik devam eden kötü amaçlı yazılım tehdidini vurguluyor.

Bu kötü amaçlı yazılım, çok çeşitli hassas bilgileri çalmak için gelişmiş teknikler kullanan, kişisel ve kurumsal güvenlik açısından önemli bir risk oluşturur. Bu ve benzeri tehditlerle mücadelede farkındalık ve proaktif siber güvenlik uygulamaları büyük önem taşıyor.

IOC’ler

DMG dosyaları için IOC Karmaları:

- 0caf5b5cc825e724c912ea2a32eceb59

- f0dc72530fa06b278b7da797e5fcb3a1

- 6c402df53630f7a41f9ceaafdca63173

- e5c059cc26cc430d3294694635e06aef

- b1e0274963801a8c27ef5d6b17fe4255

- 8672d682b0a8963704761c2cc54f7acc

- 11183a3f8a624dbf66393f449db8212e

- e6412f07e6f2db27c79ad501fbdb6a99

- b1b64298a01b55720eb71145978dd96b

- 15e64a1f7c5ca5d64f4b2a8bf60d76a0

- 4dce69d4d030bd60ee24503b8bdda39d

- 740e5f807102b524188ffd198fe9bb3b

- 8c71b553c29ff57cf135863f6de7125e

Mach-O damlalıkları için IOC’ler:

- 6aab14b38bbb6b07bd9e5b29a6514b62

- af23cd92ab15ebcc02b91664a0adc6fb

- d9c40f35b9eaf16a2a7b4204a4e369a8

- 6e777e9d95945386ced5c1cbb3173854

- bc113574cfe6b8d0fb6fb13f43be261b

- e125d2e359995c4f4b4d262244767385

- 98fdef18dfca95dfd75630d8f1d54322

- a66027146c009b3fdbc29400c7c74346

- df74b93df64240e86d8d721c03d7a8a3

- 08fc1d03db95a69cddcd173c1311e681

- 013f3ba3a61ba52ba00b53da40da8a2b

- 259809091a9d4144a307c6363e32d2ea

Python komut dosyaları için IoC’ler

- 6e375185480ee26c2f31c04c36a8a0e8

- c8ac97b9df5a2dc51be6a65e6d7bce6b

- 70b0f6ff8facca122591249f9770d7c9

- fba8e41640a249f638de197ad615bd72

Truva atları, fidye yazılımları, casus yazılımlar, rootkitler, solucanlar ve sıfır gün açıklarından yararlanmalar dahil olmak üzere kötü amaçlı yazılımları engelleyebilirsiniz. Perimeter81 kötü amaçlı yazılım koruması. Hepsi son derece zararlıdır, ortalığı kasıp kavurabilir ve ağınıza zarar verebilir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn’de takip edin & heyecan.