CISA, AMI’nin Megarac süpürgelik yönetim kontrolörü (BMC) yazılımında maksimum şiddet güvenlik açığının artık saldırılarda aktif olarak sömürüldüğünü doğruladı.

Megarac BMC ürün yazılımı, fiziksel olarak mevcut olmadan sorun giderme için uzak sistem yönetimi özellikleri sağlar ve bulut servis sağlayıcılarına ve veri merkezlerine ekipman tedarik eden birkaç satıcı (HPE, ASUS ve Asrock dahil) tarafından kullanılır.

Bu kimlik doğrulama bypass güvenlik kusuru (CVE-2024-54085 olarak izlendi), kullanıcı etkileşimini ve potansiyel olarak tuğla açılmamış sunucuları gerektirmeyen düşük karmaşık saldırılarda uzaktan bilgili saldırıcılar tarafından kullanılabilir.

“Bu güvenlik açığının kullanılması, bir saldırganın uzlaşmış sunucuyu uzaktan kontrol etmesine, kötü amaçlı yazılım, fidye yazılımı, ürün yazılımı kurcalama, tuğla anakart bileşenleri (potansiyel sunucu fiziksel hasarı (aşırı voltaj / tuvalet) ve bir kurbanın durduramayacağını açıklayamadığını açıklayan,” bir vict yeniden başlatma Loops’u keşfetmesine izin verir. “

Eclypsium araştırmacıları, Temmuz 2023’te açıklanan başka bir kimlik doğrulama baypas hatası (CVE-2023-34329) için AMI tarafından verilen yamaları analiz ederken CVE-2024-54085’i keşfetti.

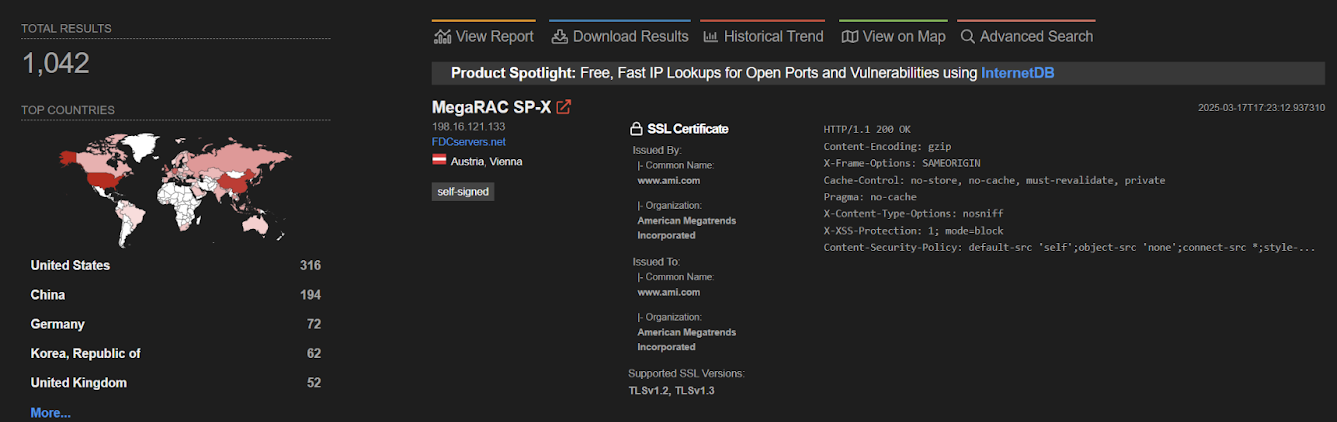

Mart ayında, AMI CVE-2024-54085’i düzeltmek için güvenlik güncellemeleri yayınladığında, Eclypsium çevrimiçi olarak saldırılara maruz kalan 1000’den fazla sunucu buldu ve bir istismar oluşturmanın “zorlayıcı olmadığını”, Megarac BMC ürün yazılımı ikili olarak şifrelenmediğini görmek.

Eclypsium, “Bildiğimiz kadarıyla, güvenlik açığı sadece AMI’nin BMC yazılım yığınını etkiler. Ancak, AMI BIOS tedarik zincirinin en üstünde olduğundan, aşağı akış etkisi bir düzineden fazla üreticiyi etkiler.”

CISA Çarşamba günü, vahşi doğada kullanılabilirliğin kullanıldığını doğruladı ve siber güvenlik ajansı tarafından saldırılarda aktif olarak sömürülen güvenlik kusurlarını listeleyen bilinen sömürülen güvenlik açıkları kataloğuna ekledi.

Kasım 2021 Bağlayıcı Operasyonel Direktifi (BOD) 22-01 tarafından zorunlu kılınan Federal Sivil Yürütme Şubesi (FCEB) ajansları, 16 Temmuz’a kadar bu devam eden saldırılara karşı sunucularını yamalayacak üç haftaya sahipler.

BOD 22-01 yalnızca federal ajanslar için geçerli olsa da, tüm ağ savunucularına potansiyel ihlalleri engellemek için bu güvenlik açığını mümkün olan en kısa sürede yamalamaya öncelik vermeleri tavsiye edilir.

Cisa, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleridir ve federal işletme için önemli riskler oluşturmaktadır.”

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.