Amazon, kötü amaçlı Uzak Masaüstü Protokolü bağlantı dosyalarını kullanarak Windows kimlik bilgilerini ve verilerini çalmak için Rus APT29 bilgisayar korsanlığı grubu tarafından hükümete ve askeri kuruluşlara yönelik hedefli saldırılarda kullanılan etki alanlarını ele geçirdi.

“Rahat Ayı” ve “Gece Yarısı Blizzard” olarak da bilinen APT29, Rusya’nın Dış İstihbarat Servisi’ne (SVR) bağlı, Rusya devleti destekli bir siber casusluk grubudur.

Amazon, APT29’un kullandığı kimlik avı sayfalarının AWS etki alanları olarak görünmesine rağmen ne Amazon’un ne de bulut platformuna ait kimlik bilgilerinin bu saldırıların doğrudan hedefi olmadığını açıklıyor.

Duyuruda, “Kullandıkları alan adlarından bazıları, hedefleri, alanların AWS alanları olduğuna inandırmak için kandırmaya çalıştı (değillerdi), ancak hedef Amazon değildi, AWS müşteri kimlik bilgilerini takip eden grup da değildi.”

“Bunun yerine APT29, Microsoft Uzak Masaüstü aracılığıyla hedeflerinin Windows kimlik bilgilerini aradı.”

“Bu aktiviteyi öğrendikten sonra, operasyonu kesintiye uğratmak için APT29’un kötüye kullandığı ve AWS’yi taklit eden alan adlarına el koyma sürecini derhal başlattık.”

Tehdit aktörleri, küresel olarak hükümetleri, düşünce kuruluşlarını ve araştırma kurumlarını hedef alan, hassas bilgileri çalmak için genellikle kimlik avı ve kötü amaçlı yazılım kullanan son derece karmaşık saldırılarla tanınıyor.

Dünya çapındaki kuruluşları hedefleme

APT29’un son kampanyası, ilk keşfedildiği Ukrayna’da önemli bir etki yaratmış olsa da, kapsamı genişti ve Rusya’nın düşmanı olarak kabul edilen birden fazla ülkeyi hedef alıyordu.

Amazon, bu özel kampanyada APT29’un, tipik “dar hedefleme” stratejisinin tam tersi yaklaşımını izleyerek, genellikle olduğundan çok daha fazla sayıda hedefe kimlik avı e-postaları gönderdiğini belirtiyor.

Ukrayna’nın Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), ‘UAC-0215’ altında izledikleri toplu e-posta etkinliği hakkında uyarıda bulunmak amacıyla bu “Rogue RDP” ekleri hakkında bir danışma belgesi yayınladı.

Mesajlarda Amazon ve Microsoft hizmetleriyle ‘entegrasyon’ sorunlarının ele alınması ve ‘sıfır güven’ siber güvenlik mimarisinin (Sıfır Güven Mimarisi, ZTA) uygulanması konusu kullanıldı.

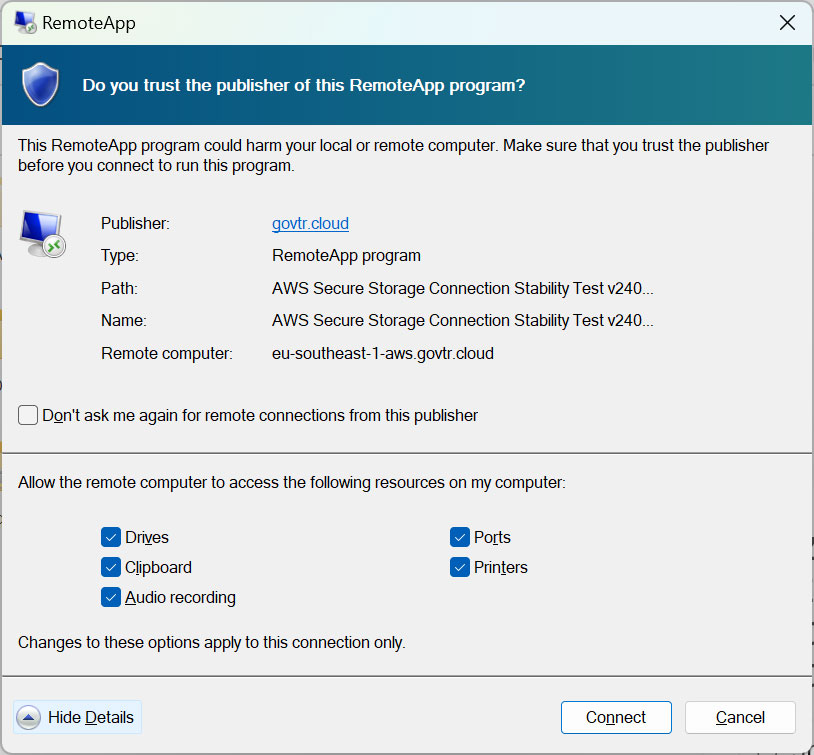

E-postalar, açıldığında kötü amaçlı sunuculara bağlantıları otomatik olarak başlatan “Sıfır Güven Güvenlik Ortamı Uyumluluk Kontrolü.rdp” gibi adlara sahip RDP (Uzak Masaüstü Protokolü) bağlantı dosyalarını içeriyordu.

Kaynak: BleepingComputer

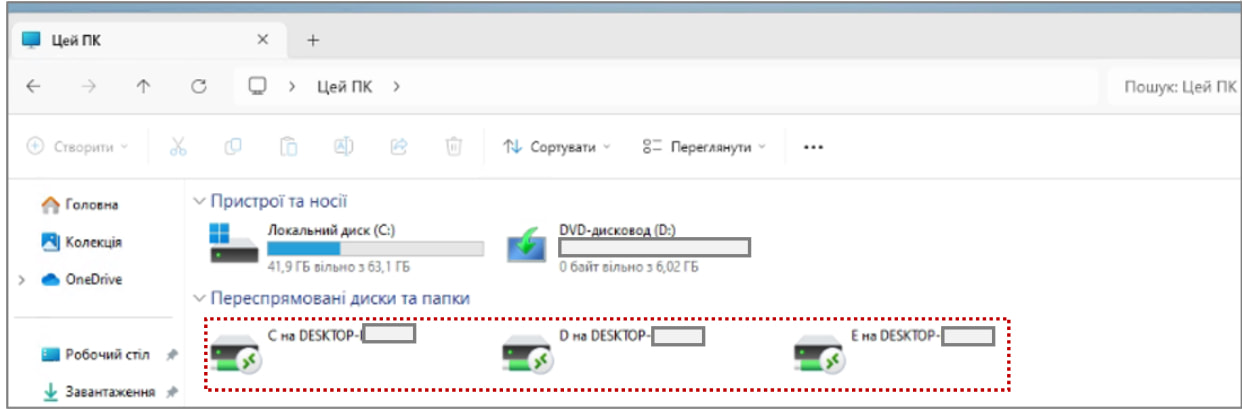

Yukarıdaki RDP bağlantı profillerinden birinin görüntüsünden görülebileceği gibi, aşağıdakiler de dahil olmak üzere tüm yerel kaynakları saldırgan tarafından kontrol edilen RDP sunucusuyla paylaştılar:

- Yerel diskler ve dosyalar

- Ağ kaynakları

- Yazıcılar

- COM bağlantı noktaları

- Ses cihazları

- Pano

Ayrıca UA-CERT, bunların ele geçirilen cihazda yetkisiz programları veya komut dosyalarını yürütmek için de kullanılabileceğini söylüyor.

Kaynak: CERT-UA

Amazon, bu kampanyanın Windows kimlik bilgilerini çalmak için kullanıldığını söylese de, hedefin yerel kaynakları saldırganın RDP sunucusuyla paylaşıldığı için bu durum, tehdit aktörlerinin doğrudan paylaşılan cihazlardan veri çalmasına da olanak tanımış olacaktı.

Bu, hedefin sabit disklerinde, Windows panosunda ve eşlenen ağ paylaşımlarında depolanan tüm verileri içerir.

CERT-UA, olası saldırı veya ihlal işaretlerini tespit etmek için bültenlerinin IoC bölümünde paylaşılan IP adresleri için ağ etkileşimi günlüklerinin incelenmesini önerir.

Ayrıca saldırı yüzeyini azaltmak için aşağıdaki önlemlerin alınması tavsiye edilir:

- Posta ağ geçidinde ‘.rdp’ dosyalarını engelleyin.

- Gerekmediğinde kullanıcıların herhangi bir ‘.rdp’ dosyasını başlatmasını önleyin.

- Mstsc.exe programından harici ağ kaynaklarına RDP bağlantılarını kısıtlamak için güvenlik duvarı ayarlarını yapılandırın.

- RDP yoluyla kaynak yeniden yönlendirmeyi devre dışı bırakmak için grup ilkelerini yapılandırın (‘Uzak Masaüstü Hizmetleri’ -> ‘Uzak Masaüstü Oturum Ana Bilgisayarı’ -> ‘Cihaz ve Kaynak Yeniden Yönlendirme’ -> ‘İzin verme…’).

APT29, Rusya’nın en yetenekli siber tehditlerinden biri olmaya devam ediyor ve son zamanlarda yalnızca casus yazılım satıcılarının erişebildiği açıklardan faydalanmasıyla tanınıyor.

Geçtiğimiz yıl tehdit aktörlerinin TeamViewer, Microsoft ve Hewlett Packard Enterprise gibi önemli yazılım satıcılarını hacklediği ortaya çıkmıştı.

Batılı istihbarat servisleri bu ayın başlarında APT29’un Zimbra ve JetBrains TeamCity sunucularındaki kusurlardan “toplu olarak” yararlanarak dünya çapındaki önemli organizasyonlara sızma konusunda uyarmıştı.