Araştırmacılar, Microsoft 365 hesaplarına ve verilerine erişim isteyen Rus devlet destekli tehdit grubu Midnight Blizzard’a atfedilen bir operasyonu bozdular.

APT29 olarak da bilinen Hacker Group, seçilen hedefleri “kullanıcıları Microsoft’un cihaz kodu kimlik doğrulama akışı aracılığıyla saldırgan kontrollü cihazları yetkilendirmek için kandırmak için tasarlanmış kötü amaçlı altyapıya” yönlendirmek için bir sulama deliği kampanyasındaki web sitelerini tehlikeye attı.

Gece yarısı Blizzard tehdit oyuncusu Rusya’nın Dış İstihbarat Servisi (SVR) ile bağlantılıdır ve yakın zamanda Avrupa büyükelçiliklerini, Hewlett Packard Enterprise ve TeamViewer’ı etkileyen akıllı kimlik avı yöntemleriyle tanınır.

Rastgele hedef seçimi

Amazon’un tehdit istihbarat ekibi, APT29’un altyapısı için bir analitik oluşturduktan sonra sulama deliği kampanyasında kullanılan alan adlarını keşfetti.

Bir soruşturma, bilgisayar korsanlarının birden fazla meşru web sitesini tehlikeye attığını ve Base64 kodlaması kullanılarak kötü amaçlı kodları gizlediğini ortaya koydu.

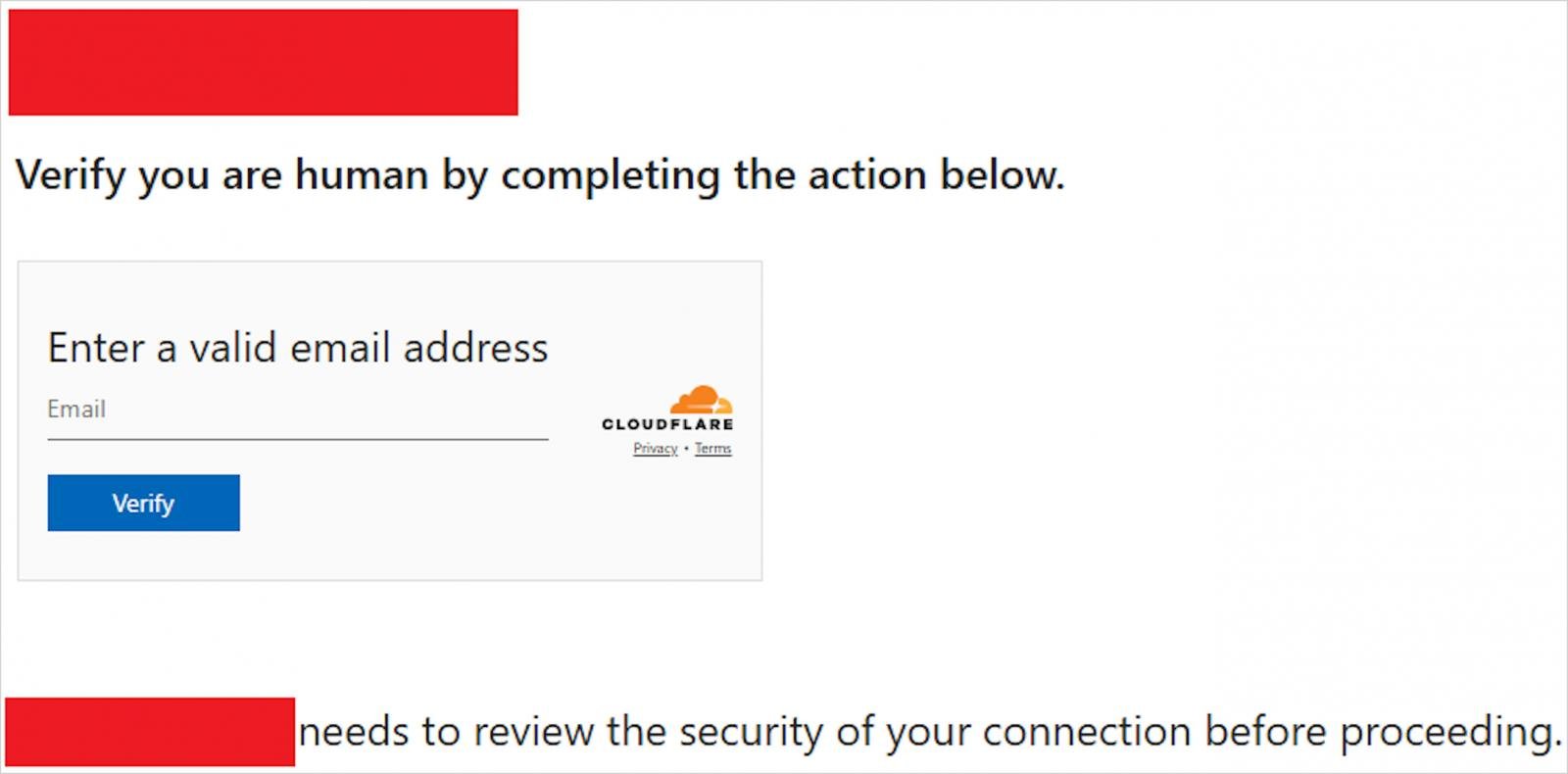

Randomizasyon kullanarak APT29, güvenliği ihlal edilen web sitesinin ziyaretçilerinin kabaca% 10’unu bulutflare doğrulama sayfalarını taklit eden alanlara yönlendirdi, findcloudflare[.]com veya bulutflare[.]yeniden yöneticiler[.]com.

.jpg)

Kaynak: Amazon

Amazon’un son eylem hakkında bir raporda açıkladığı gibi, tehdit aktörleri aynı kullanıcının birden çok kez yönlendirilmesini önlemek için kurabiye tabanlı bir sistem kullandı ve şüpheyi azaltı.

Sahte Cloudflare sayfalarına giren kurbanlar, saldırgan kontrollü cihazlara izin vermek için onları kandırmak amacıyla kötü niyetli bir Microsoft cihaz kodu kimlik doğrulama akışına yönlendirildi.

Kaynak: Amazon

Amazon, kampanya keşfedildikten sonra, araştırmacılarının EC2 örneklerini, belirlenen alanları bozmak için CloudFlare ve Microsoft ile ortaklık kurduğunu belirtti.

Araştırmacılar, APT29’un altyapısını başka bir bulut sağlayıcısına taşımaya çalıştığını ve yeni alan adları kaydettiğini gözlemledi (örn. bulutflare[.]yeniden yöneticiler[.]com).

Amazon’un baş bilgi güvenlik görevlisi CJ Moses, araştırmacıların tehdit oyuncusu hareketini izlemeye devam ettiğini ve çabayı bozduğunu söyledi.

Amazon, bu son kampanyanın APT29 için bir evrimi aynı kimlik bilgileri ve zeka toplamak amacıyla yansıttığını vurgulamaktadır.

Bununla birlikte, artık hedefleri uygulamaya özgü şifreler oluşturmak için kandırarak AWS veya sosyal mühendislik girişimlerini taklit eden alanlara veya sosyal mühendislik girişimlerini taklit eden alanlara güvenmeyen “teknik yaklaşımlarında iyileştirmeler” vardır.

Kullanıcıların cihaz yetkilendirme isteklerini doğrulamaları, çok faktörlü kimlik doğrulamayı (MFA) etkinleştirmeniz ve sistemlerinde web sayfalarından kopyalanan komutları yürütmekten kaçınmaları önerilir.

Yöneticiler mümkün olduğunca gereksiz cihaz yetkilendirme kusurlarını devre dışı bırakmayı, koşullu erişim politikalarını zorlamayı ve şüpheli kimlik doğrulama olaylarını yakından izlemeyi düşünmelidir.

Amazon, bu APT29 kampanyasının altyapısını tehlikeye atmadığını veya hizmetlerini etkilemediğini vurguladı.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.