Organizasyonları ve kullanıcıları potansiyel sömürüye maruz bırakarak Amazon Machine görüntülerini (AMIS) hedefleyen yeni bir güvenlik açığı ortaya çıktı.

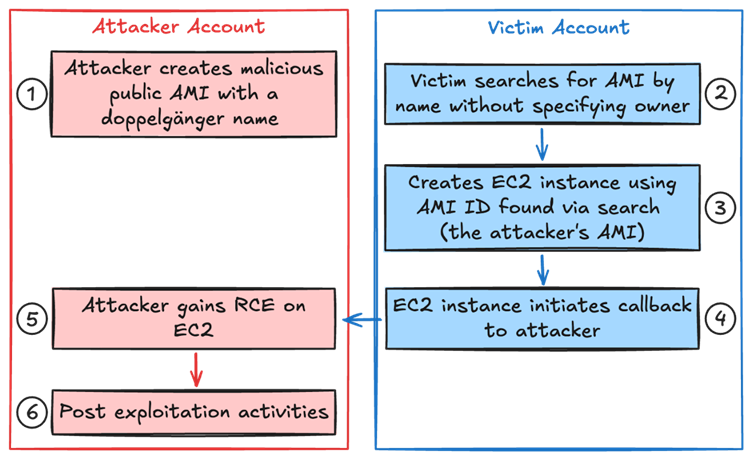

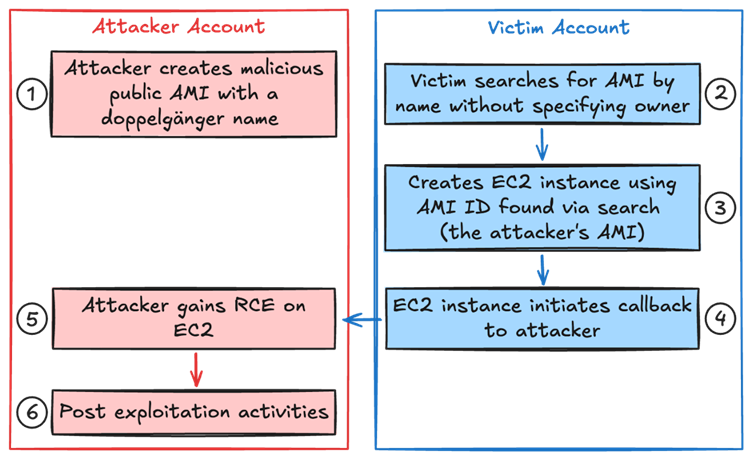

“Whoami Name Confusion Saldırısı” olarak adlandırılan bu kusur, saldırganların kötü niyetli sanal makine görüntülerini yanıltıcı isimler altında yayınlamasına ve şüphesiz kullanıcıları Amazon Web Services (AWS) altyapısına dağıtmalarına kandırmasına izin veriyor.

AMI güvenlik açığını anlamak

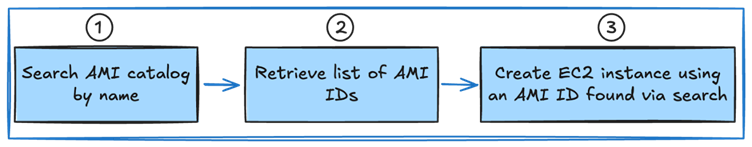

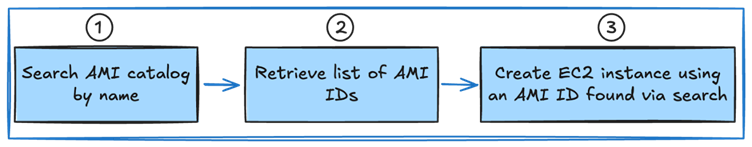

Amazon Makine Görüntüleri (AMIS), AWS’de EC2 örneklerini başlatmak için kullanılan önceden yapılandırılmış sanal makine şablonlarıdır.

AMI’ler özel, kamuya açık veya AWS pazarından satın alınabilirken, kullanıcılar genellikle belirli işletim sistemleri veya konfigürasyonlar için en son AMI’leri bulmak için AWS’nin EC2: DeenIMageAnes API’si aracılığıyla arama işlevselliğine güvenir.

Ancak, kullanıcılar veya kuruluşlar AMI arama sürecinde güvenilir “sahipler” belirtmek gibi belirli güvenlik önlemlerini uygulayamazlarsa, yanlışlıkla doğrulanmamış veya kötü niyetli bir görüntü kullanabilirler.

Bir isim karışıklık saldırısı olarak sınıflandırılan bu güvenlik açığı, kuruluşların Veri Köpek Güvenliği Laboratuarları tarafından yapılan bir rapora göre, görüntünün kaynağını veya sahibini doğrulamadan AMI isimlerine veya kalıplara güvendiği durumları kullanır.

Meşru olanlara benzeyen bir ad ile kötü niyetli bir AMI yayınlayarak (örneğin, “ubuntu/imaes/hvm-ssd/ubuntu-focal-20.04-amd64-sver-*”) AMI’lerinin “ Arama sonuçlarında en son ”.

Bir kez konuşlandırıldıktan sonra, bu kötü niyetli AMI’ler, hassas verileri ortaya çıkararak veya sistemlere yetkisiz erişim sağlayarak geri dönüş görevi görebilir.

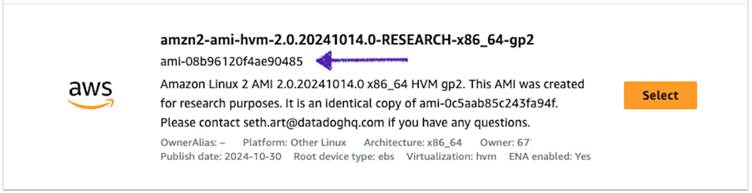

Bildirilen bir örnekte, araştırmacılar, meşru kaynakları taklit eden “Ubuntu/Images/HVM-SSD/Ubuntu-Focal-20.04-AMD64-Server-Whoami” adlı kötü niyetli bir AMI oluşturarak saldırıyı gösterdiler.

Bu kötü niyetli AMI, savunmasız konfigürasyonlar tarafından başarıyla alındı ve kullanıldı.

Saldırı Mekaniği ve Sömürü

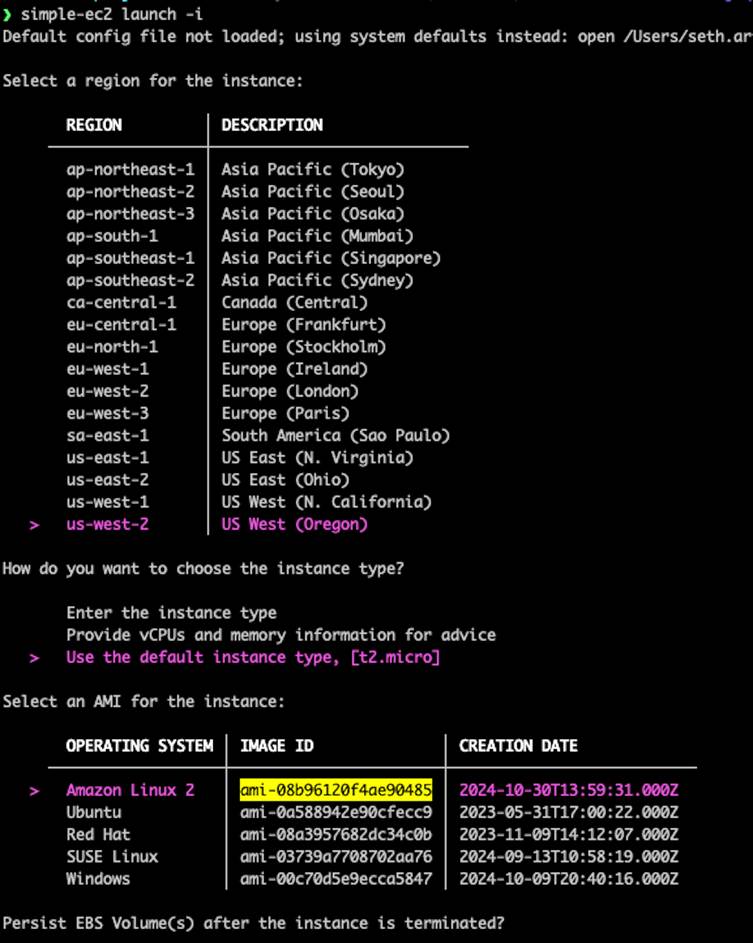

Güvenlik açığı, AMI aramalarının nasıl gerçekleştirildiğine ilişkin bir yanlış yapılandırma nedeniyle ortaya çıkar.

Örneğin, AMI alımı için aşağıdaki TerraForm kodunu kullanmak, “sahipler” özniteliği atlanırsa güvenlik açıklarına neden olabilir:

data "aws_ami" "ubuntu" {

most_recent = true

filter {

name = "name"

values = ["ubuntu/images/hvm-ssd/ubuntu-focal-20.04-amd64-server-*"]

}

}Bu yapılandırma, TerraForm’un EC2: DeenTiMaInes API’sının sorgulanmasıyla sonuçlanır ve arama kriterlerini eşleştiren tüm AMI’lerin bir listesini döndürür – güvensiz veya kötü niyetli kaynaklardan gelenler de dahildir.

Most_recent = true özniteliği uygulanırsa, Terraform otomatik olarak bir saldırganın kötü amaçlı kaynağı olabilecek en yeni AMI’yi seçer.

Saldırganlar, AMI’lerinin otomatik veya insan güdümlü aramalar tarafından seçilmesini sağlayan “AMZN”, “Ubuntu” veya diğer iyi bilinen desenler gibi anahtar kelimeler içeren adlarla kamu AMI’lerini yayınlayarak bunu kullanabilirler.

Seçildikten sonra, kötü niyetli AMI, arka kapı, kötü amaçlı yazılım veya diğer zararlı unsurları içerebilir, bu da bulut güvenliği için ciddi bir tehdit haline getirir.

Azaltma ve önleme

- Sahip filtrelerini kullanın: AMIS’i sorgularken her zaman sahipleri belirtin. Güvenilir değerler arasında Amazon, AWS-Marketplace veya 137112412989 (Amazon Linux) gibi iyi bilinen AWS hesap kimlikleri. Daha güvenli bir AWS CLI sorgusunun örneği:

aws ec2 describe-images \

--filters "Name=name,Values=amzn2-ami-hvm-*-x86_64-gp2" \

--owners "137112412989"- AWS’nin İzin Verilen AMIS özelliğini benimseyin: Aralık 2024’te tanıtılan bu özellik, AWS müşterilerinin güvenilir AMI sağlayıcılarının bir izin verilmesi oluşturmasına izin vererek EC2 örneklerinin yalnızca doğrulanmış hesaplardan görüntüler kullanılarak başlatılmasını sağlar.

- Terraform ve IAC araçlarını güncelleyin: TerraForm veya diğer altyapı araçlarının güncellenmiş sürümlerini kullandığınızdan emin olun. Son güncellemeler, uygunsuz AMI aramaları için uyarılar veya hatalar içerir (örneğin, TerraForm’un AWS_AMI sağlayıcısı artık Most_Recent = true, sahipleri belirtmeden kullanılırsa kullanıcıları uyarıyor).

- Kod Denetimleri Yapın: Kod tabanınızda TerraForm, CLI komut dosyaları ve Python, Go ve Java gibi programlama dilleri dahil olmak üzere Riskli Desenler aramak için SEMGREP gibi araçları kullanın.

tüzük:

- id: missing-owners-in-aws-ami

languages:

- terraform

patterns:

- pattern: |

data "aws_ami" $NAME {

...

most_recent = true

}

- pattern-not: |

owners = $OWNERS- Mevcut örnekleri izleyin: Doğrulanmamış AMI’lerden başlatılan örnekler için AWS hesaplarınızı denetlemek için açık kaynaklı Whoami-tarama gibi araçları kullanın. Bu araç, AMI’leri kamuya açık veya geri listelenmeyen kapsamlı bir örnek listesi sunar.

AWS, bu kırılganlığın potansiyel etkisini kabul etti ve bunu ele almak için araştırmacılarla birlikte çalıştı.

İfadelerine göre, AWS ortamlarındaki etkilenen sistemler üretim değildi ve müşteri verilerinin maruz kalması yoktu.

Buna ek olarak, AWS bu tür riskleri azaltmak için izin verilen AMIS özelliğini tanıttı ve müşterileri bu korkuluk uygulamaya teşvik etti.

“Whoami” güvenlik açığı, bulut ortamlarında çalışırken güvenli konfigürasyonlara ve gerekli tespitin kritik ihtiyacının altını çizmektedir.

Kuruluşlar, aramalar sırasında AMI sahipliğini doğrulamak ve AWS’nin yeni güvenlik özelliklerinden yararlanmak gibi güvenli uygulamaları benimsemelidir.

Potansiyel olarak etkilenen binlerce hesapla, AWS’deki hassas iş yüklerini ve verileri korumak için uyanıklığı korumak esastır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free