Kritik altyapıda siber güvenliğin önemi ilk olarak enerji endüstrisinde North American Electric Reliability Corporation Kritik Altyapı Koruması (NERC CIP) standartlarının oluşturulmasıyla anlaşıldı. Bu gereksinimler, elektrik şebekesine yönelik artan tehditlere yanıt olarak geliştirildi ve diğer kritik altyapı sektörlerinde siber güvenlik için bir emsal oluşturdu. Son yirmi yılda, altyapıyı güvence altına almak için bazıları başarılı olurken bazıları yetersiz kalan çeşitli yaklaşımlar benimsenmiştir.

En yeni yazılım çözümlerine yatırım yapmak uzun vadede en güvenli çözüm gibi görünse de, bu yaklaşımın çoğu sınırlı kaynaklar ve iş gücü kısıtlamalarıyla ilgili sınırlamaları vardır. Bu sınırlamalar açık riskler taşır ve bir şirketin hangi teknolojilere yatırım yapacağına karar verirken aldığı kararların merkezinde yer alır.

Bir siber güvenlik programının gerçek hayattaki maliyetleri

Siber güvenlik teknolojisinin maliyetini değerlendirirken, ön satın alma maliyetinden daha fazlasını dikkate almak önemlidir. Bu teknolojinin yaşam döngüsü maliyeti, bakım ve operasyonları desteklemek için yapılan genel giderleri, eğitim ve yeniden eğitim işçilerinin masraflarını ve operasyonlar için destek sözleşmelerini içerir. Bu ek maliyetlerin dikkate alınmaması, beklenmedik işletim giderlerine ve siber güvenlik önlemlerinin etkinliğinin azalmasına neden olabilir. Örneğin, yaygın bir senaryo, güvenlik özelliklerini kuran ancak bunları kullanmak üzere eğitilen çalışanlar ya emekli olduğu ya da şirketten ayrıldığı için bazen yıllarca kullanmayan bir kuruluştur. Bu senaryo, artan güvenlik ve uyumluluk risklerine yol açar. Sektör, yıllar önce yeni düzenlemelere uyumu ele almak için BT teknolojisini aldı ve sonuçları değerlendirmek veya iş gücünün bu teknolojileri benimsemesinin ne kadar kolay olacağını belirlemek için uygun bir yol olmadan BT dışı ortamlara enjekte etti.

Yetenek havuzunun sınırlamalarını anlama

Büyük ölçüde işletim teknolojilerine (OT) dayanan kritik altyapı kuruluşları, siber güvenlik yeteneği edinme konusunda sıklıkla zorluklarla karşılaşır. Sonuç olarak, kritik altyapı kuruluşları genellikle siber güvenlik rollerini doldurmak için mevcut iç kaynakların becerilerini artırmaya güvenmek zorunda kalıyor. Bu yaklaşım pratik olabilse de maliyetlidir ve bazen güvenilmezdir. Teknoloji basitleştirilmedikçe, özellikle siber güvenlik tehditlerinin sürekli gelişen doğası göz önüne alındığında, sürdürülebilir uzun vadeli bir çözüm olmayabilir.

Proje yöneticileri yıllardır bu sorumlulukları kurumsal BT departmanlarına nasıl devredeceklerini merak ettiler. Kapsamlı yazılım araçları bilgisi ile BT personeli, bilgi ve deneyim avantajına sahiptir. Ancak uzmanlıkları OT süreçlerini kapsamaz. Sonuç olarak, BT tarafından yönetilen programlar önemli operasyonel risklerle karşı karşıya kalır ve yanlışlıkla bir siber olay olasılığını artırabilir. Örneğin, birçok OT kuruluşu yıllardır hava boşluklu sistemlere güvenerek OT kaynaklarını kurumsal ağlardan fiziksel olarak yalıtıyor. OT ağları, şirketler olay yaşadığında bile bu prensip kullanılarak güvende tutuldu. Ne yazık ki, BT tarafından yönetilen programlar, OT ağlarının uzaktan yönetilebilmesi için ağ üzerinden bağlanmasını gerektirir ve bu da siber saldırılara karşı en değerli savunmalardan birini ortadan kaldırır.

Riskleri anlamak

Risk yönetimi gelişirken, mükemmel değildir. Kuruluşlar artık bir siber güvenlik olayı olasılığını tahmin etmek için veri noktalarını kullanabilir. Bir siber güvenlik programının maliyetini tahmin ederken göz önünde bulundurulması gereken üç ana risk vardır:

- Operasyonel risk gelir kaybına ve yasal yükümlülüklerin yerine getirilmemesine neden olabilecek kesinti süresine yol açan eylemlerin riskini içerir. Örneğin, 0,11 ABD Doları/kWh elektrik fiyatı varsayıldığında, kömürle çalışan bir tesiste 12 saatlik plansız bir kesinti yaşayan 400 MW’lık bir jeneratör, 500.000 $’ın üzerinde gelir kaybına ve diğer sözleşme yükümlülüklerine neden olabilir.

- Uyumluluk riski siber güvenlik düzenlemelerine uyulmaması ve bunun sonucunda ortaya çıkan ağır para cezaları anlamına gelir.

- Olay riski başarılı bir ihlal veya saldırı anlamına gelir. Başlangıç maliyeti ortalama olarak 4,82 milyon doların üzerindedir ve altyapı hasarını ve en kötü senaryoda can kaybı olasılığını içerebilir.

Siber güvenlik operasyonlarını yönetme deneyimi

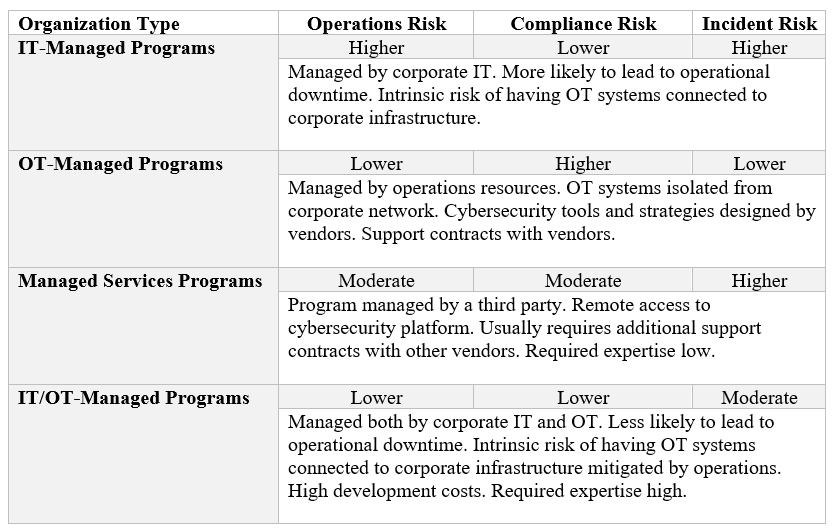

Kuruluşlar genellikle riskleri azaltmayı amaçlayan siber güvenlik operasyonlarını yönetmek için yaygın olarak kabul edilen dört çözüm arasından seçim yapar: BT tarafından yönetilen programlar, OT tarafından yönetilen programlar, yönetilen hizmetler programları ve BT/OT tarafından yönetilen programlar. Bu çözümlerin her birinin kendi ödünleşimleri vardır (Şekil 1).

Şekil 1: Çeşitli siber güvenlik çözümleri için riskler ve ödüller

Tarihsel olarak, OT tarafından yönetilen kuruluşlar, büyük kamu hizmetleri arasında popülerdi ve BT tarafından yönetilen kuruluşlar, daha küçük kuruluşlar arasında daha popülerdi. En önemli farkındalık, bunların hepsinin yazılımın karmaşıklığını yönetmeye yönelik stratejiler olmasıdır. Operasyonları, insan hatasını azaltmanın mümkün olduğu noktaya kadar basitleştirmeye ihtiyaç var ve daha fazla otomasyon bir çözüm olabilir. Anketler, siber olayların yüzde 95’e varan oranının insan hatasından kaynaklandığını, bu nedenle hızlı hareket etmenin her zaman en iyi seçenek olmadığını gösteriyor.

Yeni teknolojileri kullanım kolaylığı ile dengeleme

Yazılımdaki herhangi bir değişiklik önemli sorumluluklar taşır. Bu sorunun merkezinde net bir ortak nokta var: yazılımın kullanımı ne kadar kolay olacak veya tersine, insanların hata yapma olasılığı ne kadar yüksek olacak. Teknik olarak, yazılımın kullanımı kolaysa ve hata yapma olasılığı çok düşükse, yeni yazılımı uygulamak ekonomiktir. Enerji endüstrisine ek olarak, diğer kritik ulusal altyapı alanları da benzer uygulama engellerinden muzdariptir. Mevcut yönetimin kritik altyapılar için yeni siber güvenlik teknolojileri geliştirmeye öncelik vermesinin ve buna göre yatırım yapmasının başlıca nedenlerinden biri de budur.

Nasıl ilerlemeli?

OT programları işe yarıyor ancak iş gücü emekliye ayrıldıkça, kuruluşlar küçüldükçe ve yeni yetenekler elde etmek zorlaştıkça sürdürülemez hale geliyor. Büyük kuruluşlar için çözüm ortak bir IT/OT programı olabilir. Şu fırsatları değerlendirin:

- Düşük riskli tesislerde BT/OT programları geliştirin. Enerji endüstrisindeki en önemli örnek yenilenebilir enerjidir. Örneğin, güneş santralleri daha az hareketli parçaya sahiptir, daha az bakım gerektirir ve en kötü durum senaryoları, kömürle çalışan bir elektrik santrali veya nükleer tesise göre çok daha az felakettir. Bu tür bir program, BT gruplarının OT altyapısı hakkında bir anlayış geliştirmelerine ve daha yüksek riskli tesislerin uygulayabileceği daha iyi çözümler ve yeni standartlar bulmak için bir araya gelmelerine yardımcı olacaktır.

- Daha iyi yönetilen programlar ve yazılımlarla bile, bazı kritik altyapı işlemleri tek başına çalışmaya devam edecektir. Örneğin, hiçbir verimlilik ölçüsü, bir nükleer tesiste siber olay riskini telafi edemez. Bu senaryoda bile, kullanımı daha kolay olan çözümlerde muazzam bir değer vardır.

- Teknik olarak karmaşık çözümler edinme maliyetinin izlenmesi çok önemli olacaktır ve hangi çözümlerin uygulanacağına karar vermede kullanılmalıdır. Kurumsal çabaların çoğu eğitime odaklanır, ancak bunun başarabileceklerinin sınırları vardır.

Aşağıdakiler dahil olmak üzere yeni ürünler için de bir fırsat var:

- BT platformlarıyla entegre olan ancak BT dışı profesyoneller tarafından sürdürülmek üzere tasarlanmış kurulumu kolay çözümler.

- Kritik altyapıda kullanılan yazılım özelliklerinin üçüncü taraf testleri ve sertifikasyonu. Hangi yapılandırmaların istenen sonuca ulaştığını bilmek, yeni uygulamaları basitleştiren güçlü bir satış noktasıdır.

Bu girişimler başarılı olduklarında, kritik altyapı olarak kategorize edilmeseler de artan siber güvenlik maliyetlerinden ve sınırlı siber güvenlik uzmanlarından muzdarip olan diğer sektörlerde uygulanmaları muhtemeldir.