Dstat.cc DDoS inceleme platformu kolluk kuvvetleri tarafından ele geçirildi ve hizmetin yıllardır dağıtılmış hizmet reddi saldırılarını körüklemesine yardımcı olmasının ardından iki şüpheli tutuklandı.

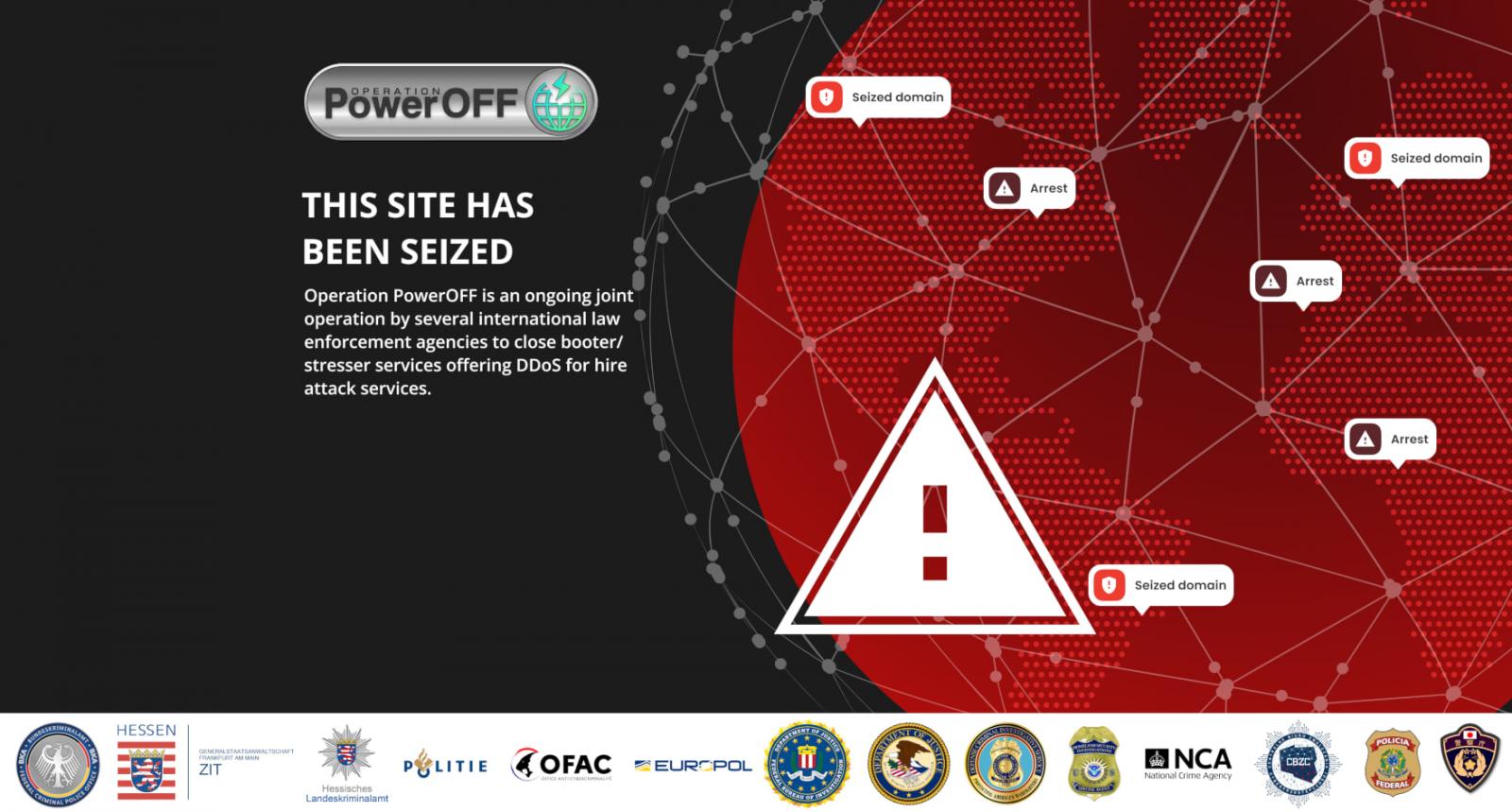

Ele geçirme ve tutuklamalar, altyapıyı ele geçirmek ve operatörleri tutuklamak için “booter” veya “stres” olarak da bilinen DDoS platformlarını hedef alan, devam eden bir uluslararası kolluk kuvveti operasyonu olan “PowerOFF Operasyonu”nun bir parçası olarak gerçekleştirildi.

Bu platformlar, çevrimiçi hizmetlerdeki hizmet kesintilerinden sorumludur ve önemli ekonomik zararların yanı sıra sağlık gibi kritik hizmetlerin işleyişini de etkileyebilir.

Dstat.cc, DDoS saldırı hizmetlerini kendisi sağlamasa da, tehdit aktörlerinin DDoS saldırı yeteneklerinin etkinliğini sergilemesine olanak tanıyarak saldırıların kolaylaştırılmasına yardımcı oldu. Ayrıca farklı saldırı türleri için kullanılabilecek stres etkenleri hakkında incelemeler ve öneriler de sağlandı.

Hizmet ayrıca, tehdit aktörlerinin son saldırılarını tartışmak veya hizmetlerini sunmak için yoğun olarak kullandığı 6.600 üyeli aynı isim altında bir Telegram kanalına da ev sahipliği yapıyordu.

BleepingComputer, bu Telegram kanalının artık tüm mesajların silindiğini ve yeni tartışmaları önlemek için kilitlendiğini doğruladı.

Dstat.cc’yi hedef alan polis eylemi, Frankfurt Başsavcılığı Siber Suçlarla Mücadele Merkezi Ofisi (ZIT), Hessen Eyaleti Kriminal Polis Ofisi (HLKA) ve Federal Kriminal Polis Ofisi (BKA) tarafından yönetildi.

Yetkililer, Dstat.cc’yi ve ayrıca sentetik uyuşturucu pazarı “Flight RCS”yi yönettiklerine inanılan 19 ve 28 yaşlarındaki iki şüpheliyi tutukladı. Flight RCS net ağ üzerinde çalışıyordu ve bu da onu internet kullanıcılarının çok daha kolay erişebilmesini sağlıyordu.

BKA, “Platform, gelişmiş teknik becerilere sahip olmasalar bile kullanıcıların DDoS saldırıları gerçekleştirmesine, çevrimiçi hizmetleri kesintiye uğratmasına veya devre dışı bırakmasına olanak tanıdı” diye açıklıyor.

“Stres hizmetleri son zamanlarda polis soruşturmalarında dikkat çekti ve genellikle Killnet gibi hacktivist gruplar tarafından kullanılıyor.”

Kaynak: BleepingComputer

Alman polisi, Rusya yanlısı hacktivist grup Killnet’in saldırılarını sergilemek için Dstat.cc’yi kullandığını belirtiyor.

Başka bir Rusya yanlısı “hacktivist” grup olan Passion, ABD ve Avrupa’daki hastanelere ve sağlık kuruluşlarına yönelik saldırılarının bir parçası olarak DDoS azaltma hizmetlerine karşı L4 ve L7 saldırı yeteneklerini göstermek için Dstat.cc’yi kullandı.

Aramalar ve el koymalar Almanya, Fransa, Yunanistan, İzlanda ve ABD’de yedi farklı yerde gerçekleştirildi.

Tutuklanan iki adam şu anda Alman Ceza Kanunu’nun 127. Maddesi kapsamında, on yıla kadar hapis (en fazla) hapis ve para cezası gerektiren suçlamalarla karşı karşıya bulunuyor.

Daha önce, PowerOFF Operasyonu Birleşik Krallık’ta DigitalStress’i çökertmiş, şüpheli sahibini tutuklamış ve Polonya’da bir açılış hizmetinin iki operatörünü tutuklamıştı. Diğer eylemler, stres yaratan platformları barındıran 13 ve 48 alanın iki ayrı uygulama dalgasında ele geçirilmesine yol açtı.

DDoS saldırılarının intikam, gasp ve hacktivizm amaçlı kullanımı son birkaç yılda arttı. Pek çok kişi, DDoS saldırılarına gönüllü olarak katılarak, cihazlarının ağ bağlantısını siyasi nedenlerle çevrimiçi platformlara saldırmak için sunuyor.

Ancak DDoS saldırıları yasa dışıdır ve çoğu yargı bölgesinde cezalandırılabilir bir suçtur. Bu hizmetlerin altyapısı polisin eline geçtiğinde, erişimi satın alanların ve DDoS saldırılarını gerçekleştirenlerin kimliklerini ortaya çıkarmak için adli deliller aranıyor.

Maalesef, oyunculara saldırmak için kaynaklarını kullananlardan bazıları, eylemlerinin yasa dışı olduğunun farkına varmayabilir. Bu, Hollanda Polisinin ele geçirilen DDoS platformunun müşterilerine e-posta göndermesine ve onları devam eden siber suçların kovuşturmaya yol açabileceği konusunda uyarmasına neden oldu.