Açgözlü sünger olarak adlandırılan finansal olarak motive olmuş bir tehdit grubu, 2021’den beri Allakore uzaktan erişim Trojan’ın (sıçan) yoğun bir şekilde değiştirilmiş bir versiyonuyla sistematik olarak Meksika finans kurumlarını ve kuruluşlarını hedefliyor.

Kampanya, geleneksel sosyal mühendisliği özellikle finansal sahtekarlık operasyonları için tasarlanmış ileri teknik yeteneklerle birleştiren siber suçlu taktiklerin sofistike bir evrimini temsil ediyor.

Tehdit oyuncusu, kötü amaçlı yazılımlarını, meşru yazılım güncellemeleri olarak maskelenen Trojanize Microsoft Yükleyici (MSI) dosyalarını kullanarak mızrak akhis kampanyaları ve sürücü by indirmeler aracılığıyla dağıtıyor.

Bu kötü amaçlı paketler, Dallas, Teksas’taki Host Winds Altyapısı’nda barındırılan komut ve kontrol sunucularından özelleştirilmiş Allakore yükünü alan bir .NET indirici bileşeni içerir.

.webp)

Saldırganlar coğrafi hedeflemelerinde özel kurnazlık gösterdiler ve sadece Meksika’da bulunan sistemlerle yük taşımasını kısıtlayan sunucu tarafı coğrafileştirme mekanizmaları uyguladılar.

Arctic Wolf Labs araştırmacıları, tehdit grubunun operasyonel yeteneklerinde önemli gelişmeler belirlediler ve SystemBC’nin ikincil bir enfeksiyon vektörü olarak entegrasyonuna dikkat çekti.

Bu çok platformlu kötü amaçlı yazılım proxy aracı, saldırganların kalıcı arka kapı erişimi kurmasını ve gerektiğinde ek kötü amaçlı yükler dağıtmasını sağlar.

Araştırmacılar, son kampanyaların müşteri tarafı coğrafi filtrelemesinden sunucu tarafı kısıtlamalarına taşındığını, algılama ve analizi güvenlik ekipleri için önemli ölçüde daha zor hale getirdiğini gözlemlediler.

Gelişmiş kalıcılık ve kaçınma mekanizmaları

Modifiye Allakore varyantı, grubun teknik olgunluğunu gösteren sofistike kalıcılık teknikleri kullanır.

.webp)

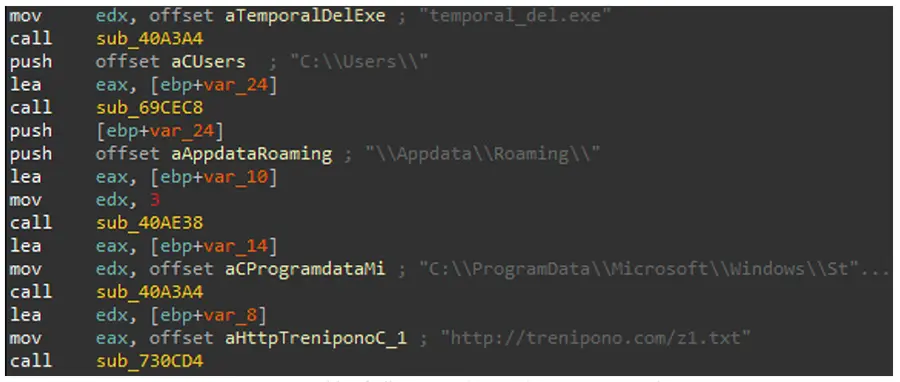

Başarılı enfeksiyon üzerine, kötü amaçlı yazılım, URI uç noktasından alınan sistemin başlangıç klasörüne kendi güncellenmiş bir versiyonunu yerleştirerek kalıcılık oluşturur. /z1.txt.

Kalıcılık mekanizması, ilk enfeksiyon vektörünün izlerini ortadan kaldıran PowerShell komut dosyaları kullanılarak kapsamlı bir temizleme işlemi ile birleştirilir. %APPDATA% dizin.

Kötü amaçlı yazılımların kaçınma özellikleri arasında Microsoft’un Bağlantı Yöneticisi Profil Yükleyicisini (CMSTP.EXE) kullanan bir Kullanıcı Hesabı Kontrolü (UAC) bypass tekniği bulunur.

Bu meşru Windows ikili, kötü amaçlı kodun proxy yürütülmesi için kullanılırken, “gerçekizando” (“güncelleme” için İspanyolca) etiketli rutin bir sistem güncelleme işlemi olarak görünür.

.NET Downloader bileşeni, kendine özgü bir kullanıcı ajanı dizesi kullanır Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; .NET CLR 1.0.3705;) Komut ve kontrol iletişimi için, ağ trafik kalıplarını gizlemek için Base64 kodlama kullanımı.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.