Yeni bir araştırmaya göre, Fortune 100 şirketleri ve marka koruma şirketleri tarafından tescil edilenlerin de aralarında bulunduğu bir milyondan fazla alan adı, birçok büyük web barındırma sağlayıcısı ve alan adı kayıt kuruluşundaki kimlik doğrulama zayıflıkları nedeniyle siber suçluların ele geçirmesine karşı savunmasız.

Resim: Shutterstock.

İnternet tarayıcınız, insan dostu web sitesi adlarını (example.com) sayısal İnternet adreslerine çevirerek bir nevi İnternet için telefon rehberi görevi gören küresel Alan Adı Sistemi (DNS) sayesinde example.com gibi bir siteyi nasıl bulacağını bilir.

Birisi bir alan adı kaydettirdiğinde, kayıt kuruluşu genellikle müşterinin daha sonra kendi alanına ataması gereken iki DNS kaydı seti sağlar. Bu kayıtlar önemlidir çünkü Web tarayıcılarının o alan adına hizmet veren barındırma sağlayıcısının İnternet adresini bulmasını sağlar.

Ancak bir alan adının DNS kayıtları “zayıf” olduğunda, yani yetkili ad sunucusunun alan adı hakkında yeterli bilgiye sahip olmadığı ve onu bulmak için sorguları çözemediğinde potansiyel sorunlar ortaya çıkabilir. Bir alan adı, kendisine bir İnternet adresi atanmadığında veya alan adının yetkili kaydındaki ad sunucuları yanlış yapılandırılmış veya eksik olduğunda olduğu gibi çeşitli şekillerde zayıf hale gelebilir.

Zayıf alan adlarının sorunlu olmasının nedeni, bir dizi Web barındırma ve DNS sağlayıcısının kullanıcıların bir alan adı üzerinde kontrol talep etmesine izin vermesidir DNS sağlayıcısındaki veya kayıt kuruluşundaki gerçek sahibinin hesabına erişmeden.

Bu tehdit tanıdık geliyorsa, bunun nedeni pek de yeni olmamasıdır. 2019’da KrebsOnSecurity, hırsızların GoDaddy’de kayıtlı binlerce alan adının kontrolünü ele geçirmek ve bunları bomba tehditleri ve cinsel şantaj e-postaları göndermek için kullanmak için bu yöntemi kullandıklarını yazmıştı (GoDaddy, 2019’daki haberden kısa bir süre sonra sistemlerindeki bu zayıflığı düzelttiklerini söylüyor).

2019 kampanyasında, spam gönderenler GoDaddy’de hesaplar oluşturdular ve GoDaddy’de ücretsiz bir hesap oluşturarak ve ele geçirilen alan adıyla aynı DNS sunucularını kendilerine atayarak savunmasız alan adlarını ele geçirebildiler.

Üç yıl önce aynı yaygın zayıflık, bir güvenlik araştırmacısı tarafından bir blog yazısında tanımlanmıştı Matthew BryantDünyanın en büyük hosting sağlayıcılarının bazılarındaki DNS zayıflıkları aracılığıyla en az 120.000 alan adının nasıl ele geçirilebileceğini gösteren .

İnanılmaz bir şekilde, bugün güvenlik uzmanları tarafından ortaklaşa yayınlanan yeni bir araştırma, Bilgi bloğu Ve Tutulma Aynı kimlik doğrulama zayıflığının birçok büyük barındırma ve DNS sağlayıcısında hala mevcut olduğunu tespit etti.

“Bunun istismar edilmesi kolay, tespit edilmesi çok zor ve tamamen önlenebilir” dedi Dave MitchellInfoblox’ta baş tehdit araştırmacısı. “Ücretsiz hizmetler bunu kolaylaştırır [to exploit] ölçekte. Ve bunların büyük kısmı bir avuç DNS sağlayıcısında.”

OTURAN ÖRDEKLER

Infoblox’un raporunda, çalınan bu alan adlarını küresel olarak dağıtılmış bir “trafik dağıtım sistemi” olarak kötüye kullanan çok sayıda siber suç grubunun bulunduğu ve bunun web trafiğinin gerçek kaynağını veya hedefini gizlemek ve web kullanıcılarını kötü amaçlı veya kimlik avı amaçlı web sitelerine yönlendirmek için kullanılabileceği tespit edildi.

Alan adlarına bu şekilde el konulması, hırsızların güvenilir markaları taklit etmelerine ve bu alan adlarından e-posta gönderirken bu markaların olumlu veya en azından tarafsız itibarlarını suistimal etmelerine de olanak tanıyabilir; bunu 2019’daki GoDaddy saldırılarında gördük.

Infoblox raporunda, “Galip alınan alan adları, kimlik avı saldırıları ve dolandırıcılıklarının yanı sıra büyük spam sistemlerinde doğrudan kullanılmıştır” ifadesi yer alıyor ve zayıf alan adlarından “Oturan ördekler.” “Bazı alan adlarının Cobalt Strike ve diğer kötü amaçlı yazılım komuta ve kontrolü (C2) için kullanıldığına dair kanıtlar var. Diğer saldırılar, hedefli kimlik avı saldırılarında, benzer alt alan adları oluşturarak ele geçirilmiş alan adlarını kullandı. Birkaç aktör, ele geçirilmiş alan adlarını bilinmeyen bir amaç için stokladı.”

Eclypsium araştırmacıları, şu anda yaklaşık bir milyon Sitting Duck alan adı bulunduğunu ve bunlardan en az 30.000’inin 2019’dan bu yana kötü amaçlı kullanım için ele geçirildiğini tahmin ediyor.

Eclypsium, “Yazı yazıldığı sırada, çok sayıda DNS sağlayıcısı, belirli bir hesap için alan adı sahipliğinin zayıf veya hiç olmayan doğrulaması yoluyla bunu sağlıyordu” diye yazdı.

Güvenlik şirketleri, çok sayıda tehlikeye atılmış Sitting Duck alan adının, başlangıçta savunma amaçlı alan adı kayıtlarında uzmanlaşmış (dolandırıcıların eline geçmeden önce en iyi markalar için benzer alan adlarını rezerve eden) ve ticari marka ihlalleriyle mücadele eden marka koruma şirketleri tarafından tescil edildiğini tespit ettiklerini söyledi.

Örneğin, Infoblox, Sitting Duck adlı bir alan adını kullanan siber suçlu grupları buldu. tıklayıcımedyacorp[.]combaşlangıçta adına tescil edilmiş olan CBS Interactive A.Ş. marka koruma firması tarafından MarkMonitor.

Başka bir ele geçirilmiş Sitting Duck alanı — kimlik avına karşı koruma[.]kuruluş — 2003 yılında tescil edilmiştir Kimlik Avı Önleme Çalışma Grubu (APWG), kimlik avı saldırılarını yakından izleyen, kar amacı gütmeyen bir siber güvenlik kuruluşudur.

Araştırmacılar, birçok durumda, kayıt kuruluşunda otomatik olarak yenilenecek şekilde yapılandırılmış görünen Sitting Duck alan adlarını keşfettiler, ancak yetkili DNS veya barındırma hizmetleri yenilenmemişti.

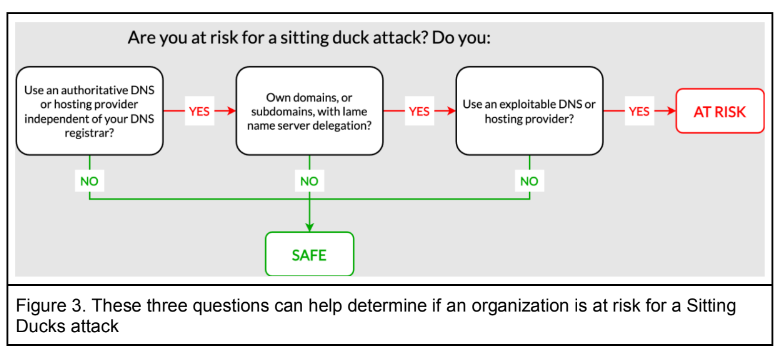

Araştırmacılar, Sitting Duck alan adlarının hepsinin, onları ele geçirilmeye karşı savunmasız kılan üç özelliğe sahip olduğunu söylüyor:

1) alan adı, alan adı kayıt kuruluşundan farklı bir sağlayıcıya yetkili DNS hizmetleri kullanıyor veya devrediyor;

2) Alan adına ait yetkili ad sunucusu(ları), alan adının işaret etmesi gereken İnternet adresi hakkında bilgiye sahip değildir;

3) Yetkili DNS sağlayıcısı “istismar edilebilir”dir, yani bir saldırgan sağlayıcıdaki alan adını talep edebilir ve alan adı kayıt kuruluşundaki geçerli alan adı sahibinin hesabına erişmeden DNS kayıtları oluşturabilir.

Görsel: Infoblox.

Bir DNS sağlayıcısının istismar edilebilir olup olmadığı nasıl anlaşılır? Sık sık güncellenen bir liste şu adreste yayınlanmaktadır: GitHub “Can I take over DNS” adlı, son birkaç yıldır DNS sağlayıcısı tarafından istismar edilebilirliği belgeleyen bir liste. Liste, adlandırılmış DNS sağlayıcılarının her biri için örnekler içeriyor.

Yukarıda bahsi geçen Sitting Duck alan adı clickermediacorp durumunda[.]com, alan adı başlangıçta MarkMonitor tarafından tescil edilmişti, ancak web barındırma firmasında talep edilerek dolandırıcılar tarafından ele geçirilmiş gibi görünüyor DNSKolaylaştırıldısahibi olduğu Dijital SertifikaDijital sertifika (SSL/TLS sertifikaları) sektörünün en büyük ihraççılarından biri olan .

DNSMadeEasy kurucusu ve kıdemli başkan yardımcısı KrebsOnSecurity ile yaptığı röportajda Steve iş Sorunun aslında şirketinin çözebileceği bir şey olmadığını belirten şirket, alan adı kayıt kuruluşu olmayan DNS sağlayıcılarının, belirli bir müşterinin talep edilen alan adının gerçek sahibi olup olmadığını doğrulamanın gerçek bir yoluna sahip olmadığını belirtti.

Job, “Bulduğumuz taciz edici hesapları kapatıyoruz,” dedi. “Ancak sorumluluğun, [domain registrants] kendileri. Eğer bir şey satın alıp onu kontrol edemediğiniz bir yere yönlendirecekseniz, bunu engelleyemeyiz.”

Infoblox, Eclypsium ve Github’daki DNS wiki listesi, web barındırma devinin Dijital Okyanus savunmasız barındırma firmaları arasındadır. Sorulara yanıt olarak Digital Ocean, bu tür faaliyetleri azaltmak için seçenekleri araştırdığını söyledi.

Digital Ocean, e-postayla verdiği yanıtta, “DigitalOcean DNS hizmeti yetkili değildir ve biz bir alan adı kayıt kuruluşu değiliz” diye yazdı. “Bir alan adı sahibi, kayıt kuruluşuyla DNS altyapımıza yetki devrettiğinde ve altyapımızdaki DNS kaydının mülkiyetinin sona ermesine izin verdiğinde, bu, bu ele geçirme modeli altında ‘zayıf bir devretme’ haline gelir. Temel nedenin, nihayetinde, alan adı yapılandırmasının sahibinin zayıf yönetimi olduğuna inanıyoruz, bu da anahtarlarınızı kilidi açılmış arabanızda bırakmanıza benzer, ancak yetkili DNS düzeyinde hijyendeki bir aksamanın etkisini en aza indirmeye yardımcı olmak için yetkili olmayan DNS hizmetimizin sınırlarını ayarlama fırsatını kabul ediyoruz. Ek azaltma seçeneklerini keşfetmek için araştırma ekipleriyle bağlantı halindeyiz.”

Barındırma sağlayıcısı ve kayıt kuruluşu KrebsOnSecurity’ye yapılan bir açıklamada Hostinger “Önümüzdeki haftalarda” topal ördek saldırılarının önüne geçmek için bir çözüm uygulamak üzere çalıştıklarını söylediler.

Hostinger, “SOA tabanlı bir alan doğrulama sistemi uygulamak için çalışıyoruz” diye yazdı. “Başlangıç Yetkisi (SOA) kaydına sahip özel ad sunucuları, alan adının gerçekten müşteriye ait olup olmadığını doğrulamak için kullanılacak. Bu kullanıcı dostu çözümü Ağustos sonuna kadar başlatmayı hedefliyoruz. Son adım, bazen kötü niyetli müşteriler tarafından kullanılan bir işlev olan önizleme alan adlarını kullanımdan kaldırmaktır. Önizleme alan adları Eylül sonuna kadar kullanımdan kaldırılacak. Meşru kullanıcılar bunun yerine rastgele oluşturulmuş geçici alt alan adlarını kullanabilecekler.”

Geçmişte bu sorunla mücadele eden DNS sağlayıcıları bu kimlik doğrulama zorluklarını gidermek için ne yaptı? Güvenlik firmaları, bir alan adını talep etmek için en iyi uygulama sağlayıcılarının hesap sahibine, alan adları yayına girmeden önce kayıt kuruluşunda değişiklik gerektiren rastgele ad sunucuları verdiğini söyledi. Ayrıca, en iyi uygulama sağlayıcılarının yeni atanan ad sunucusu ana bilgisayarlarının önceki ad sunucusu atamalarıyla eşleşmemesini sağlamak için çeşitli mekanizmalar kullandığını buldular.

[Side note: Infoblox observed that many of the hijacked domains were being hosted at Stark Industries Solutions, a sprawling hosting provider that appeared two weeks before Russia invaded Ukraine and has become the epicenter of countless cyberattacks against enemies of Russia].

Hem Infoblox hem de Eclypsium, küresel DNS’teki tüm paydaşların daha fazla işbirliği yapması ve birbirlerini suçlamasının azalması durumunda, kolay hedef haline gelmiş alan adlarına yönelik saldırıların artmaya devam edeceğini ve alan adı kayıt sahipleri ile normal İnternet kullanıcılarının ortada kalacağını belirtti.

Infoblox raporunda şu sonuca varılıyor: “Devlet kuruluşları, düzenleyiciler ve standart kuruluşları, DNS yönetim saldırı yüzeyindeki güvenlik açıklarına yönelik uzun vadeli çözümler düşünmeli.”