Cisco Integrated Management Controller’da (IMC) salt okunur veya daha yüksek ayrıcalıklara sahip bir saldırgan, temeldeki işletim sisteminin tam kontrolünü (kök erişimi) ele geçirmek için bir komut ekleme güvenlik açığından (CVE-2024-20295) yararlanabilir.

Güvenlik açığı, IMC CLI’de kullanıcı tarafından sağlanan girişin yetersiz doğrulanması nedeniyle ortaya çıkıyor ve herhangi bir geçici çözüm mevcut değil, ancak bu kritik sorunu giderecek yazılım güncellemeleri yayımlandı.

Cisco Tümleşik Yönetim Denetleyicisi (IMC) güvenlik açığı, salt okunur ayrıcalıklara veya daha yüksek ayrıcalıklara sahip kimliği doğrulanmış yerel saldırganların, kablosuz denetleyiciler, APIC sunucuları, Business Edition aygıtları, Catalyst Center aygıtları ve daha fazlası gibi uygulamaları içeren ayrıcalıkları root’a yükseltmesine olanak tanır.

Cisco ürünlerini etkileyen güvenlik açıkları arasında 5000 Serisi ENCS, Catalyst 8300 Serisi Edge uCPE, UCS C-Serisi ve E-Serisi Sunucular ve önceden yapılandırılmış UCS C-SerisiḤ̣Ḥ Sunucularını temel alan çeşitli Cisco cihazları yer alıyor.

UCS B-Serisi Blade Sunucular, Cisco UCS Manager yönetimi altındaki UCS C-Serisi Raf Sunucuları, UCS S-Serisi Depolama Sunucuları ve UCS X-Serisi Modüler Sistemler Cisco IMC’yi desteklememektedir, bu da bu platformlardaki potansiyel saldırı yüzeyini azaltmaktadır. Cisco bu ürünlerde herhangi bir güvenlik açığı tespit etmedi.

Free Live Webinar.for DIFR/SOC Teams: En İyi 3 KOBİ Siber Saldırı Vektörünün Güvenliğini Sağlama - Buradan Kayıt Olun

Cisco, yakın zamanda keşfedilen bir güvenlik açığını gidermek için yazılım güncellemelerini içeren hizmet sözleşmeleri olan müşterilere ücretsiz olarak sunulan yazılım güncellemelerini yayınladı.

Kullanıcılar, bu güvenlik açığına açık bir Cisco ürünü varsa, yazılımlarını en kısa sürede güncellemeli ve yalnızca lisansına sahip oldukları yazılım sürümlerini yükleyip destek alabileceklerini unutmamalıdır.

Yükseltmeler genellikle mevcut yazılıma yönelik bakım güncellemeleri olduğundan ve ücretsiz güvenlik güncellemeleri yeni lisanslar veya büyük yükseltmeler sağlamadığından, Cisco yazılımını yükseltmek için kullanıcıların doğrudan Cisco’dan veya bir iş ortağından alınmış geçerli bir lisansa sahip olmaları gerekir.

Yükseltmeden önce kullanıcılar, bilinen sorunlar ve çözümler için Cisco Güvenlik Önerilerini kontrol etmeli ve cihazlarının yeterli belleğe sahip olduğundan ve yeni yazılımla uyumlu olduğundan emin olmalıdır.

Öneri, Cisco yazılımındaki bir güvenlik açığını ele alır ve Cisco hizmet sözleşmesi kapsamında olmayan veya satıcıları aracılığıyla bir düzeltme alamayan müşteriler, ücretsiz yükseltme için Cisco TAC ile iletişime geçmelidir.

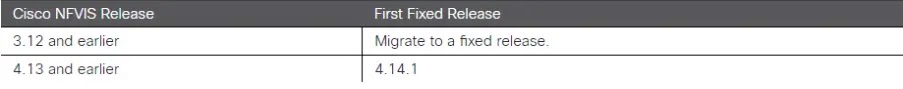

Ayrıca etkilenen yazılım sürümlerini ve ilgili sabit sürümleri listeleyen bir tablo da içerir.

Cisco 5000 Series ENCS ve Catalyst 8300 Series Edge uCPE için, Cisco IMC’nin yükseltilmesi öncelikle Cisco NFVIS yazılımının yükseltilmesini gerektirir ve IMC, NFVIS ürün yazılımı yükseltme işlemi sırasında otomatik olarak yükseltilecektir.

Cisco IMC yazılımındaki güvenlik açığı ve Cisco UCS C-Serisi ve E-Serisi sunuculara yönelik düzeltmeleriyle ilgili ayrıntılar, M-Serisi sürümleri (M4, M5, M6, M7) ve E-Serisi sürümleri (M2, M3, M6) ile kategorize edilmiştir.

Cisco IMC’nin sunucu modeline bağlı olarak belirli sabit sürümlere yükseltilmesi önerilir ve belirli Cisco cihazları için belirli ürün yazılımı güncelleme paketlerinin veya düzeltmelerin gerekli olduğu istisnalar vardır.

Looking to Safeguard Your Company from Advanced Cyber Threats? Deploy TrustNet to Your Radar ASAP.