Cisco bu hafta, sıfır gün saldırılarında kullanılan iki güvenlik açığının artık ASA ve FTD güvenlik duvarlarını yeniden başlatma döngülerine zorlamak için kullanıldığı konusunda uyardı.

Teknoloji devi, iki güvenlik açığını gidermek için 25 Eylül’de güvenlik güncellemeleri yayınladı; CVE-2025-20362’nin uzak tehdit aktörlerinin kimlik doğrulaması olmadan kısıtlı URL uç noktalarına erişmesine olanak sağladığını, CVE-2025-20333’ün ise kimliği doğrulanmış saldırganların savunmasız cihazlarda uzaktan kod yürütme olanağı sağladığını belirtti.

Bu güvenlik açıkları zincirlendiğinde uzaktaki, kimliği doğrulanmamış saldırganların yama uygulanmamış sistemler üzerinde tam kontrol sahibi olmasına olanak tanır.

Aynı gün CISA, ABD federal kurumlarına Cisco güvenlik duvarı cihazlarını bu istismar zincirini kullanan saldırılara karşı 24 saat içinde korumalarını emreden bir acil durum direktifi yayınladı. CISA ayrıca, destek sonuna (EoS) ulaşan ASA cihazlarının federal organizasyon ağlarından bağlantısını kesmelerini de zorunlu kıldı.

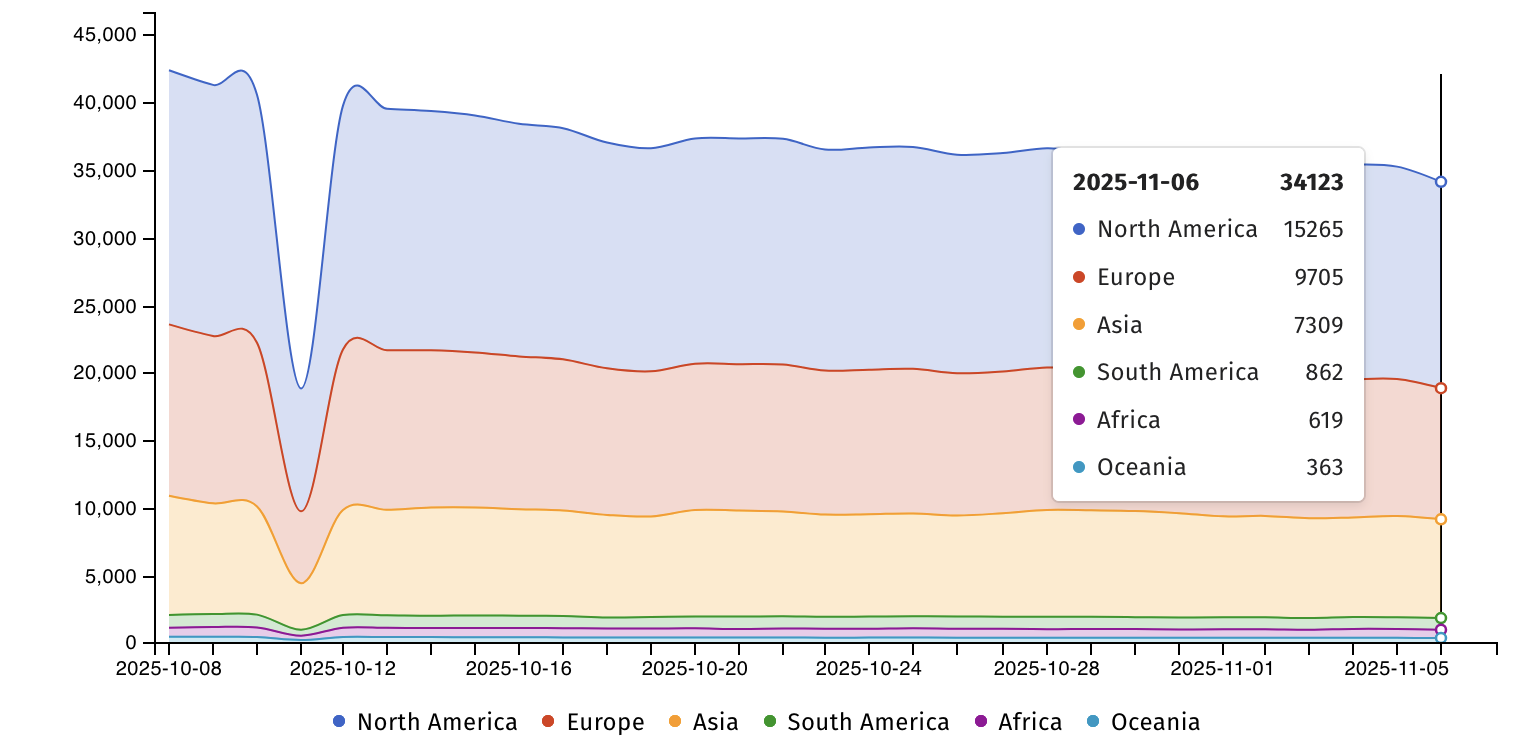

Tehdit izleme hizmeti Shadowserver, Eylül ayında tespit ettiği yaklaşık 50.000 yamalanmamış güvenlik duvarından şu anda CVE-2025-20333 ve CVE-2025-20362 saldırılarına karşı savunmasız olan 34.000’den fazla internete açık ASA ve FTD örneğini izliyor.

Artık DoS saldırılarında kullanılıyor

Bir Cisco sözcüsü bu hafta BleepingComputer’a verdiği demeçte, “Cisco daha önce, VPN web hizmetleri etkinleştirilmiş Cisco Secure Firewall ASA yazılımını çalıştıran belirli Cisco ASA 5500-X cihazlarında, çeşitli devlet kurumlarıyla işbirliği içinde keşfedilen yeni güvenlik açıklarını açıklamıştı. Bu saldırıları 2024 ArcaneDoor kampanyasının arkasındaki aynı devlet destekli gruba atfettik ve müşterileri mevcut yazılım düzeltmelerini uygulamaya çağırdık.”

“5 Kasım 2025’te Cisco, aynı güvenlik açıklarından etkilenen, Cisco Secure ASA Yazılımı veya Cisco Secure FTD Yazılımı sürümlerini çalıştıran cihazları hedef alan yeni bir saldırı çeşidinin farkına vardı. Bu saldırı, yama uygulanmamış cihazların beklenmedik bir şekilde yeniden yüklenmesine neden olarak hizmet reddi (DoS) koşullarına yol açabilir.”

CISA ve Cisco, saldırıları ArcaneDoor kampanyasıyla ilişkilendirdi; bu saldırı, diğer iki Cisco güvenlik duvarı sıfır gün hatasından (CVE-2024-20353 ve CVE-2024-20359) Kasım 2023’ten itibaren dünya çapındaki hükümet ağlarına sızmak için yararlandı. ArcaneDoor saldırılarının arkasındaki UAT4356 tehdit grubu (Microsoft tarafından STORM-1849 olarak izlenen), daha önce bilinmeyen Line Dancer bellek içi kabuk kodu yükleyicisini ve Line’ı konuşlandırdı. Güvenliği ihlal edilmiş sistemlerde kalıcılığı sürdürmek için Runner arka kapı kötü amaçlı yazılımı.

25 Eylül’de Cisco, Cisco IOS ve güvenlik duvarı yazılımında, kimliği doğrulanmamış tehdit aktörlerinin uzaktan rastgele kod yürütmesine olanak tanıyan üçüncü bir kritik güvenlik açığını (CVE-2025-20363) düzeltti. Ancak bunu doğrudan CVE-2025-20362 ve CVE-2025-20333’ü kullanan saldırılarla ilişkilendirmedi ve Ürün Güvenliği Olayına Müdahale Ekibinin “herhangi bir kamu duyurusundan veya güvenlik açığının kötü niyetli kullanımından haberdar olmadığını” söyledi.

O zamandan bu yana saldırganlar, korumasız Linux kutularına rootkit kötü amaçlı yazılım dağıtmak için Cisco ağ cihazlarında yakın zamanda yamalı bir başka RCE güvenlik açığından (CVE-2025-20352) yararlanmaya başladı.

Daha yakın bir zamanda, Perşembe günü Cisco, İletişim Merkezi yazılımındaki saldırganların kimlik doğrulamasını atlamasına (CVE-2025-20358) ve kök ayrıcalıklarıyla komutları yürütmesine (CVE-2025-20354) olanak tanıyan kritik güvenlik kusurlarını düzeltmek için güvenlik güncellemeleri yayınladı.

Cisco Perşembe günü şunları ekledi: “Tüm müşterilerimize güvenlik önerilerimizde belirtilen yazılım düzeltmelerine yükseltme yapmalarını şiddetle tavsiye ediyoruz.”

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.