Kamu ağında maruz kalan yaklaşık 50.000 Cisco uyarlanabilir güvenlik cihazı (ASA) ve güvenlik duvarı tehdidi savunması (FTD) aletleri, bilgisayar korsanları tarafından aktif olarak kaldırılan iki güvenlik açığına karşı savunmasızdır.

CVE-2025-20333 ve CVE-2025-20362 olarak izlenen kusurlar, keyfi kod yürütülmesini ve VPN erişimi ile ilişkili kısıtlı URL uç noktalarına erişimi sağlar. Her iki güvenlik sorunu da kimlik doğrulaması olmadan uzaktan sömürülebilir.

25 Eylül’de Cisco, sorunların yamalar müşteriler için mevcut olmadan başlayan saldırılarda aktif olarak sömürüldüğü konusunda uyardı.

Her iki kusur için hiçbir geçici çözüm yoktur, ancak geçici sertleştirme adımları, VPN Web arayüzünün pozlamasını kısıtlamayı ve şüpheli VPN girişleri ve hazırlanmış HTTP istekleri için günlüğe kaydedilmeyi ve izlemeyi içerebilir.

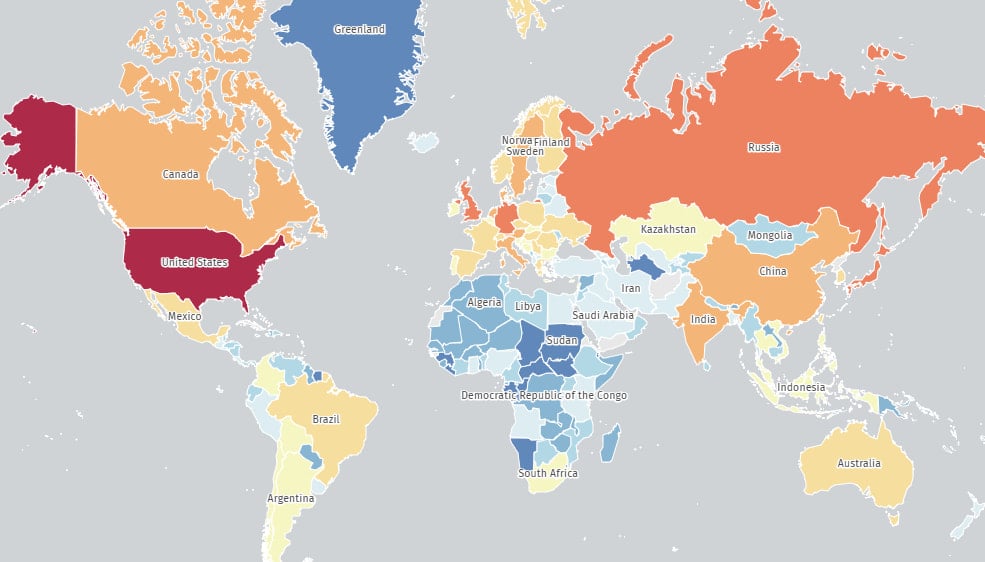

Bugün, Tehdit İzleme Hizmeti Shadowserver Foundation, taramalarının CVE-2025-20333 ve CVE-2025-20362’ye karşı hala savunmasız olan 48.800’den fazla ASA ve FTD örneklerini keşfettiğini bildiriyor.

IP’lerin çoğu Amerika Birleşik Devletleri’nde (19.200’den fazla uç nokta), ardından İngiltere (2.800), Japonya (2.300), Almanya (2.200), Rusya (2.100), Kanada (1.500) ve Danimarka (1.200) izlemektedir.

Kaynak: The Shadowserver Foundation

Bu rakamlar dün, 29 Eylül itibariyle, devam eden sömürü faaliyetine ve önceki uyarılara uygun yanıt eksikliğini gösteriyor.

Özellikle, Geynoise 4 Eylül’de Ağustos ayı sonlarında meydana gelen şüpheli taramalar konusunda uyardı ve Cisco ASA cihazlarını hedef aldı. Vakaların% 80’inde, bu taramalar hedeflenen ürünlerde yaklaşan belgesiz kusurların bir göstergesidir.

İki güvenlik açığı ile ilişkili riskler o kadar şiddetlidir ki, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), tüm Federal Sivil Yürütme Şubesi (FCEB) ajanslarına, ağdaki herhangi bir tehlikeye atılan Cisco ASA ve FTD örneklerini tanımlamak ve hizmette kalacak olanları yükseltmek için 24 saat veren bir acil durum direktifi yayınlamıştır.

CISA ayrıca ASA cihazlarının Destek Sonu’na (EOS) ulaşan (EOS) bugüne kadar (ay sonu) federal organizasyon ağlarından bağlantısı kesilmesi gerektiğini tavsiye etti.

İngiltere’nin Ulusal Siber Güvenlik Merkezi’nden (NCSC) bir rapor, saldırılara daha fazla ışık tuttu ve bilgisayar korsanlarının ‘Line Viper’ adlı bir Shellcode yükleyici kötü amaçlı yazılımını ve ardından ‘Rayinitiator’ adlı bir bootkit kullandığını belirtti.

Aktif sömürünün bir haftadan fazla sürdüğü göz önüne alındığında, potansiyel olarak etkilenen sistemlerin yöneticilerinin CISCO’nun CVE-2025-20333 ve CVE-2025-20362 için önerilerini uygulamaları istenir. [1, 2] mümkün olan en kısa sürede.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.