84.000’den fazla Roundcube webmail kurulumu, kamuya açık bir istismar ile kritik bir uzaktan kod yürütme (RCE) kusur olan CVE-2025-49113’e karşı savunmasızdır.

On yıldan fazla süren yuvarlak 1.1.0 ila 1.6.10 sürümlerini etkileyen kusur, güvenlik araştırmacısı Kirill Firsov tarafından keşfedilmesinin ve raporlarının ardından 1 Haziran 2025’te yamalandı.

Hata, tasarlanmamış $ _GET’ten kaynaklanıyor[‘_from’] Oturum anahtarları bir ünlem işaretiyle başladığında PHP nesnesinin seansizasyonunu ve oturum yolsuzluğunu etkinleştirme girişi.

Yama piyasaya sürüldükten kısa bir süre sonra, bilgisayar korsanları yeraltı forumlarında sattıkları çalışan bir istismar geliştirmek için tersine mühendislik yaptı.

CVE-2025-49113’ün sömürülmesi kimlik doğrulama gerektirse de, saldırganlar geçerli kimlik bilgilerinin CSRF, günlük kazıma veya kaba kuvvetli olarak elde edilebileceğini iddia eder.

Firsov, gerçekleşmesi muhtemel aktif sömürü girişimlerine karşı savunmaya yardımcı olmak için blogundaki kusurla ilgili teknik ayrıntıları paylaştı.

Büyük pozlama

Roundcube, 1.200.000’den fazla örnek çevrimiçi olarak paylaşılan barındırma (Godaddy, Hostinger, OVH) ve hükümet, eğitim ve teknoloji sektörlerinde yaygın olarak kullanılmaktadır.

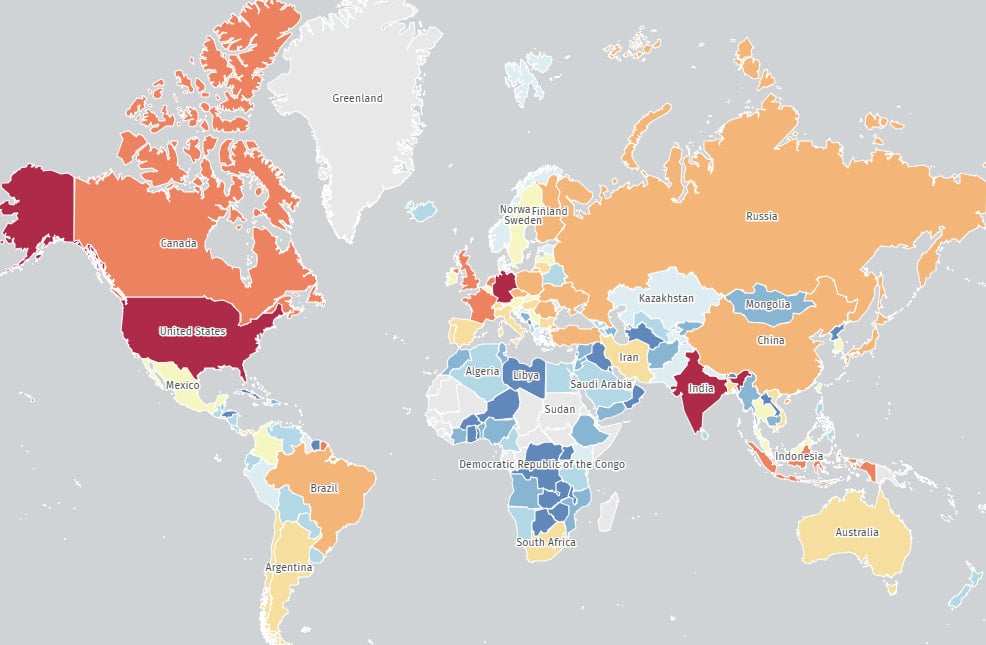

Tehdit İzleme Platformu Shadowserver Foundation, 8 Haziran 2025 itibariyle CVE-2025-49113’e karşı savunmasız 84.925 Roundcube örneklerinin internet taramalarının 84.925 Roundcube örneklerini bildirdi.

Bu örneklerin çoğu Amerika Birleşik Devletleri (19.500), Hindistan (15.500), Almanya (13.600), Fransa (3.600), Kanada (3.500) ve Birleşik Krallık’ta (2.400) yer almaktadır.

Kaynak: The Shadowserver Foundation

Yüksek sömürü riski ve veri hırsızlığı potansiyeli göz önüne alındığında, bu örneklerin maruz kalması önemli bir siber güvenlik riskidir.

Sistem yöneticilerinin, mümkün olan en kısa sürede CVE-2025-49113’ü ele alan 1.6.11 ve 1.5.10 sürümüne güncellenmesi önerilir.

Kusurun gerçek saldırılarda ve hangi ölçekte kullanılıp kullanılmadığı belirsizdir, ancak yine de derhal eylem önerilir.

Yükseltme imkansızsa, WebMail’e erişimi kısıtlamak, dosya yüklemelerini kapatmak, CSRF koruması eklemek, riskli PHP işlevlerini engellemek ve sömürü göstergelerini izlemek önerilir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.