İnternete açık GoAnywhere MFT yönetici konsollarını etkileyen, aktif olarak yararlanılan bir sıfır gün güvenlik açığı için açıktan yararlanma kodu yayınlandı.

GoAnywhere MFT, kuruluşların ortaklarıyla güvenli bir şekilde dosya aktarımı yapmasına ve paylaşılan dosyalara kimin eriştiğine ilişkin denetim günlükleri tutmasına yardımcı olmak için tasarlanmış, web tabanlı ve yönetilen bir dosya aktarım aracıdır.

Geliştiricisi, yaygın olarak kötüye kullanılan Cobalt Strike tehdit öykünme aracının arkasındaki ekip olan Fortra’dır (eski adıyla HelpSystems).

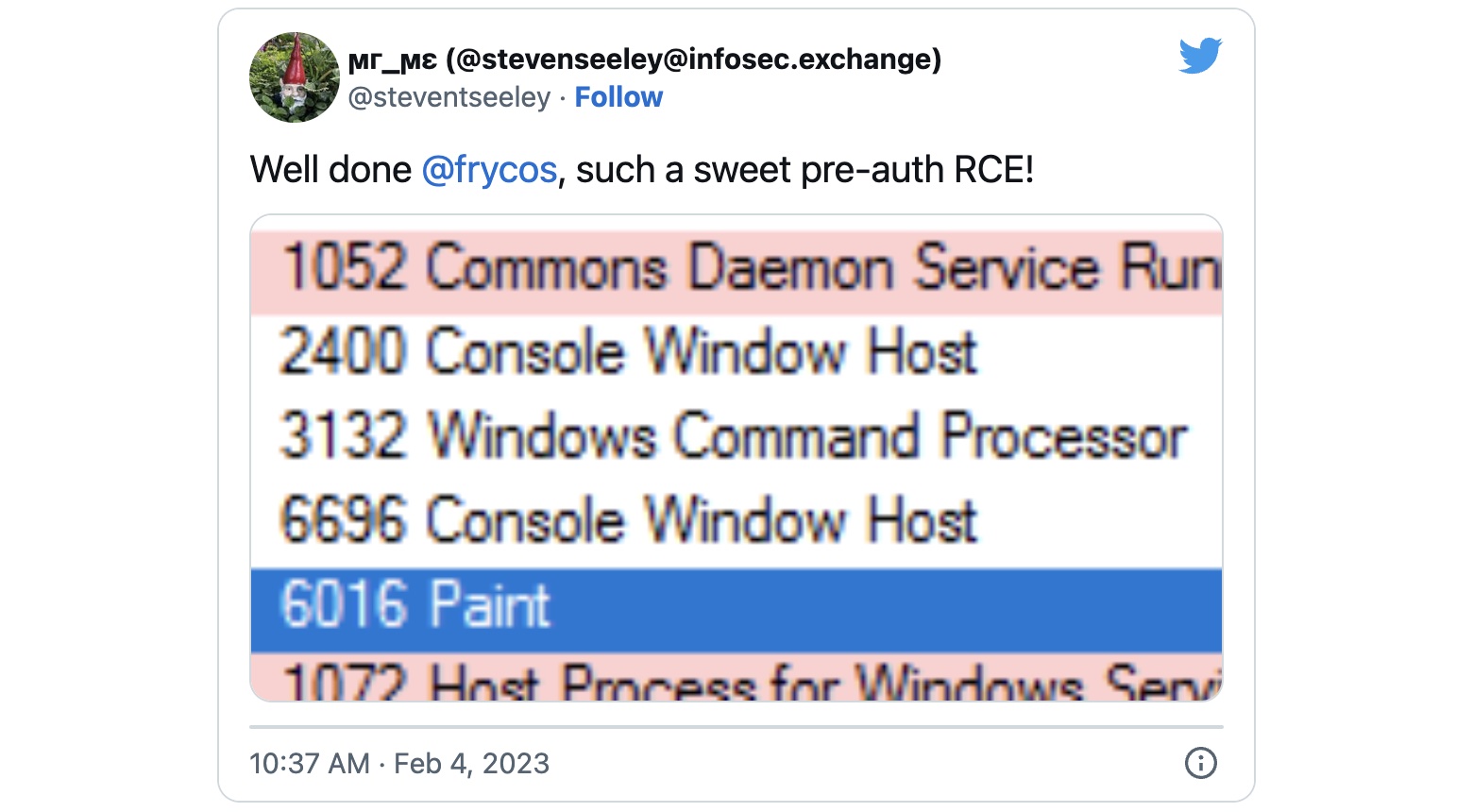

Pazartesi günü, güvenlik araştırmacısı Florian Hauser BT güvenlik danışmanlığı firması Code White, güvenlik açığı bulunan GoAnywhere MFT sunucularında kimliği doğrulanmamış uzaktan kod yürütme gerçekleştiren teknik ayrıntıları ve kavram kanıtı istismar kodunu yayınladı.

“Çalışan bir PoC sağlayabilirim (hash ve zamanı karşılaştırın) cıvıldamak) önce müşterilerimizi korumak için aynı gün saatler içinde ekip arkadaşlarıma,” dedi Hauser.

Fortra, “bu istismarın saldırı vektörü, uygulamanın yönetici konsoluna erişim gerektirir; bu konsola çoğu durumda yalnızca özel bir şirket ağından, VPN aracılığıyla veya izin verilenler listesindeki IP adreslerinden (bulutta çalışırken) erişilebilir. Azure veya AWS gibi ortamlar).”

Bununla birlikte, bir Shodan taraması, 140’tan biraz fazlasının 8000 ve 8001 numaralı bağlantı noktalarında (savunmasız yönetici konsolu tarafından kullanılanlar) olmasına rağmen, neredeyse 1.000 GoAnywhere örneğinin İnternet’te açığa çıktığını gösteriyor.

Azaltma mevcut

Şirket, saldırılarda kullanılan bu uzaktan kimlik doğrulama öncesi RCE güvenlik açığını henüz kamuoyuna açıklamadı (danışma kılavuzunu okumak için önce ücretsiz bir hesap oluşturmanız gerekir) ve güvenlik açığını gidermek için güvenlik güncellemeleri yayınlamadı, bu nedenle tüm kurulumları açıkta bıraktı saldırılara karşı savunmasız.

Bununla birlikte, özel danışma belgesi, güvenliği ihlal edilmiş sistemlerdeki günlüklerde görünen belirli bir yığın izleme dahil olmak üzere güvenlik ihlali göstergeleri sağlar.

Fortra, “Bu yığın izleme günlüklerdeyse, büyük ihtimalle bu sistem saldırıların hedefi olmuştur” diyor.

Ayrıca, GoAnywhere MFT idari arayüzüne yalnızca güvenilir kaynaklardan erişime izin vermek için erişim kontrollerinin uygulanmasını veya lisanslama hizmetinin devre dışı bırakılmasını içeren hafifletme önerileri içerir.

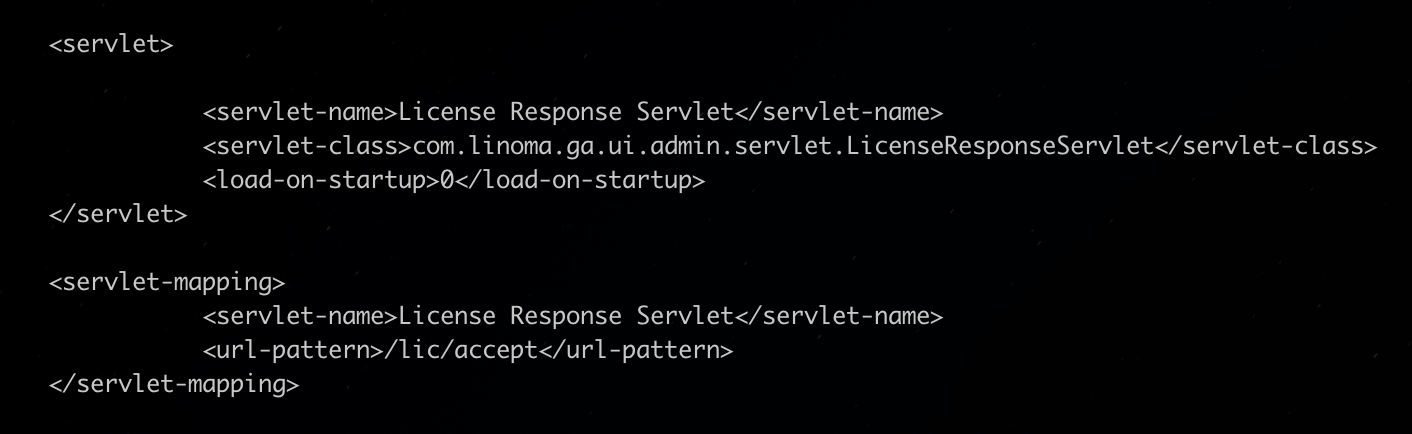

Lisanslama sunucusunu devre dışı bırakmak için yöneticilerin güvenlik açığı bulunan uç noktayı devre dışı bırakmak için web.xml dosyasındaki Lisans Yanıtı Servlet’i için servlet ve servlet-mapping yapılandırmasını yorumlaması veya silmesi gerekir. Yeni yapılandırmayı uygulamak için yeniden başlatma gerekir.

Fortra, Cumartesi günü yayınlanan bir güncellemede, “Ortamınızdaki verilere erişilebileceği veya dışa aktarılabileceği gerçeği nedeniyle, ortamdaki diğer sistemler için kimlik bilgileri depolayıp saklamadığınızı belirlemeli ve bu kimlik bilgilerinin iptal edildiğinden emin olmalısınız.”

“Bu, GoAnywhere’in entegre olduğu herhangi bir harici sisteme erişmek için kullanılan şifreleri ve anahtarları içerir.

“Bu harici sistemlerden tüm kimlik bilgilerinin iptal edildiğinden emin olun ve bu sistemlerle ilgili erişim günlüklerini inceleyin. Buna, sistem içindeki dosyaları şifrelemek için kullanılan şifreler ve anahtarlar da dahildir.”

Fortra ayrıca, bir saldırı şüphesi veya kanıtı olan ortamlarda hafifletme işleminden sonra aşağıdaki önlemlerin alınmasını tavsiye eder:

- Ana Şifreleme Anahtarınızı döndürün.

- Tüm harici ticari ortaklar/sistemler için kimlik bilgilerini – anahtarları ve/veya parolaları – sıfırlayın.

- Denetim günlüklerini inceleyin ve tüm şüpheli yönetici ve/veya web kullanıcı hesaplarını silin

- Daha fazla yardım için https://my.goanywhere.com/ portalı, [email protected] adresine e-posta gönderin veya 402-944-4242 numaralı telefonu arayın.