Yeni Akira fidye yazılımı operasyonu, dünya çapındaki kurumsal ağları ihlal ederken, dosyaları şifrelerken ve ardından milyon dolarlık fidye talep ederken yavaş yavaş kurbanların bir listesini oluşturuyor.

Mart 2023’te başlatılan Akira, halihazırda on altı şirkete saldırı düzenlediğini iddia ediyor. Bu şirketler eğitim, finans, emlak, imalat ve danışmanlık dahil olmak üzere çeşitli sektörlerde bulunmaktadır.

Akira adlı başka bir fidye yazılımı ise 2017’de yayınlandıbu operasyonların ilişkili olduğuna inanılmamaktadır.

Akira şifreleyici

Akira fidye yazılımının bir örneği tarafından keşfedildi Kötü Amaçlı Yazılım Avcısı Ekibianaliz edebilmemiz için BleepingComputer ile bir örnek paylaştı.

Yürütüldüğünde Akira, aşağıdaki PowerShell komutunu çalıştırarak cihazdaki Windows Gölge Birim Kopyalarını silecektir:

powershell.exe -Command "Get-WmiObject Win32_Shadowcopy | Remove-WmiObject"

Fidye yazılımı daha sonra aşağıdaki dosya uzantılarını içeren dosyaları şifrelemeye devam edecektir:

.accdb, .accde, .accdc, .accdt, .accdr, .adb, .accft, .adf, .ade, .arc, .adp, .alf, .ora, .btr, .ask, .cat, .bdf, .ckp, .cdb, .cpd, .cma, .dad, .dacpac, .daschema, .dadiagrams, .db-shm, .db-wal, .dbf, .dbc, .dbt, .dbs, .dbx, .dbv, .dct, .dcb, .ddl, .dcx, .dlis, .dsk, .dqy, .dtsx, .dsn, .eco, .dxl, .edb, .ecx, .exb, .epim, .fdb, .fcd, .fmp, .fic, .fmpsl, .fmp12, .fol, .fpt, .gdb, .frm, .gwi, .grdb, .his, .hdb, .idb, .itdb, .ihx, .jet, .itw, .kdb, .jtx, .kexic, .kexi, .lgc, .kexis, .maf, .lwx, .mar, .maq, .mav, .mas, .mdf, .mdb, .mrg, .mpd, .mwb, .mud, .ndf, .myd, .nrmlib, .nnt, .nsf, .nyf, .nwdb, .oqy, .odb, .owc, .orx, .pdb, .pan, .pnz, .pdm, .qvd, .qry, .rctd, .rbf, .rodx, .rod, .rsd, .rpd, .sbf, .sas7bdat, .sdb, .scx, .sdf, .sdc, .spq, .sis, .sqlite, .sql, .sqlitedb, .sqlite3, .temx, .tps, .tmd, .trm, .trc, .udl, .udb, .usr, .vpd, .vis, .wdb, .vvv, .wrk, .wmdb, .xld, .xdb, .abcddb, .xmlff, .abx, .abs, .adn, .accdw, .icg, .hjt, .kdb, .icr, .maw, .lut, .mdt, .mdn, .vhd, .vdi, .pvm, .vmdk, .vmsn, .vmem, .nvram, .vmsd, .raw, .vmx, .subvol, .qcow2, .vsv, .bin, .vmrs, .avhd, .avdx, .vhdx, .iso, .vmcxŞifreleme sırasında, şifreleyici Geri Dönüşüm Kutusu, Sistem Birim Bilgileri, Önyükleme, ProgramData ve Windows klasörlerinde bulunan dosyaları atlayacaktır. Ayrıca Windows sistem dosyalarını .exe, .lnk, .dll, .msi ve .sys dosya uzantılarıyla şifrelemekten de kaçınacaktır.

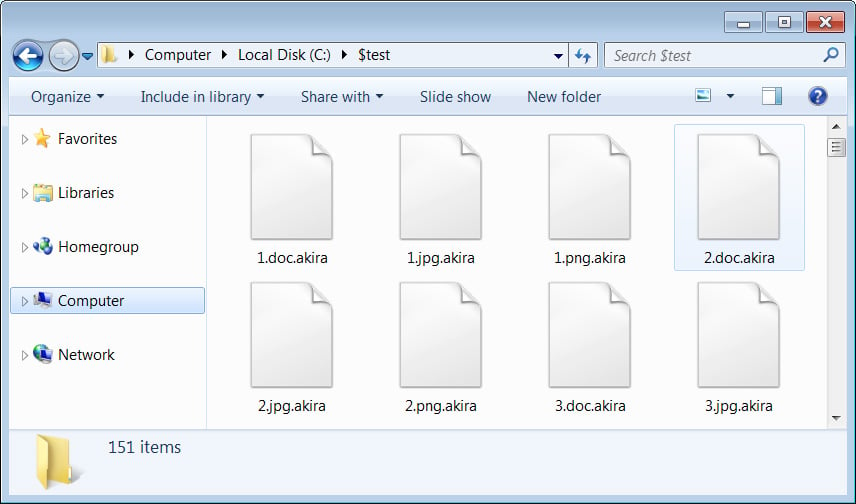

Fidye yazılımı dosyaları şifrelerken dosyaları şifreler ve .akira uzantısı dosyanın adına eklenir.

Örneğin, 1.doc adlı bir dosya şifrelenir ve aşağıdaki şifreli klasörde gösterildiği gibi 1.doc.akira olarak yeniden adlandırılır.

Kaynak: BleepingComputer

Akira, bir dosyayı açık tutan ve şifrelemeyi engelleyen işlemleri kapatmak veya Windows hizmetlerini kapatmak için Windows Yeniden Başlatma Yöneticisi API’sini de kullanır.

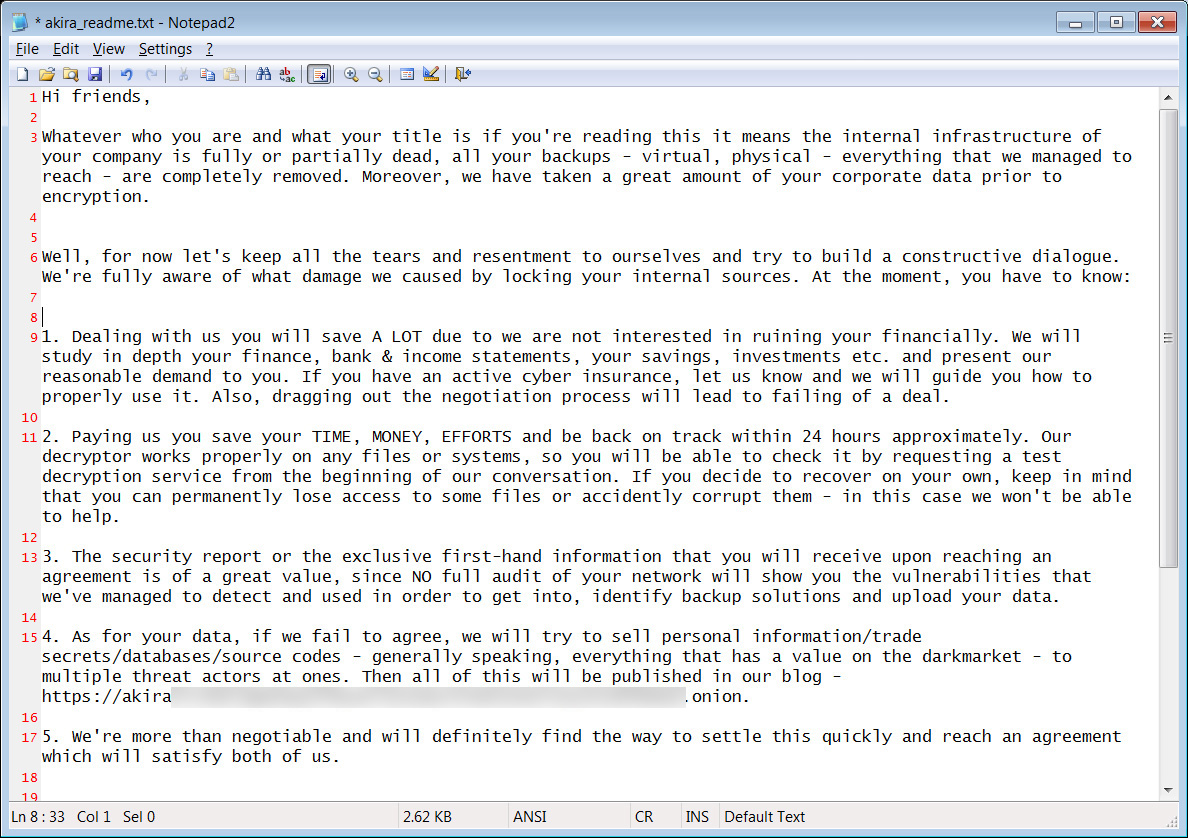

Her bilgisayar klasörü, adında bir fidye notu içerecektir. akira_readme.txt Bu, bir kurbanın dosyalarına ne olduğu hakkında bilgiler ve Akira veri sızıntısı sitesine ve müzakere sitesine bağlantıları içerir.

“Verilerinize gelince, eğer anlaşamazsak, kişisel bilgileri/ticari sırları/veritabanlarını/kaynak kodlarını – genel olarak konuşursak, karanlık pazarda değeri olan her şeyi – birden çok tehdit aktörüne satmaya çalışacağız. Bu, blogumuzda yayınlanacak” diye tehdit ediyor Akira fidye notu.

Kaynak: BleepingComputer

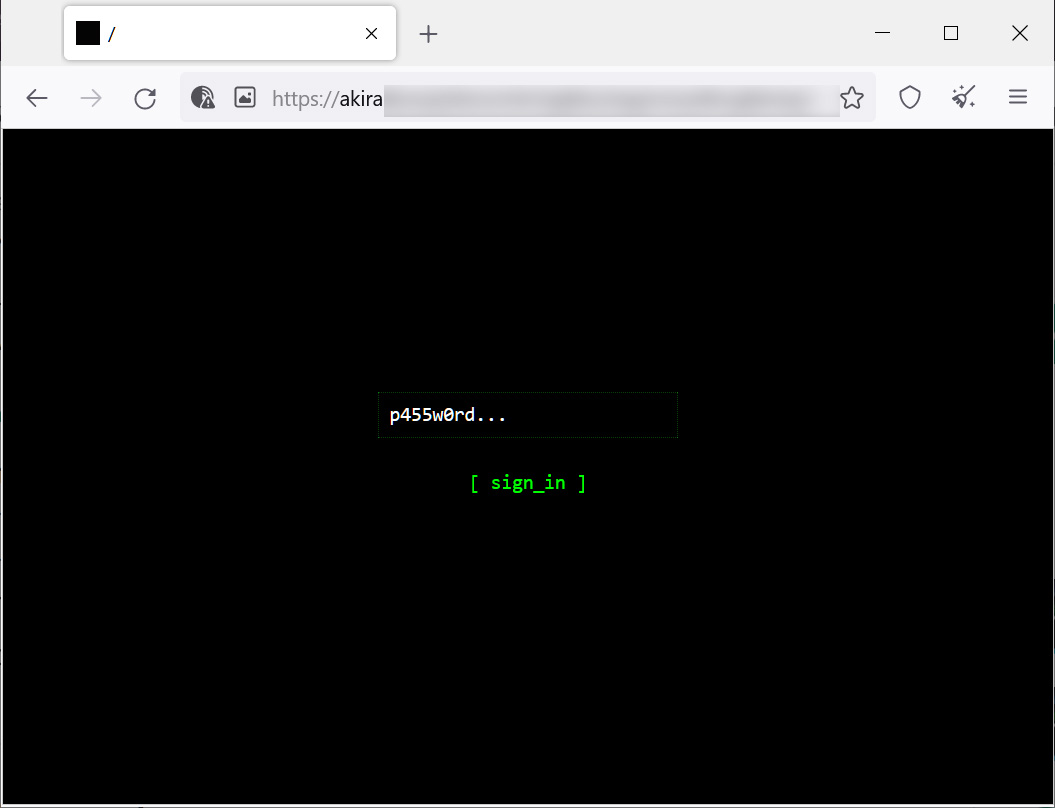

Her kurbanın, tehdit aktörünün Tor sitesine girilen benzersiz bir görüşme şifresi vardır. Diğer birçok fidye yazılımı operasyonunun aksine, bu müzakere sitesi, kurbanın fidye yazılımı çetesiyle müzakere etmek için kullanabileceği bir sohbet sistemi içerir.

Kaynak: BleepingComputer

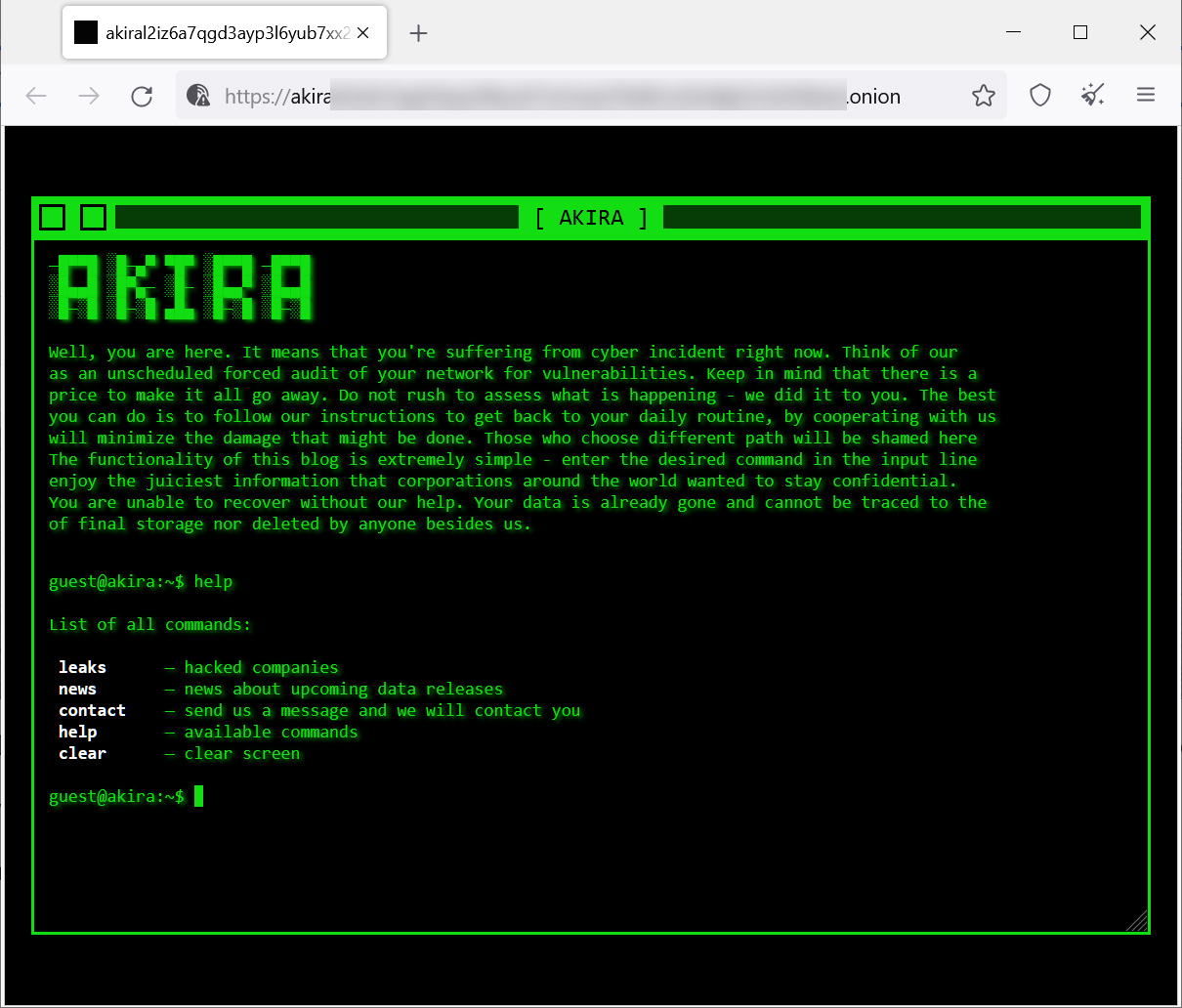

Kurbanları şantaj yapmak için kullanılan veri sızıntısı sitesi

Diğer fidye yazılımı operasyonlarında olduğu gibi, Akira da kurumsal bir ağı ihlal edecek ve yanal olarak diğer cihazlara yayılacaktır. Tehdit aktörleri, Windows etki alanı yönetici kimlik bilgilerini aldıktan sonra, fidye yazılımını ağ genelinde dağıtacaktır.

Bununla birlikte, tehdit aktörleri, dosyaları şifrelemeden önce, şantaj girişimlerinde koz olarak kurumsal verileri çalacak ve kurbanları, bir fidye ödenmediği takdirde bunların kamuya açıklanacağı konusunda uyaracaktır.

Akira çetesi, veri sızıntısı sitesine çok çaba sarf ederek, ziyaretçilerin aşağıda gösterildiği gibi komutlar yazarak sitede gezinebileceği eski bir görünüm kazandırdı.

Kaynak: BleepingComputer

Bu yazının yazıldığı sırada Akira, veri sızıntısı sitelerinde dört kurbanın verilerini sızdırdı ve sızan verilerin boyutu bir şirket için 5,9 GB, bir şirket için 259 GB arasında değişiyordu.

BleepingComputer tarafından görülen müzakerelerden, fidye yazılımı çetesi 200.000 dolardan milyonlarca dolara kadar fidye talep ediyor.

Ayrıca şifre çözücüye ihtiyaç duymayan ve yalnızca çalınan verilerin sızmasını önlemek isteyen şirketler için fidye taleplerini düşürmeye isteklidirler.

Fidye yazılımı şu anda zayıflıklar açısından analiz ediliyor ve BleepingComputer, ücretsiz bir şifre çözücünün dosyaları ücretsiz olarak kurtarıp kurtaramayacağı belirlenene kadar kurbanlara fidyeyi ödemelerini tavsiye etmiyor.