Modern kurumsal BT’nin görünmez omurgası olan hipervizörler, fidye yazılımı gruplarının yeni birincil savaş alanı haline geldi.

Huntress’in yeni verilerine göre, fidye yazılımı dağıtmak için hipervizörleri hedef alan saldırılar 2025’in sonlarında hızla arttı.

VMware ESXi ve Microsoft Hyper-V gibi hipervizörler neredeyse tüm kurumsal sanal makinelere (VM’ler) güç verirken, genellikle standart uç noktaların güvenlik korumalarından yoksundurlar ve bu da onları saldırganlar için bir “güç çarpanı” haline getirir.

Huntress Güvenlik Operasyon Merkezi’nden (SOC) alınan veriler rahatsız edici bir eğilimi ortaya koyuyor: Hipervizör katmanında kötü amaçlı şifrelemeyi içeren fidye yazılımı olayları, 2025’in ilk yarısında yalnızca %3’ten yılın ikinci yarısında %25’e sıçradı.

Saldırganlar, hipervizör katmanını tehlikeye atarak konuk VM’lerde kurulu geleneksel uç nokta algılama ve yanıt (EDR) araçlarını atlıyor.

Bu artışın ana nedeni, agresif bir şekilde Tip 1 (“çıplak metal”) hipervizörleri hedef alan Akira fidye yazılımı grubudur.

Hipervizör erişimine sahip bir saldırgan, elli ayrı bilgisayarı hacklemek yerine, tek bir komutla elli bilgisayarı aynı anda şifreleyebilir.

Saldırılar Nasıl Çalışır?

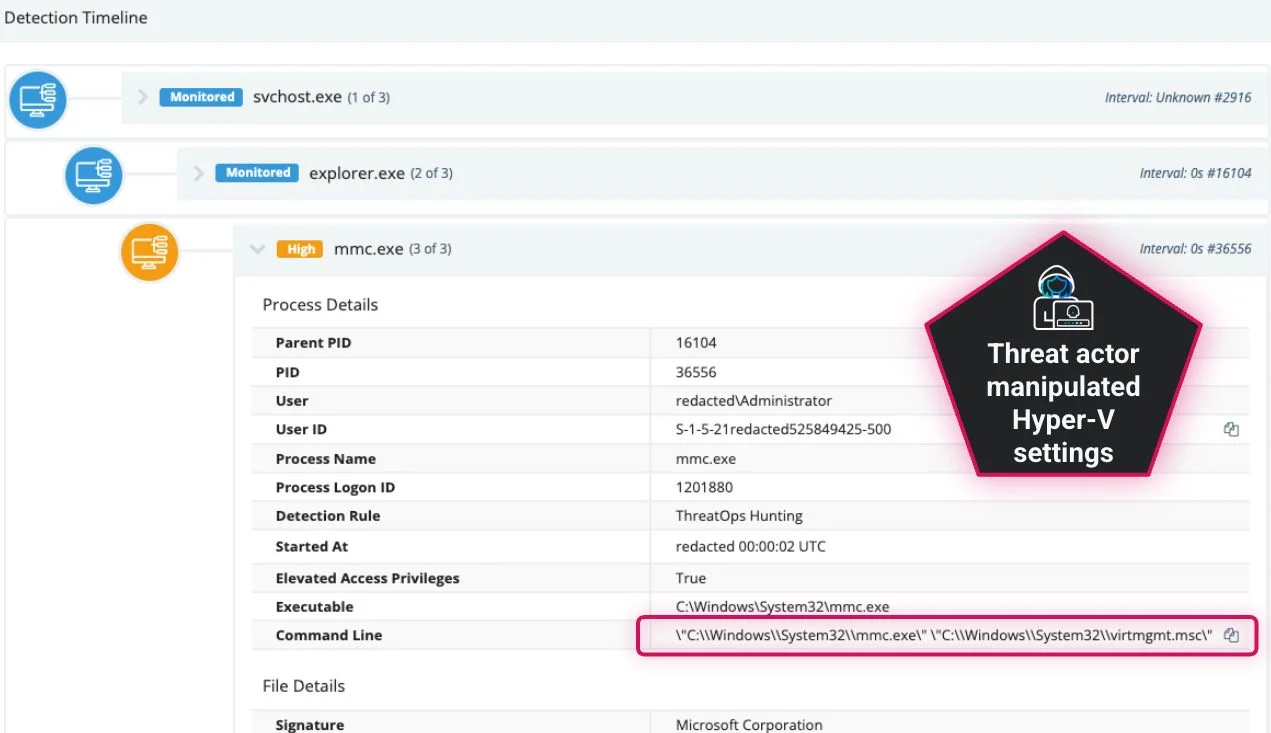

Rakipler “toprakla ve genişlet” taktik kitabını takip ediyor. Genellikle güvenliği ihlal edilmiş kimlik bilgileri veya düzeltme eki uygulanmamış VPN’ler yoluyla bir ağı ihlal ettiklerinde, hipervizör yönetim düzlemine yanal olarak geçerler.

Çoğu durumda saldırganlar özel kötü amaçlı yazılım yüklemekten tamamen kaçınır. Bunun yerine, sanal birimleri doğrudan şifrelemek için openssl gibi yerleşik araçları kullanarak “karadan geçiniyorlar”.

Bu yangını körükleyen kritik bir güvenlik açığı CVE-2024-37085’tir. Bu kusur, yeterli Active Directory (AD) izinlerine sahip saldırganların ‘ESX Yöneticileri’ grubunu yeniden oluşturmasına ve ESXi ana bilgisayarlarının tüm yönetim kontrolünü anında ele geçirmesine olanak tanır. Bu, tüm VM’lerin saniyeler içinde toplu olarak şifrelenmesine olanak tanır.

Kritik Savunma Stratejileri

Hipervizörün güvenliğinin sağlanması, uç noktalara uygulanan aynı titizliği gerektirir. Uzmanlar derinlemesine savunma stratejisi öneriyor:

- Yönetim Ağlarını Yalıtın: Hipervizörler hiçbir zaman genel kurumsal ağa maruz kalmamalıdır. Özel bir VLAN kullanın ve erişimi kesinlikle güvenli bir atlama kutusu veya savunma sunucusu aracılığıyla zorunlu kılın.

- Sıkı Kimlik Yönetimi: ESXi yönetimi için genel etki alanı yönetici hesaplarını kullanmayı bırakın. Bir etki alanı hesabının ihlali durumunda hipervizör, özel yerel hesaplara güveniyorsa güvende kalır. Çok Faktörlü Kimlik Doğrulama (MFA), tüm yönetim arayüzleri için tartışılamaz.

- Çalışma Zamanı Sertleştirmesi: VMkernel.Boot.execInstalledOnly = TRUE gibi özellikleri etkinleştirin; bu, yalnızca imzalı ikili dosyaların ana bilgisayarda çalıştırılabilmesini sağlar ve kötü amaçlı şifreleme komut dosyalarını engeller.

- Değiştirilemez Yedeklemeler: “3-2-1” yedekleme kuralını uygulayın. Yedeklemelerin değişmez olduğundan, yani fidye yazılımı tarafından değiştirilemeyeceğinden veya silinemeyeceğinden ve yedekleme havuzlarının Active Directory’den izole edildiğinden emin olun.

Savunmacılar uç noktaları güçlendirirken, saldırganlar da en az dirençle karşılaşacakları yolu aramaya devam edecek. Hipervizör katmanı şu anda birçok kuruluş için büyük bir kör noktayı temsil ediyor.

Titiz yama uygulamaları, katı segmentasyon ve özel izleme uygulamaları uygulayan hipervizörleri yüksek değerli varlıklar olarak ele alan işletmeler, Akira grubunun taktik kitabını bozabilir ve tek bir ihlalin toplam sistem arızasına dönüşmesini engelleyebilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.