Akira fidye yazılımı operasyonu, dünya çapındaki şirketlere yönelik çifte gasp saldırılarında VMware ESXi sanal makinelerini şifrelemek için bir Linux şifreleyici kullanır.

Akira ilk olarak Mart 2023’te eğitim, finans, emlak, üretim ve danışmanlık dahil olmak üzere çeşitli sektörlerdeki Windows sistemlerini hedef alarak ortaya çıktı.

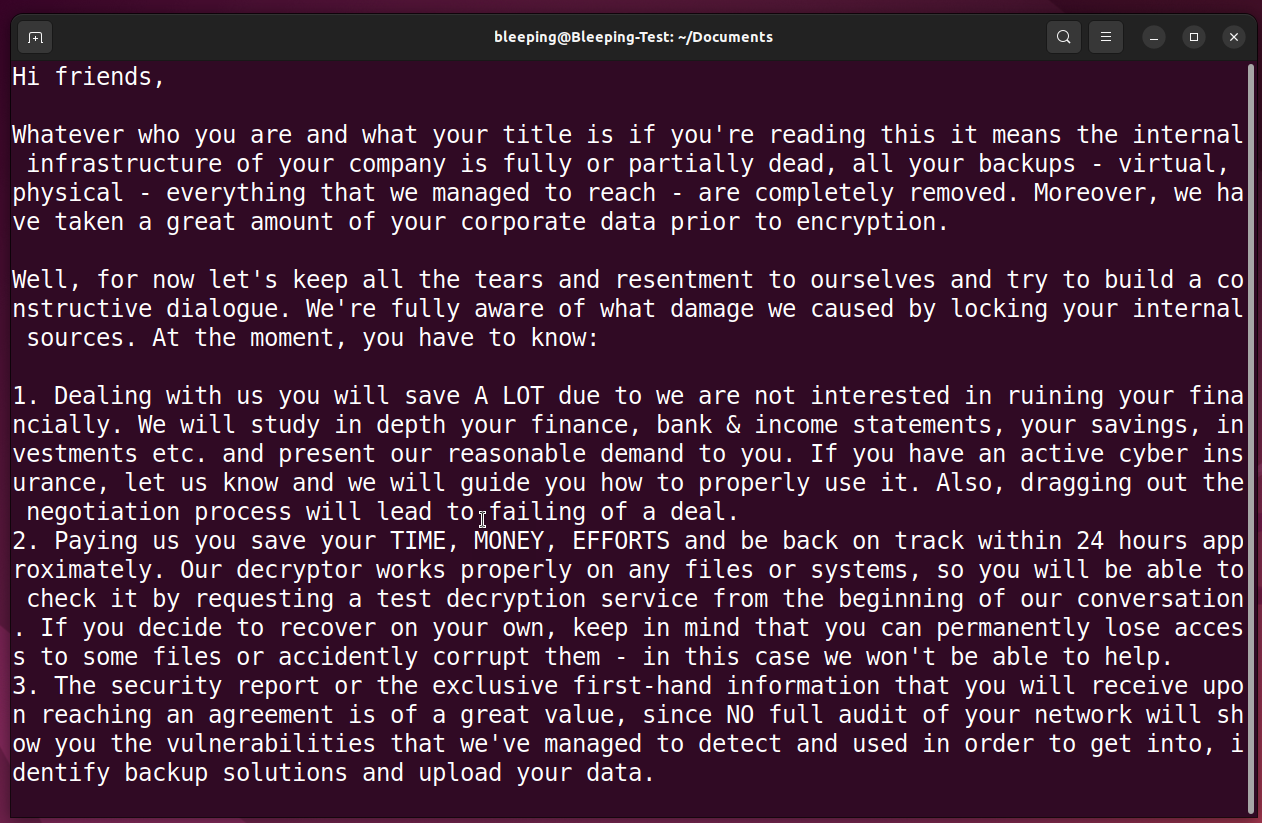

Diğer kurumsal hedefli fidye yazılımı çeteleri gibi, tehdit aktörleri de ihlal edilen ağlardan veri çalıyor ve kurbanlara çifte şantaj yapmak için dosyaları şifreleyerek birkaç milyon dolara ulaşan ödemeler talep ediyor.

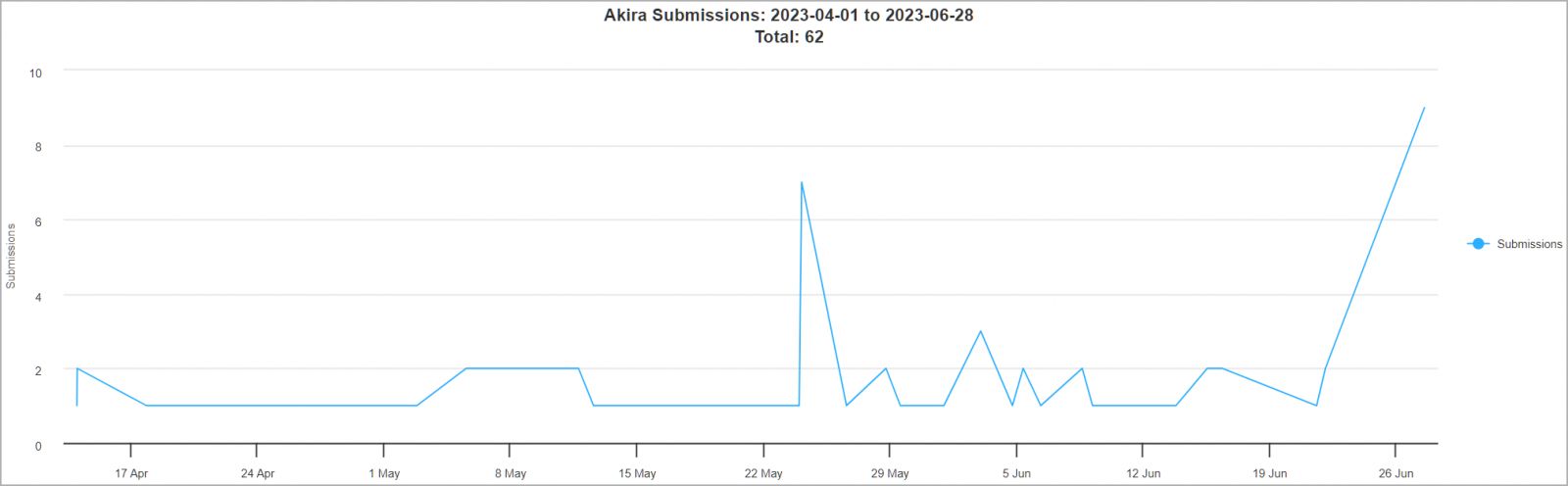

Lansmanından bu yana, fidye yazılımı operasyonu yalnızca Amerika Birleşik Devletleri’nde 30’dan fazla kurban aldı ve Mayıs ayının sonunda ve şu anda ID Fidye Yazılımı gönderimlerinde iki belirgin etkinlik artışı yaşandı.

Kaynak: BleepingComputer

Akira, VMware ESXi’yi hedefliyor

Akira’nın Linux sürümü ilk olarak kötü amaçlı yazılım analisti tarafından keşfedildi. rivitnageçen hafta VirusTotal’da yeni şifreleyicinin bir örneğini paylaşan.

BleepingComputer’ın Linux şifreleyici analizi, proje adının “Esxi_Build_Esxi6” olduğunu gösteriyor; bu, tehdit aktörlerinin onu özellikle VMware ESXi sunucularını hedeflemek için tasarladığını gösteriyor.

Örneğin, projenin kaynak kod dosyalarından biri /mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h.

Son birkaç yılda, kurum gelişmiş cihaz yönetimi ve kaynakların verimli kullanımı için sunucular için sanal makineler kullanmaya yöneldikçe, fidye yazılımı çeteleri VMware ESXi sunucularını şifrelemek için giderek artan bir şekilde özel Linux şifreleyiciler yarattı.

Bir tehdit aktörü, ESXi sunucularını hedefleyerek, fidye yazılımı şifreleyicisinin tek bir çalıştırmasında sanal makineler olarak çalışan birçok sunucuyu şifreleyebilir.

Ancak, BleepingComputer tarafından analiz edilen diğer VMware ESXi şifreleyicilerin aksine, Akira’nın şifreleyicileri, esxcli komutunu kullanarak dosyaları şifrelemeden önce sanal makinelerin otomatik olarak kapatılması gibi pek çok gelişmiş özellik içermez.

Bununla birlikte ikili dosya, bir saldırganın saldırılarını özelleştirmesine izin veren birkaç komut satırı argümanını destekler:

- -p –encryption_path (hedeflenen dosya/klasör yolları)

- -s –share_file (hedeflenen ağ sürücü yolu)

- – n –encryption_percent (şifreleme yüzdesi)

- –fork (şifreleme için bir alt süreç oluşturun)

-n parametresi, saldırganların her dosyada ne kadar verinin şifrelendiğini tanımlamasına izin verdiği için özellikle dikkate değerdir.

Bu ayar ne kadar düşük olursa, şifreleme o kadar hızlı olur, ancak kurbanların orijinal dosyalarını fidye ödemeden kurtarma olasılığı o kadar yüksektir.

Kaynak: BleepingComputer

Dosyaları şifrelerken, Linux Akira şifreleyici aşağıdaki uzantıları hedefleyecektir:

.4dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .isoGarip bir şekilde, Linux dolabı, tümü Windows klasörleri ve yürütülebilir dosyalarıyla ilgili aşağıdaki klasörleri ve dosyaları atlıyor gibi görünüyor, bu da Akira’nın Linux varyantının Windows sürümünden taşındığını gösteriyor.

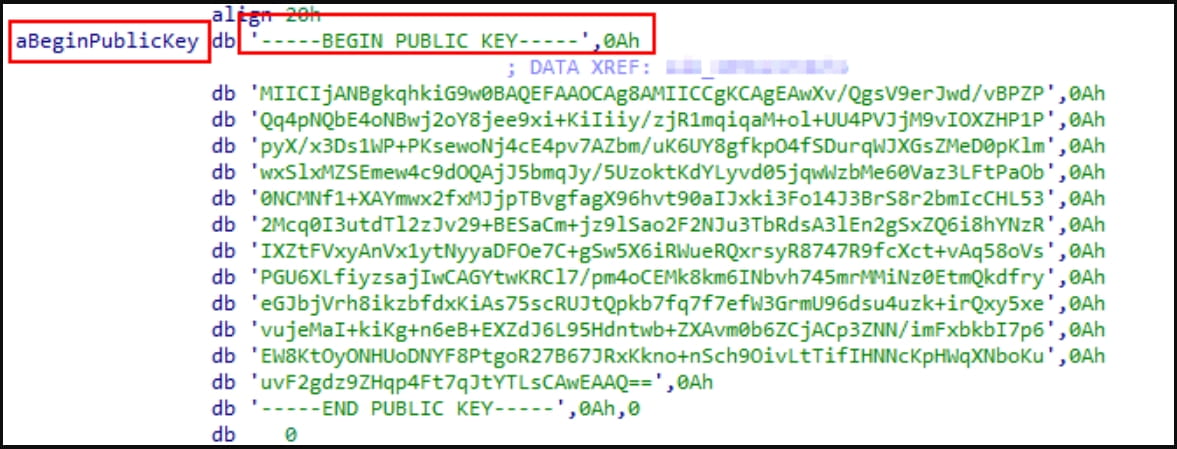

winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msiBugün Akira’nın Linux sürümü hakkında bir rapor da yayınlayan Cyble’ın analistleri, şifreleyicinin genel bir RSA şifreleme anahtarı içerdiğini ve dosya şifreleme için AES, CAMELLIA, IDEA-CB ve DES dahil olmak üzere çoklu simetrik anahtar algoritmalarından yararlandığını açıklıyor.

Simetrik anahtar, kurbanların dosyalarını şifrelemek için kullanılır ve daha sonra RSA genel anahtarı ile şifrelenir. Bu, yalnızca saldırganlar tarafından tutulan RSA özel şifre çözme anahtarına sahip olmadığınız sürece şifre çözme anahtarına erişimi engeller.

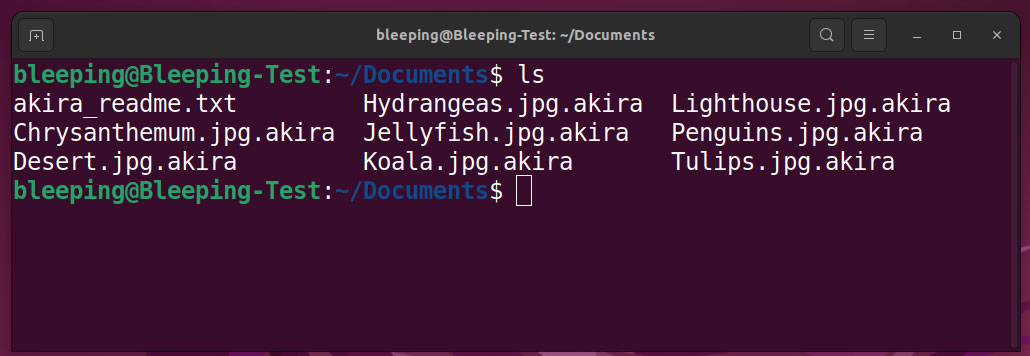

sahip olacak şekilde yeniden adlandırılacak şifrelenmiş dosyalar .akira uzantısı ve adlı sabit kodlanmış bir fidye notu akira_readme.txt şifrelenmiş cihazdaki her klasörde oluşturulacaktır.

Kaynak: BleepingComputer

Akira’nın hedefleme kapsamının genişletilmesi, grubun son zamanlarda duyurduğu kurban sayısına da yansıdı ve bu da tehdidi dünya çapındaki kuruluşlar için yalnızca daha şiddetli hale getiriyor.

Ne yazık ki, fidye yazılımı grupları arasında Linux desteği eklemek giderek yaygınlaşan bir trend ve birçoğu bunu yapmak için hazır araçlar kullanıyor çünkü bu, kârı artırmanın kolay ve neredeyse kusursuz bir yolu.

Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX ve Hive’ı içeren ve çoğu VMware ESXi’yi hedefleyen Linux fidye yazılımı şifreleyicilerini kullanan diğer fidye yazılımı operasyonları.