Temmuz ve Ağustos 2025 arasında yama yapılmamış SonicWall SSL VPN cihazlarından yararlanan Akira fidye yazılımı saldırılarında önemli bir artış gözlemlendi.

Aynı gün yayınlanan yamanın yayınlanmasına rağmen birçok kuruluş savunmasız kaldı ve bu da tehdit aktörlerinin ilk erişim elde etmesine ve Akira’nın çifte gasp planını uygulamaya geçirmesine olanak tanıdı.

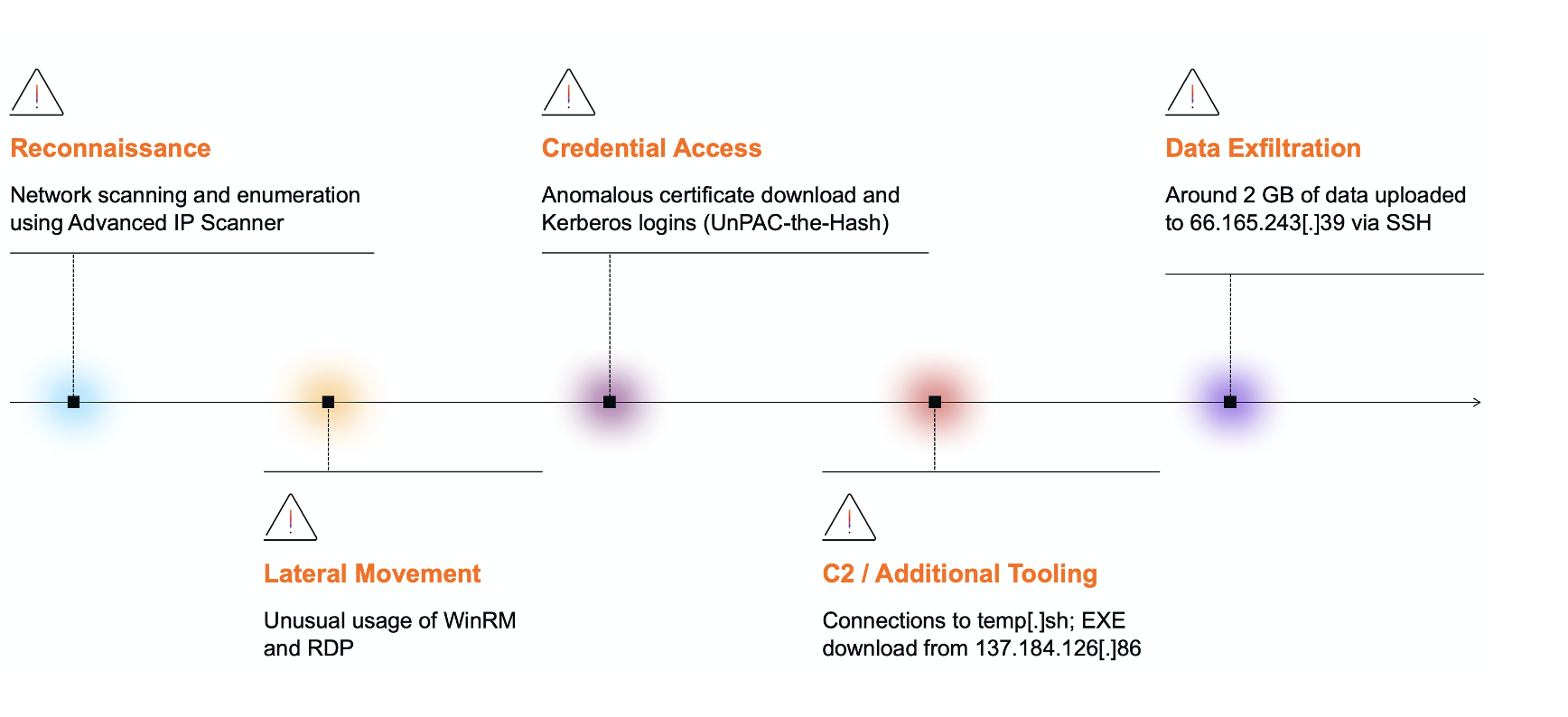

20 Ağustos 2025’te Darktrace, ABD’li bir müşterinin ağında anormal ağ tarama ve keşif etkinliği tespit etti.

Başlangıçta olası bir sıfır gün ile ilişkilendirilen SonicWall daha sonra tüm olayların, 23 Ağustos 2024’te açıklanan uygunsuz bir erişim kontrolü kusuru olan CVE-2024-40766’nın kullanılmasından kaynaklandığını doğruladı.

Keşif, dahili bir SonicWall SSL VPN sunucusuna karşı tekrarlanan Gelişmiş IP Tarayıcı aramalarını ve ardından yanal hareket ve veri sızmasını içeriyordu.

SOC ekibi, SonicOS 7.0.1.5035 çalıştıran bir sanal özel ağ cihazına kadar dayanak izini sürerek CVE-2024-40766’nın kullanıldığını doğruladı.

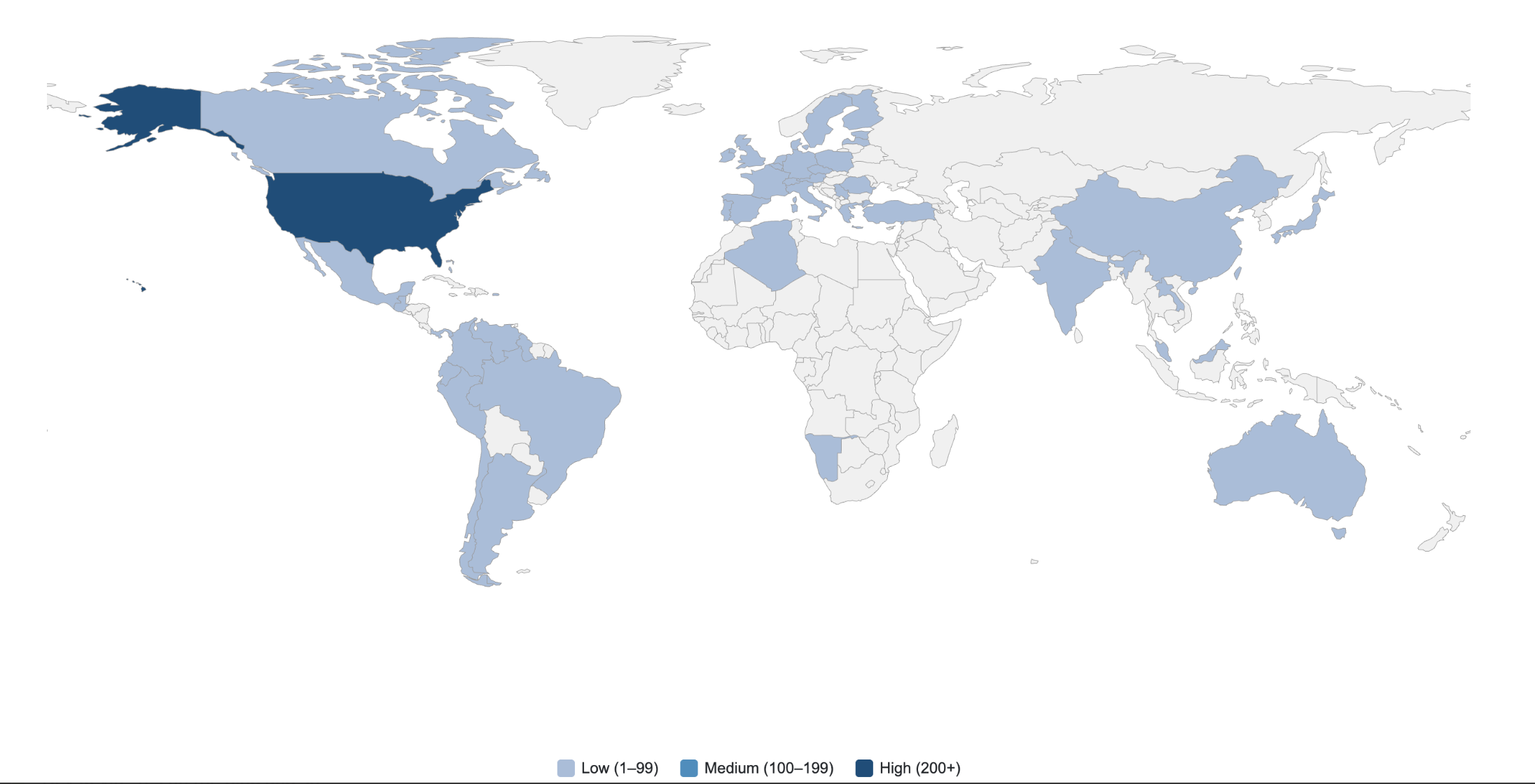

Akira’nın başta imalat, eğitim ve sağlık olmak üzere birçok sektördeki kuruluşları hedef aldığı biliniyor.

Saldırganlar, Sanal Ofis Portalında önceden çalınan kimlik bilgilerini ve yanlış yapılandırmaları kullanarak çok faktörlü korumaları atladı ve ayrıcalıkları yükseltti. Darktrace sınırlama eylemleri daha fazla hasarı durdurmadan önce yaklaşık 2 GiB hassas veri sızdırıldı.

Açıklardan Yararlanma ve Kötü Amaçlı Yazılımların Teknik Analizi

CVE-2024-40766, yönetim uç noktalarına yetkisiz erişime izin vererek SSL VPN yapılandırmalarının uzaktan kontrol edilmesini sağlar. Python’daki minimum kavram kanıtlama istismarı, savunmasız uç noktaya yönelik bir HTTP POST’tan yararlanır:

pythonimport requests

url = "https://victim-vpn.example.com/cgi-bin/sslvpn_cfg"

payload = {"func": "get_user_info", "user": "admin"}

response = requests.post(url, data=payload, verify=False)

print(response.text)

Erişimin ardından saldırganlar Akira’nın Windows ve Linux varyantlarını düşürdü. Windows yapısı dosya sistemlerini şifrelerken, ESXi varyantı hipervizör dosya depolarını hedefleyerek bulut altyapıları genelinde hızlı şifrelemeye olanak tanır.

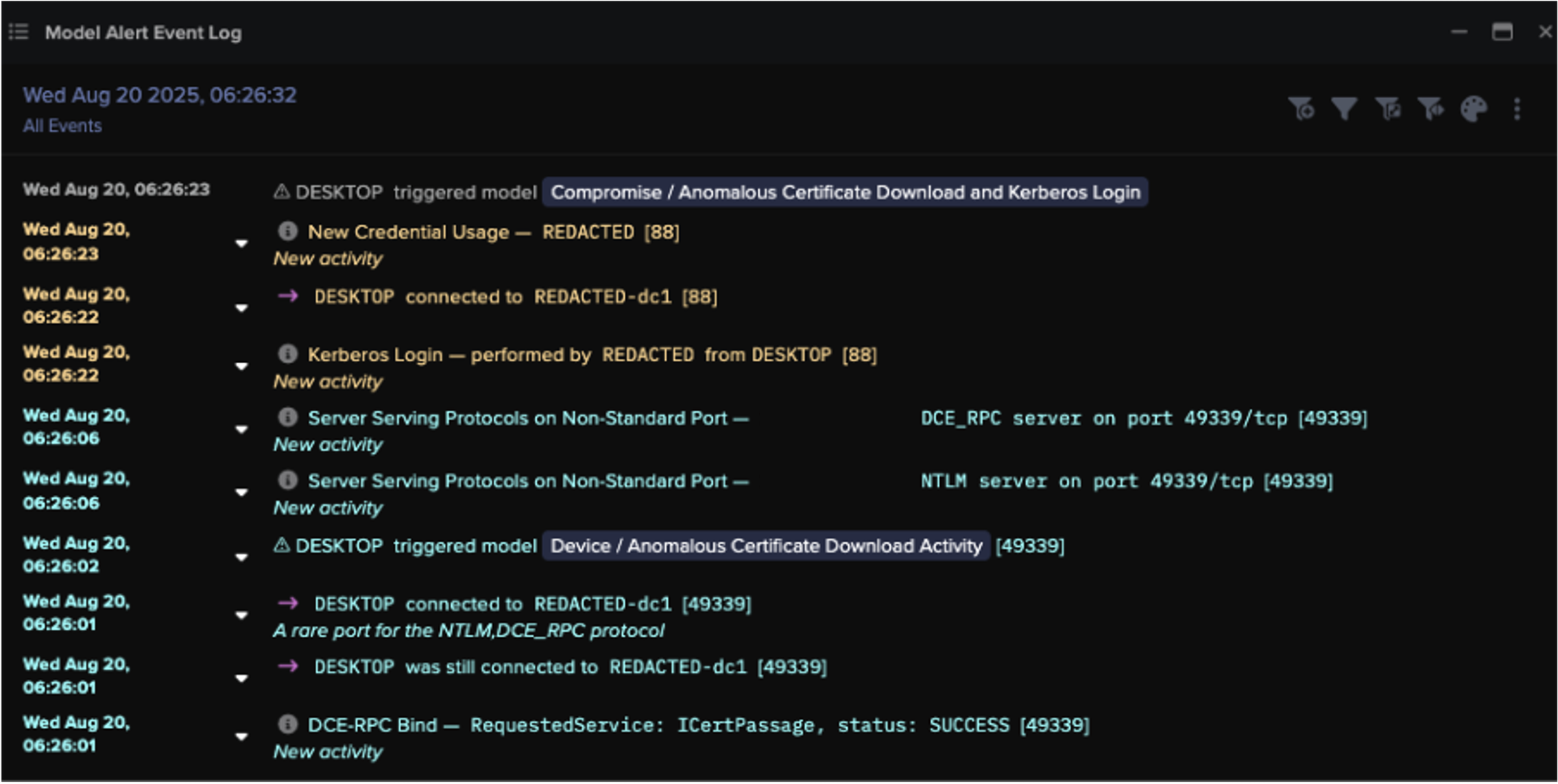

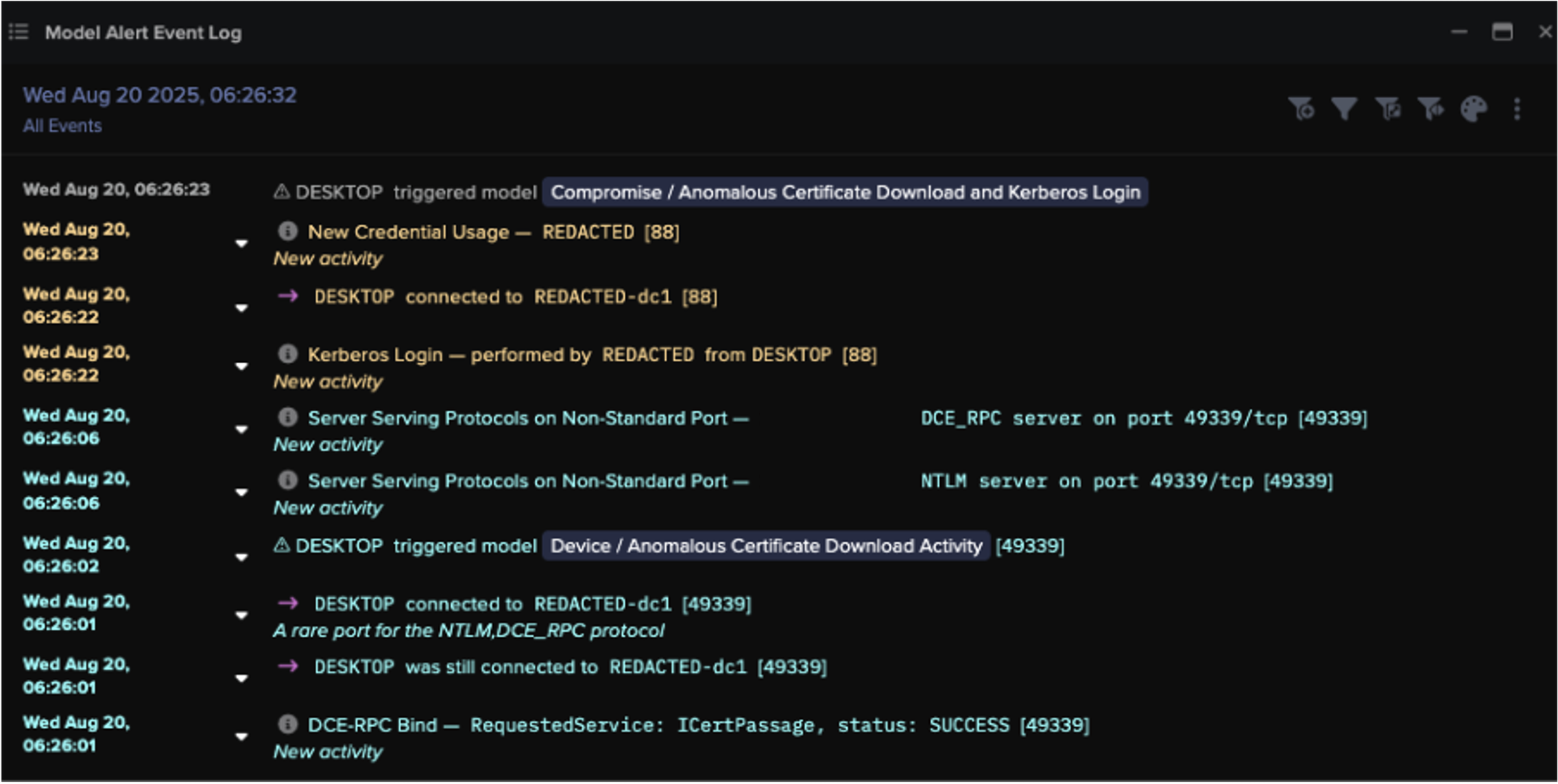

Saldırganlar içeri girdikten sonra WinRM ve RDP’yi kullanarak yanal hareket etti, Kerberos PKINIT ve U2U kimlik doğrulaması (“UnPAC karma”) yoluyla NTLM karmalarını çıkardı ve geçerli yönetim araçlarını kullanarak fidye yazılımı ikili dosyalarını dağıttı.

C2 iletişimleri geçici bulut barındırma hizmetlerinden (örneğin, geçici) yararlandı[.]sh) ve nadir IP’lerden doğrudan indirmeler.

Azaltmalar

Bu kampanya, zamanında yama uygulamanın ve sağlam yapılandırma yönetiminin kritik öneminin altını çiziyor.

CVE-2024-40766’nın ifşa edilmesinden bir yıl sonra bile istismar edilebilir hale gelmesi, saldırganların yama yapılmamış sistemleri sürekli olarak tarayacağını gösteriyor.

Sanal Ofis Portallarındaki yanlış yapılandırmalar, yama uygulanmış cihazlarda bile ilk erişimi daha da mümkün kıldı ve kimlik bilgileri hijyeni ve periyodik yapılandırma denetimlerine olan ihtiyacın altını çizdi.

Fidye yazılımı operatörleri artık kötü amaçlı etkinlikleri normal trafiğe karıştırmak için meşru yönetim protokollerini (WinRM, RDP, Kerberos) tercih ediyor.

Burada kötüye kullanılan “UnPAC karma” tekniği, sertifika tabanlı Kerberos kimlik doğrulamasının yanal hareket için NTLM karmalarını çıkarmak üzere nasıl altüst edilebileceğini gösteriyor.

Olağandışı Kerberos PKINIT isteklerinin, DCE-RPC çağrılarının ve anormal harici veri aktarımlarının izlenmesi önemlidir.

Savunmacılar derinlemesine savunma yaklaşımını benimsemelidir:

- Tüm VPN portallarında en az ayrıcalıklı erişimi ve çok faktörlü kimlik doğrulamayı zorunlu kılın.

- Yanal hareketi sınırlamak için ağ bölümlendirmesini dağıtın.

- Nadir harici uç noktaları ve anormal yönetim aracı kullanımını izleyin ve engelleyin.

- Keşif, kimlik bilgilerinin kötüye kullanılması ve veri sızıntısını tutarlı olaylarla ilişkilendirmek için yapay zeka odaklı tespitten yararlanın.

Darktrace’in Otonom Yanıtının gösterdiği gibi, hızlı önceliklendirme ve kontrol altına alma, etkiyi büyük ölçüde azaltabilir.

Yönetilen tespit ve müdahale hizmetlerine abone olan kuruluşlar, yüksek doğruluklu uyarılardan, hızlandırılmış soruşturmalardan ve anında hafifletme olanaklarından faydalanarak Akira’nın çifte gasp taktiklerinin kapsamını daraltıyor. Sürekli tetikte olmak (yama sonrasında bile) eski güvenlik açıklarından yararlanan, gelişen fidye yazılımı tehditlerini engellemek için çok önemlidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.