Akira fidye yazılımının kurumsal ağları ihlal etmek, çalmak ve sonunda verileri şifrelemek için Cisco VPN (sanal özel ağ) ürünlerini bir saldırı vektörü olarak hedef aldığına dair artan kanıtlar var.

Akira fidye yazılımı, grubun daha sonra VMware ESXi sanal makinelerini hedeflemek için bir Linux şifreleyici eklemesiyle Mart 2023’te başlatılan nispeten yeni bir fidye yazılımı operasyonudur.

Cisco VPN çözümleri, genellikle uzaktan çalışan çalışanlar tarafından kullanılan, kullanıcılar ve kurumsal ağlar arasında güvenli, şifreli veri iletimi sağlamak için birçok sektörde yaygın olarak benimsenmiştir.

Bildirildiğine göre Akira, ek arka kapılar bırakmaya veya bunları ele verebilecek kalıcı mekanizmalar kurmaya gerek kalmadan kurumsal ağları ihlal etmek için güvenliği ihlal edilmiş Cisco VPN hesaplarını kullanıyor.

Akira, Cisco VPN’leri hedefliyor

Sophos, Akira’nın VPN hesaplarını kötüye kullandığını ilk olarak Mayıs ayında, araştırmacıların fidye yazılımı çetesinin “Tek Faktörlü kimlik doğrulama kullanarak VPN erişimi” kullanarak bir ağı ihlal ettiğini belirttiğinde fark etti.

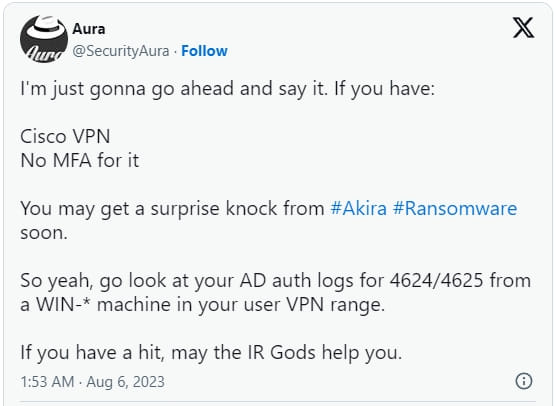

Bununla birlikte, “Aura” olarak bilinen bir olay müdahale görevlisi, çok faktörlü kimlik doğrulama ile korunmayan Cisco VPN hesapları kullanılarak gerçekleştirilen birden fazla Akira olayına nasıl yanıt verdikleri hakkında Twitter’da daha fazla bilgi paylaştı.

BleepingComputer ile yaptığı bir konuşmada Aura, Cisco ASA’da oturum açma eksikliği nedeniyle, Akira’nın VPN hesabı kimlik bilgilerini kaba kuvvetle mi uyguladığı yoksa onları karanlık web pazarlarından mı satın aldıklarının belirsizliğini koruduğunu belirtti.

BleepingComputer ile özel olarak paylaşılan ve aynı saldırı yöntemine odaklanan bir SentinelOne raporu, Akira’nın MFA’nın yokluğunda kimlik doğrulamasını atlayabilecek Cisco VPN yazılımındaki bilinmeyen bir güvenlik açığından yararlanma olasılığını sunuyor.

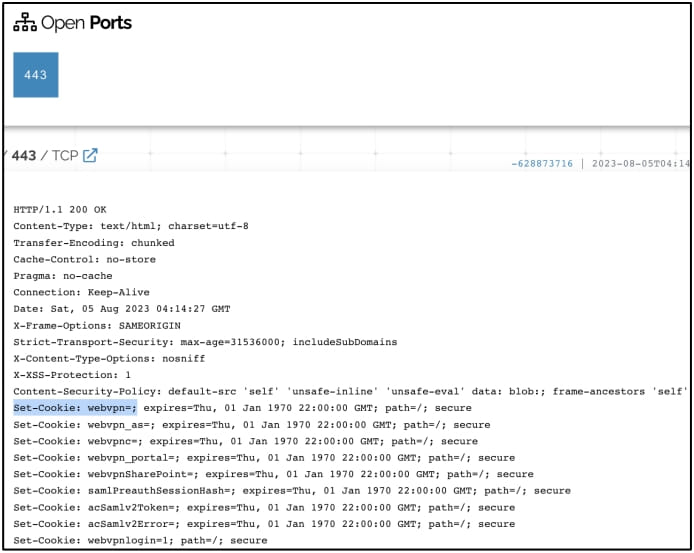

SentinelOne, grubun gasp sayfasında yayınlanan sızdırılmış verilerde Akira’nın Cisco VPN ağ geçitlerini kullandığına dair kanıt buldu ve en az sekiz vakada Cisco VPN ile ilgili özellikler gözlemledi, bu da bunun fidye yazılımı çetesi tarafından devam eden bir saldırı stratejisinin parçası olduğunu gösteriyor.

Kaynak: SentinelOne

Uzaktan RustDesk erişimi

Ek olarak, SentinelOne analistleri, Akira’nın güvenliği ihlal edilmiş ağlarda gezinmek için RustDesk açık kaynaklı uzaktan erişim aracını kullandığını gözlemlediler ve bu da onları, yazılımı kötüye kullandığı bilinen ilk fidye yazılımı grubu haline getirdi.

RustDesk meşru bir araç olduğu için varlığının herhangi bir alarm vermesi olası değildir, bu nedenle ihlal edilen bilgisayarlara gizli uzaktan erişim sunabilir.

RustDesk’i kullanmaktan kaynaklanan diğer faydalar şunları içerir:

- Akira’nın tüm hedefleme aralığını kapsayan Windows, macOS ve Linux’ta platformlar arası çalışma.

- P2P bağlantıları şifrelenir ve bu nedenle ağ trafiği izleme araçları tarafından işaretlenme olasılığı daha düşüktür.

- Akira’nın araç setini düzene sokarak veri hırsızlığını kolaylaştırabilen dosya aktarımını destekler.

SentinelOne tarafından Akira’nın son saldırılarında gözlemlenen diğer TTP’ler arasında SQL veritabanı erişimi ve manipülasyonu, güvenlik duvarlarını devre dışı bırakma ve RDP’yi etkinleştirme, LSA Korumasını devre dışı bırakma ve Windows Defender’ı devre dışı bırakma yer alır.

Bu çok ince olmayan değişiklikler, saldırganlar çevrede varlıklarını belirledikten ve saldırılarının son aşamalarına geçmeye hazır olduktan sonra gerçekleştirilir.

Haziran 2023’ün sonlarında Avast, Akira fidye yazılımı için ücretsiz bir şifre çözücü yayınladı. Ancak, tehdit aktörleri o zamandan beri şifreleyicilerini yamaladılar ve Avast’ın aracı yalnızca eski sürümlerin kurbanlarına yardımcı olacak.