Sonicwall SSL VPN cihazlarını hedefleyen devam eden Akira fidye yazılımı saldırıları, OTP MFA’nın hesaplarda etkinleştirilmesine rağmen başarılı bir şekilde doğrulandığı tespit edilen tehdit aktörleri gelişmeye devam ediyor.

Temmuz ayında, BleepingComputer, Akira fidye yazılımı operasyonunun Sonicwall SSL VPN cihazlarını kurumsal ağları ihlal etmek için kullandığını ve araştırmacıların bu cihazları tehlikeye atmak için sıfır günlük bir kusurdan yararlandığından şüphelenmesine yol açtığını bildirdi.

Bununla birlikte, Sonicwall nihayetinde saldırıları, Eylül 2024’te açıklanan CVE-2024-40766 olarak izlenen yanlış bir erişim kontrolü kusuruna bağladı.

Kusur Ağustos 2024’te yamalanırken, tehdit aktörleri güvenlik güncellemeleri uygulandıktan sonra bile daha önce sömürülen cihazlardan çalınan kimlik bilgilerini kullanmaya devam ettiler.

Saldırıları CVE-2024-40766 kullanarak çalınan kimlik bilgilerine bağladıktan sonra Sonicwall, yöneticileri tüm SSL VPN kimlik bilgilerini sıfırlamaya ve en son Sonicos ürün yazılımının cihazlarına yüklenmesini sağlamaya çağırdı.

Yeni araştırmalar MFA’nın baypas ettiğini gösteriyor

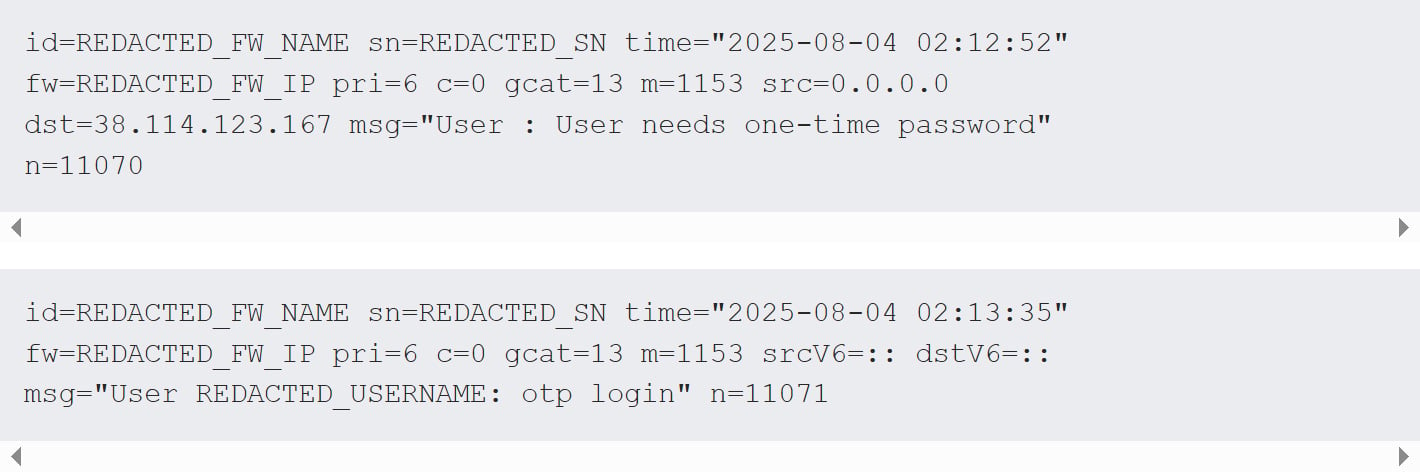

Siber güvenlik firması Arctic Wolf, tehdit aktörlerinin bir kerelik şifre (OTP) çok faktörlü kimlik doğrulaması etkinleştirildiğinde bile başarıyla giriş yaptıkları Sonicwall güvenlik duvarlarına karşı devam eden bir kampanya gözlemlediğini bildiriyor.

Rapor, hesap giriş girişimleri için birden fazla OTP zorluğunun verildiğini, ardından başarılı girişleri izlediğini, tehdit aktörlerinin OTP tohumlarını tehlikeye atmış olabileceğini veya geçerli tokenler oluşturmak için alternatif bir yöntem keşfettiğini gösteriyor.

Kaynak: Arktik Kurt

Arctic Wolf, “Sonicwall, bu kampanyada gözlemlenen kötü niyetli oturumları bir yıl önce tanımlanan yanlış bir erişim kontrolü kırılganlığı olan CVE-2024-40766’ya bağlıyor.”

“Bu perspektiften, kimlik bilgileri potansiyel olarak CVE-2024-40766’ya karşı savunmasız cihazlardan hasat edilecek ve daha sonra tehdit aktörleri tarafından kullanılacak-aynı cihazlar yamalanmış olsa bile. Mevcut kampanyadaki tehdit aktörleri, bir kerelik şifre (OTP) MFA özelliği özellikli hesaplara karşı başarıyla doğrulandı.”

Araştırmacılar, Akira bağlı kuruluşlarının MFA korumalı hesaplar için nasıl kimlik doğrulaması yaptıklarının belirsiz olduğunu söylerken, Google Tehdit İstihbarat Grubu’ndan Temmuz ayında ayrı bir rapor Sonicwall VPN’lerinin benzer kötüye kullanımını tanımladı.

Bu kampanyada, UNC6148 olarak izlenen finansal olarak motive olmuş bir grup, daha önce çalınan OTP tohumlarına inandıkları ve yamalar uygulandıktan sonra bile erişime izin verdiklerine inandıkları şeyleri kullanarak SMA 100 Serisi aletlerine yerleştirildi.

Google, tehdit aktörlerinin daha önce sıfır günlük saldırılarda elde edilen, ancak CVE’nin kullanıldığından emin olmayan bir kerelik şifre tohumlarını kullandıklarına inanıyor.

Google, “Google Tehdit İstihbarat Grubu (GTIG), UNC6148 olarak izlediğimiz şüpheli finansal olarak motive edilmiş bir tehdit aktörü tarafından devam eden bir kampanya tespit etti.

“GTIG, UNC6148’in önceki müdahaleler sırasında çalınan kimlik bilgilerini ve bir kerelik şifre (OTP) tohumlarından yararlandığını ve kuruluşların güvenlik güncellemeleri uyguladıktan sonra bile erişimi yeniden kazanmalarına izin verdiğini değerlendiriyor.”

İçeri girdikten sonra, Arctic Wolf Akira’nın çok hızlı hareket ettiğini ve genellikle iç ağı 5 dakika içinde taradığını bildirdi. Araştırmacılar, tehdit aktörlerinin ayrıca DSQuery, Sharpshares ve Bloodhound gibi araçları kullanarak Active Directory nesnelerinin impacket SMB oturum kurulumu istekleri, RDP girişleri ve numaralandırılmasını da kullandığını belirtiyor.

Özel bir odak noktası, DPAPI Sırları da dahil olmak üzere depolanan MSSQL ve PostgreSQL kimlik bilgilerini çıkarmak ve şifresini çözmek için özel bir PowerShell komut dosyası dağıtıldığı Veeam Backup & Replication sunucuları üzerindeydi.

Güvenlik yazılımından kaçınmak için, bağlı kuruluşlar, savunmasız sürücüleri yükleyen kötü amaçlı DLL’leri (RWDRV.Sys, Churchill_Driver.sys) terk etmek için Microsoft’un meşru rızası.

Bu sürücüler, uç nokta koruma işlemlerini devre dışı bırakmak için kullanıldı ve fidye yazılımı şifrelemelerinin engellenmeden çalışmasına izin verdi.

Rapor, bu saldırıların bazılarının Sonicos 7.3.0’ı çalıştıran cihazları etkilediğini vurgulamaktadır, bu da önerilen yayın Sonicwall, yöneticileri kimlik bilgisi saldırılarını azaltmak için kurmaya çağırdı.

Yöneticiler, daha önce savunmasız ürün yazılımı kullanan herhangi bir cihazdaki tüm VPN kimlik bilgilerini sıfırlamaları şiddetle, güncellense bile, saldırganlar kurumsal ağlara ilk erişim elde etmek için çalıntı hesapları kullanmaya devam edebilirler.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.